So erkennen Sie Computer- und E-Mail-Überwachung oder Spionage-Software

Als IT Pro überwache ich routinemäßig die Computer und E-Mails der Mitarbeiter. In einer Arbeitsumgebung ist es sowohl für administrative Zwecke als auch für die Sicherheit unerlässlich. Durch die Überwachung von E-Mails können Sie beispielsweise Anhänge blockieren, die einen Virus oder Spyware enthalten könnten. Die einzige Zeit, zu der ich mich mit einem Computer des Benutzers verbinden und direkt auf ihrem Computer arbeiten muss, ist ein Problem zu beheben.

Wenn Sie jedoch das Gefühl haben, dass Sie überwacht werden, wenn Sie es nicht sollten, gibt es ein paar kleine Tricks, mit denen Sie feststellen können, ob Sie Recht haben. Zunächst einmal, um Computer zu überwachen bedeutet, dass sie alles, was Sie auf Ihrem Computer in Echtzeit tun können. Das Blockieren von Pornoseiten, das Entfernen von Anhängen oder das Blockieren von Spam, bevor es in Ihren Posteingang gelangt, wird nicht wirklich überwacht, sondern eher wie Filterung.

Das eine GROSSE Problem, das ich hervorheben möchte, bevor es weitergeht, ist, dass Sie, wenn Sie sich in einer Unternehmensumgebung befinden und denken, dass Sie überwacht werden, davon ausgehen, dass sie ALLES sehen können, was Sie auf dem Computer tun. Nehmen Sie außerdem an, dass Sie die Software, die alles aufnimmt, nicht finden können. In Unternehmensumgebungen sind die Computer so angepasst und neu konfiguriert, dass es nahezu unmöglich ist, irgendetwas zu erkennen, wenn Sie kein Hacker sind. Dieser Artikel richtet sich mehr an Heimanwender, die glauben, dass ein Freund oder Familienmitglied versucht, sie zu überwachen.

Computerüberwachung

Wenn du jetzt denkst, dass jemand dich ausspioniert, kannst du Folgendes tun: Der einfachste und einfachste Weg, sich in Ihren Computer einzuloggen, ist der Remote Desktop. Die gute Sache ist, dass Windows nicht mehrere gleichzeitige Verbindungen unterstützt, während jemand an der Konsole angemeldet ist (es gibt einen Hack dafür, aber ich würde mir keine Sorgen machen). Das bedeutet, dass wenn Sie auf Ihrem Computer mit Windows XP, 7 oder Windows 8 angemeldet sind und jemand mit der Funktion BUILT-IN REMOTE DESKTOP von Windows verbunden wird, Ihr Bildschirm gesperrt wird und Ihnen sagen würde, wer das ist in Verbindung gebracht.

Warum ist das nützlich? Es ist nützlich, weil es bedeutet, dass jemand, der sich mit IHRE Sitzung verbindet, ohne dass Sie es bemerken oder Ihr Bildschirm übernommen wird, Software von Drittanbietern verwendet. Im Jahr 2014 wird jedoch niemand so offensichtlich sein und es ist viel schwieriger, Stealth-Software von Drittanbietern zu erkennen.

Wenn wir nach Software von Drittanbietern suchen, die normalerweise als Fernsteuerungssoftware oder VNC-Software (Virtual Network Computing) bezeichnet wird, müssen wir bei Null anfangen. Wenn jemand diese Art von Software auf Ihrem Computer installiert, muss er dies normalerweise tun, wenn Sie nicht dort sind und Ihren Computer neu starten müssen. Das erste, was Sie davon in Kenntnis setzen könnte, ist, ob Ihr Computer neu gestartet wurde und Sie sich nicht daran erinnern.

Zweitens sollten Sie in Ihrem Startmenü - Alle Programme überprüfen, ob etwas wie VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC usw. installiert ist. Viele Leute sind schlampig und glauben, dass ein normaler Benutzer nicht weiß, was eine Software ist und wird sie einfach ignorieren. Wenn eines dieser Programme installiert ist, kann sich jemand mit Ihrem Computer verbinden, ohne dass Sie es wissen, solange das Programm im Hintergrund als Windows-Dienst ausgeführt wird.

Das bringt uns zum dritten Punkt. Wenn eines der oben aufgeführten Programme installiert ist, wird normalerweise ein Symbol in der Taskleiste angezeigt, da es ständig ausgeführt werden muss.

Überprüfen Sie alle Ihre Symbole (auch die versteckten) und sehen Sie, was läuft. Wenn du etwas findest, von dem du noch nichts gehört hast, führe eine schnelle Google-Suche durch, um zu sehen, was auftaucht. Es ist ziemlich einfach für die Überwachungssoftware, das Taskleistensymbol zu verbergen. Wenn Sie dort also nichts Ungewöhnliches sehen, heißt das nicht, dass Sie keine Überwachungssoftware installiert haben.

Wenn also nichts an den offensichtlichen Orten auftaucht, gehen wir zu den komplizierteren Sachen über.

Überprüfen Sie die Firewall-Ports

Da es sich um Apps von Drittanbietern handelt, müssen sie sich über verschiedene Kommunikationsports mit Windows verbinden. Ports sind einfach eine virtuelle Datenverbindung, über die Computer Informationen direkt austauschen. Wie Sie vielleicht bereits wissen, wird Windows mit einer integrierten Firewall ausgeliefert, die aus Sicherheitsgründen viele eingehende Ports blockiert. Wenn Sie keine FTP-Site betreiben, warum sollte Ihr Port 23 offen sein?

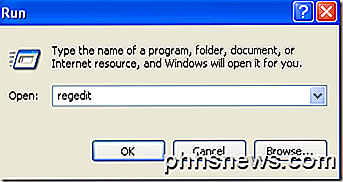

Damit diese Apps von Drittanbietern eine Verbindung mit Ihrem Computer herstellen können, müssen sie über einen Port verfügen, der auf Ihrem Computer geöffnet sein muss. Sie können alle geöffneten Ports überprüfen, indem Sie auf Start, Systemsteuerung und Windows-Firewall gehen . Klicken Sie dann auf Ein Feature-Programm durch Windows-Firewall zulassen auf der linken Seite.

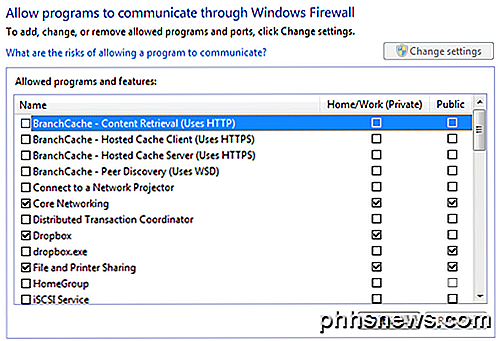

Hier sehen Sie eine Liste von Programmen mit Kontrollkästchen neben ihnen. Diejenigen, die überprüft werden, sind "offen" und die nicht aktivierten oder nicht aufgelisteten sind "geschlossen". Gehen Sie durch die Liste und sehen Sie, ob Sie ein Programm kennen, das Ihnen nicht vertraut ist oder das mit VNC, Fernbedienung usw. übereinstimmt. In diesem Fall können Sie das Programm blockieren, indem Sie das Kontrollkästchen dafür deaktivieren!

Überprüfen Sie ausgehende Verbindungen

Leider ist es ein bisschen komplizierter als das. In einigen Fällen kann eine eingehende Verbindung vorhanden sein, aber in vielen Fällen verfügt die auf Ihrem Computer installierte Software nur über eine ausgehende Verbindung zu einem Server. In Windows sind alle Outbound-Verbindungen erlaubt, was bedeutet, dass nichts blockiert ist. Wenn die gesamte Spionage-Software Daten aufzeichnet und an einen Server sendet, verwendet sie nur eine ausgehende Verbindung und wird daher nicht in dieser Firewall-Liste angezeigt.

Um ein solches Programm zu finden, müssen wir ausgehende Verbindungen von unserem Computer zu Servern sehen. Es gibt eine ganze Reihe von Möglichkeiten, wie wir das tun können und ich werde hier über ein oder zwei sprechen. Wie ich bereits sagte, wird es jetzt ein wenig kompliziert, weil wir es mit wirklich versteckter Software zu tun haben und Sie werden es nicht leicht finden.

TCPView

Laden Sie zuerst ein Programm namens TCPView von Microsoft herunter. Es ist eine sehr kleine Datei und Sie müssen es nicht einmal installieren, entpacken Sie es einfach und doppelklicken Sie auf Tcpview . Das Hauptfenster wird so aussehen und wahrscheinlich keinen Sinn ergeben.

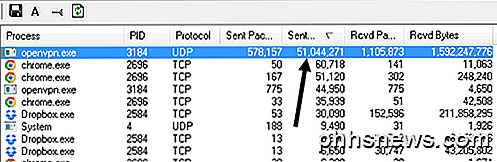

Im Grunde zeigt es Ihnen alle Verbindungen von Ihrem Computer zu anderen Computern. Auf der linken Seite befindet sich der Prozessname, der die laufenden Programme darstellt, dh Chrome, Dropbox usw. Die einzigen anderen Spalten, die wir betrachten müssen, sind Remote Address und State . Gehen Sie voran und sortieren Sie nach der Spalte State und sehen Sie sich alle Prozesse an, die unter ESTABLISHED aufgelistet sind . Etabliert bedeutet, dass derzeit eine offene Verbindung besteht. Beachten Sie, dass die Spionage-Software möglicherweise nicht immer mit dem Remote-Server verbunden ist. Daher ist es eine gute Idee, dieses Programm geöffnet zu lassen und auf neue Prozesse zu überwachen, die möglicherweise im festgelegten Status angezeigt werden.

Was Sie tun möchten, ist diese Liste zu Prozessen herauszufiltern, deren Name Sie nicht erkennen. Chrome und Dropbox sind in Ordnung und kein Grund zur Beunruhigung, aber was ist openvpn.exe und rubyw.exe? Nun, in meinem Fall verwende ich ein VPN, um eine Verbindung mit dem Internet herzustellen, also sind diese Prozesse für meinen VPN-Dienst. Sie können diese Dienste jedoch nur mit Google aufrufen und dies schnell selbst herausfinden. VPN-Software spioniert keine Software aus, also keine Sorgen. Wenn Sie nach einem Prozess suchen, können Sie sofort erkennen, ob die Suche sicher ist oder nicht.

Eine weitere Sache, die Sie überprüfen möchten, sind die ganz rechten Spalten, die als "Gesendete Pakete", "Gesendete Bytes" usw. bezeichnet werden. Nach gesendeten Bytes sortieren und Sie können sofort sehen, welcher Prozess die meisten Daten von Ihrem Computer sendet. Wenn jemand Ihren Computer überwacht, müssen die Daten irgendwo anders gesendet werden. Wenn der Prozess nicht sehr gut versteckt ist, sollten Sie ihn hier sehen.

Process Explorer

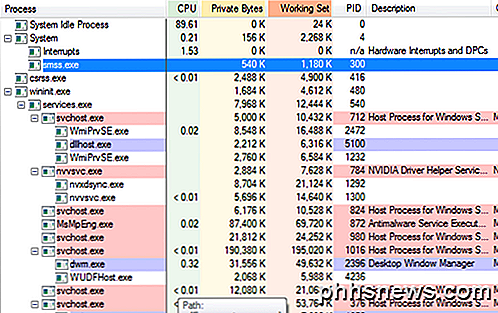

Ein anderes Programm, mit dem Sie alle auf Ihrem Computer ausgeführten Prozesse finden können, ist Process Explorer von Microsoft. Wenn Sie es ausführen, sehen Sie viele Informationen zu jedem einzelnen Prozess und sogar zu untergeordneten Prozessen, die in übergeordneten Prozessen ausgeführt werden.

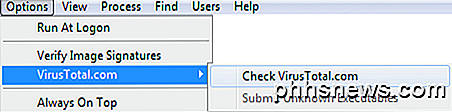

Der Process Explorer ist ziemlich beeindruckend, weil er sich mit VirusTotal verbindet und Ihnen sofort mitteilen kann, ob ein Prozess als Malware erkannt wurde oder nicht. Klicken Sie dazu auf Optionen, VirusTotal.com und dann auf VirusTotal.com . Es bringt Sie auf ihre Website, um die TOS zu lesen, schließen Sie das einfach und klicken Sie auf Ja im Dialog im Programm.

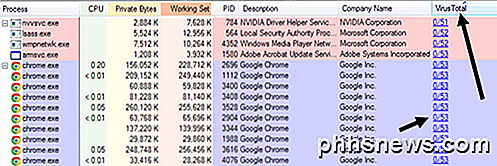

Sobald Sie das getan haben, sehen Sie eine neue Spalte, die die letzte Scan-Erkennungsrate für viele Prozesse anzeigt. Es ist nicht in der Lage, den Wert für alle Prozesse zu erhalten, aber es ist besser als nichts. Für diejenigen, die keine Punktzahl haben, gehen Sie voran und suchen Sie manuell nach diesen Prozessen in Google. Für diejenigen mit Scores wollen Sie, dass es ziemlich viel 0 / XX sagt. Wenn es nicht 0 ist, gehen Sie voran und googlen Sie den Prozess oder klicken Sie auf die Zahlen, die für diesen Prozess auf die Website von VirusTotal gebracht werden sollen.

Ich neige auch dazu, die Liste nach Firmennamen zu sortieren und jeden Prozess, bei dem keine Firma gelistet ist, von Google zu überprüfen. Aber selbst mit diesen Programmen sehen Sie möglicherweise noch nicht alle Prozesse.

Rootkits

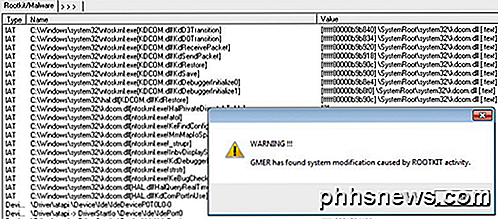

Es gibt auch eine Klasse Stealth-Programme namens Rootkits, die die beiden oben genannten Programme nicht einmal sehen können. Wenn Sie in diesem Fall nichts Verdächtiges finden, wenn Sie alle oben genannten Prozesse überprüfen, müssen Sie noch robustere Tools ausprobieren. Ein anderes gutes Werkzeug von Microsoft ist Rootkit Revealer, aber es ist sehr alt.

Andere gute Anti-Rootkit-Tools sind Malwarebytes Anti-Rootkit Beta, das ich sehr empfehlen kann, da ihr Anti-Malware-Tool 2014 auf Platz 1 geriet. Ein weiterer beliebter ist GMER.

Ich schlage vor, Sie installieren diese Tools und führen sie aus. Wenn sie etwas finden, entfernen oder löschen Sie alles, was sie vorschlagen. Darüber hinaus sollten Sie Anti-Malware- und Anti-Virus-Software installieren. Viele dieser Stealth-Programme, die von Benutzern verwendet werden, werden als Malware / Viren betrachtet und werden daher entfernt, wenn Sie die entsprechende Software ausführen. Wenn etwas entdeckt wird, stellen Sie sicher, es zu Google, damit Sie herausfinden können, ob es Überwachungssoftware war oder nicht.

E-Mail- und Website-Überwachung

Zu überprüfen, ob Ihre E-Mail überwacht wird, ist auch kompliziert, aber wir bleiben bei den einfachen Sachen für diesen Artikel. Wenn Sie eine E-Mail von Outlook oder einem E-Mail-Client auf Ihrem Computer senden, muss sie sich immer mit einem E-Mail-Server verbinden. Jetzt kann es entweder direkt verbinden oder es kann sich über einen so genannten Proxy-Server verbinden, der eine Anfrage entgegennimmt, ändert oder prüft und sie an einen anderen Server weiterleitet.

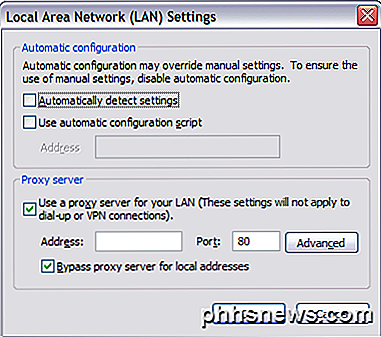

Wenn Sie einen Proxy-Server für das E-Mail- oder Internet-Browsing durchlaufen, können die Websites, auf die Sie zugreifen, oder die von Ihnen geschriebenen E-Mails gespeichert und später angezeigt werden. Sie können nach beiden suchen und hier ist wie. Für IE, gehen Sie zu Extras, dann Internetoptionen . Klicken Sie auf die Registerkarte Verbindungen und wählen Sie LAN-Einstellungen .

Wenn das Feld Proxy-Server aktiviert ist und eine lokale IP-Adresse mit einer Portnummer aufweist, bedeutet dies, dass Sie zuerst einen lokalen Server durchlaufen, bevor dieser den Webserver erreicht. Das bedeutet, dass jede Website, die Sie zuerst besuchen, einen anderen Server durchläuft, auf dem eine Art von Software ausgeführt wird, die entweder die Adresse blockiert oder sie einfach protokolliert. Der einzige Zeitpunkt, an dem Sie einigermaßen sicher sind, ist, wenn die von Ihnen besuchte Site SSL verwendet (HTTPS in der Adressleiste), was bedeutet, dass alles, was von Ihrem Computer an den Remote-Server gesendet wird, verschlüsselt ist. Selbst wenn Ihr Unternehmen die Daten dazwischen erfassen würde, wäre es verschlüsselt. Ich sage etwas sicher, denn wenn eine Spionage-Software auf Ihrem Computer installiert ist, kann sie Tastenanschläge erfassen und somit alles, was Sie in diese sicheren Seiten eingeben, erfassen.

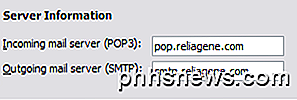

Für Ihre Unternehmens-E-Mail-Adresse suchen Sie nach einer lokalen IP-Adresse für die POP- und SMTP-Mail-Server. Um in Outlook einzuchecken, gehen Sie zu Extras, E-Mail-Konten und klicken Sie auf Ändern oder Eigenschaften und suchen Sie nach den Werten für den POP- und SMTP-Server. Leider ist der E-Mail-Server in Unternehmensumgebungen wahrscheinlich lokal und Sie werden daher definitiv überwacht, auch wenn dies nicht über einen Proxy erfolgt.

Sie sollten beim Schreiben von E-Mails oder beim Surfen auf Websites im Büro immer vorsichtig sein. Der Versuch, die Sicherheit zu durchbrechen, könnte Sie in Schwierigkeiten bringen, wenn Sie herausfinden, dass Sie ihre Systeme umgangen haben! IT-Leute mögen das nicht, ich kann Ihnen aus Erfahrung sagen! Wenn Sie jedoch Ihre Web-Browsing- und E-Mail-Aktivitäten sichern möchten, sollten Sie VPN wie den privaten Internetzugang verwenden.

Dies erfordert die Installation von Software auf dem Computer, die Sie möglicherweise nicht in der Lage sind zu tun. Aber wenn Sie können, können Sie ziemlich sicher sein, dass niemand in der Lage ist zu sehen, was Sie in Ihrem Browser tun, solange es keine lokale Spionage-Software installiert ist! Es gibt nichts, was Ihre Aktivitäten vor lokal installierter Spionage-Software verbergen könnte, da es Tastenanschläge aufzeichnen kann. Versuchen Sie also, den obigen Anweisungen zu folgen und das Überwachungsprogramm zu deaktivieren. Wenn Sie Fragen oder Bedenken haben, zögern Sie nicht, zu kommentieren. Genießen!

4 Wege, GPS-Koordinaten für jeden Standort zu finden

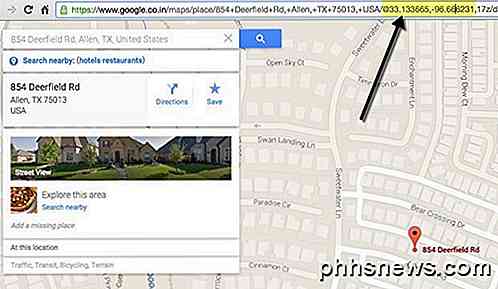

Es gibt bestimmte Situationen, in denen Sie die genauen Koordinaten für einen bestimmten Ort benötigen, aber die meisten Kartenanwendungen zeigen diese Art von Datenfront und -zentrale nicht an, da dies nicht sehr oft benötigt wird. Ich habe gelernt, dass das Abrufen der GPS-Koordinaten sehr praktisch sein kann, wenn Ihr GPS-Gerät keine bestimmte Adresse finden kann.Wen

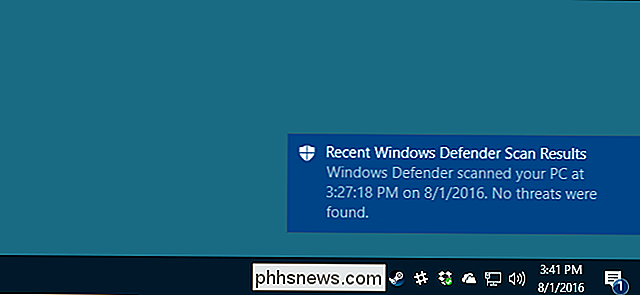

So deaktivieren Sie die erweiterten Benachrichtigungen für Windows Defender

Mit dem Jubiläumsupdate für Windows 10 benachrichtigt Windows Defender Sie jetzt über viele Aktionen, die im Hintergrund ausgeführt wurden. Wenn Sie zu den ruhigeren Tagen zurückkehren möchten, an denen Sie nur über kritische Ereignisse informiert wurden, können Sie diese erweiterten Benachrichtigungen deaktivieren.