Warum erlaubt Linux Benutzern das Entfernen des Root-Verzeichnisses?

Meistens führt keiner von uns eine Aktion durch, die unser Betriebssystem regelrecht durchbricht und uns zwingt, sie neu zu installieren. Aber was ist, wenn eine solche Aktion auch durch Zufall auf Seiten des Benutzers leicht passieren könnte? Der heutige SuperUser F & A Beitrag hat die Antwort auf die Frage eines verwirrten Lesers.

Die heutige Question & Answer Session kommt uns dank SuperUser - einer Unterteilung von Stack Exchange, einer Community-gesteuerten Gruppierung von Q & A-Websites.

Die Frage

SuperUser reader fangxing möchte wissen, warum Linux Benutzern erlauben würde, das Wurzelverzeichnis zu entfernen:

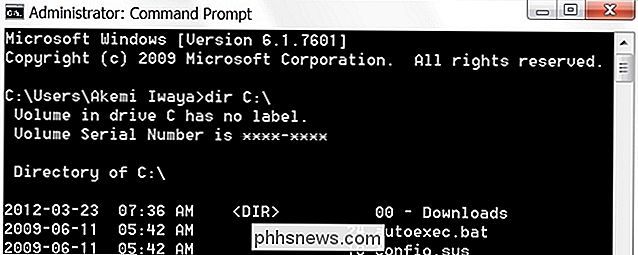

Als ich Linux zum ersten Mal auf meinem Computer installiert habe, habe ich immer root verwendet muss sudo hinzufügen und jedes Mal, wenn ich einen Befehl ausführe, der Berechtigungen auf Stammebene benötigt, mein Passwort eingeben.

Eines Tages wollte ich nur ein Verzeichnis entfernen und führte rm -rf / aus , die mein System "kaputt gemacht" haben. Ich habe mich gewundert, warum die Linux-Entwickler einen so gefährlichen Befehl nicht so einfach laufen ließen.

Warum erlaubt Linux Benutzern, das Stammverzeichnis zu entfernen?

Der Antwort

SuperUser-Mitwirkende Ben N hat die Antwort darauf us:

Warum sollte es Sie daran hindern, mit Ihrem eigenen Computer zu tun, was Sie wollen? Wenn man sich als root oder mit sudo anmeldet, sagt er wortwörtlich zur Maschine: "Ich weiß, was ich tue." Verhindern, dass Menschen dubiose Dinge tun, verhindert gewöhnlich auch, dass sie clevere Dinge tun ( (Raymond Chen).

Außerdem gibt es einen wirklich guten Grund, einem Benutzer zu erlauben, das Root-Verzeichnis anzuzünden: das Außerbetriebsetzen eines Computers durch vollständiges Löschen des Betriebssystems und des Dateisystems. ( Gefahr! Auf einigen UEFI-Systemen kann rm -rf / die physische Maschine auch brennen.) Es ist auch eine vernünftige Sache, in einem Chroot-Gefängnis zu tun.

Benutzer haben den Befehl versehentlich so oft ausgeführt, dass eine Sicherheitsfunktion hinzugefügt wurde. rm -rf / führt auf den meisten Systemen nichts aus, es sei denn -no-preserve-root wird ebenfalls angegeben So kannst du das zufällig eingeben. Dies hilft auch, vor schlecht geschriebenen, aber gut gemeinten Shell-Skripten zu schützen.

Haben Sie etwas zur Erklärung hinzuzufügen? Ton in den Kommentaren ab. Möchten Sie mehr Antworten von anderen technisch versierten Stack Exchange Benutzern lesen? Sehen Sie sich den vollständigen Diskussionsfaden hier an.

Bildquelle: Wikimedia Commons

Wie können DVDs auf Ihrem HDTV besser aussehen?

Obwohl wir im Zeitalter von HD-Videos leben, bedeutet das nicht, dass wir alle unsere alten DVDs auf HD-Inhalte umgestellt haben. Schauen wir uns an, wie Sie das Erscheinungsbild von Inhalten mit Standardauflösung auf Ihrem HD-Fernseher verbessern können. Lieber How-To Geek, Endlich habe ich ein HDTV mit einer neuen Kabelbox mit HD-Fähigkeit bekommen , basierend auf den Reviews und Artikeln, die ich auf HTG nicht weniger gelesen habe, ein wirklich süßer Chromecast.

So schneiden Sie schnell einen Clip aus einer Videodatei mit Avidemux

Ob Sie die langweiligen Teile Ihres Urlaubsvideos ausschneiden oder eine lustige Szene für ein animiertes GIF bekommen, Avidemux bietet eine schnelle und einfache Möglichkeit, Clips aus jeder Videodatei auszuschneiden. Es ist zuviel Aufwand, ein Video-Bearbeitungsprogramm mit allen Funktionen zu verwenden, wenn Sie nur ein paar Clips aus einer Videodatei ausschneiden möchten.