Der Unterschied zwischen WEP-, WPA- und WPA2-WLAN-Passwörtern

Auch wenn Sie wissen, dass Sie Ihr Wi-Fi-Netzwerk sichern müssen (und dies bereits getan haben), finden Sie wahrscheinlich alle Das Sicherheitsprotokoll akronymiert ein wenig rätselhaft. Lesen Sie weiter, wenn wir die Unterschiede zwischen Protokollen wie WEP, WPA und WPA2 hervorheben und warum es wichtig ist, welches Akronym Sie in Ihr WLAN-Netzwerk einspielen.

Was ist das?

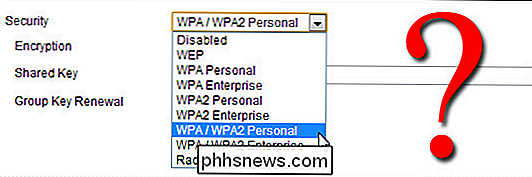

Sie haben getan, was Ihnen gesagt wurde zu tun, haben Sie sich in Ihren Router eingeloggt, nachdem Sie ihn gekauft und zum ersten Mal angeschlossen haben, und ein Passwort vergeben. Was ist es, was das kleine Akronym neben dem Sicherheitsprotokoll ist, das du gewählt hast? Wie sich herausstellt, ist es sehr wichtig. Wie bei allen Sicherheitsstandards haben zunehmende Computerleistung und offengelegte Sicherheitslücken ältere Wi-Fi-Standards gefährdet. Es ist Ihr Netzwerk, es sind Ihre Daten, und wenn jemand Ihr Netzwerk für seine illegalen Hijinks entführt, wird es Ihre Tür sein, an die die Polizei klopft. Wenn Sie die Unterschiede zwischen Sicherheitsprotokollen verstehen und die fortschrittlichsten implementieren, die Ihr Router unterstützen kann (oder ein Upgrade durchführen, wenn er die aktuellen gen sicheren Standards nicht unterstützt), ist dies der Unterschied zwischen einem einfachen Zugang zu Ihrem Heimnetzwerk und nicht.

WEP , WPA und WPA2: Wi-Fi-Sicherheit im Wandel der Zeit

Seit den späten 1990er Jahren wurden die Wi-Fi-Sicherheitsprotokolle mehrfach aufgerüstet, wobei ältere Protokolle völlig abgeschrieben und wichtige Protokolle auf neuere Protokolle umgestellt wurden. Ein Rundgang durch die Geschichte der Wi-Fi-Sicherheit zeigt, was gerade da draußen ist und warum Sie ältere Standards vermeiden sollten.

Wired Equivalent Privacy (WEP)

Wired Equivalent Privacy (WEP) ist am weitesten verbreitet Wi-Fi-Sicherheitsprotokoll in der Welt. Dies ist eine Funktion des Alters, der Abwärtskompatibilität und der Tatsache, dass es in vielen Router-Kontrollfeldern als erstes in den Protokollauswahlmenüs erscheint.

WEP wurde im September 1999> als Wi-Fi-Sicherheitsstandard ratifiziert. Die ersten Versionen von WEP waren nicht besonders stark, selbst für die Zeit, als sie veröffentlicht wurden, weil die US-Exportbeschränkungen für verschiedene kryptographische Technologien dazu führten, dass Hersteller ihre Geräte auf nur 64-Bit-Verschlüsselung beschränkten. Als die Beschränkungen aufgehoben wurden, wurde sie auf 128 Bit erhöht. Trotz der Einführung von 256-Bit-WEP bleibt 128-Bit eine der häufigsten Implementierungen.

Trotz der Überarbeitung des Protokolls und einer erhöhten Schlüsselgröße wurden im Laufe der Zeit zahlreiche Sicherheitsmängel im WEP-Standard entdeckt. Mit zunehmender Rechenleistung wurde es einfacher und einfacher, diese Fehler auszunutzen. Bereits im Jahr 2001 gab es Proof-of-Concept-Exploits, und 2005 demonstrierte das FBI öffentlich (um das Bewusstsein für die Schwächen von WEP zu erhöhen), wo WEP-Passwörter innerhalb von Minuten mit frei verfügbarer Software geknackt wurden.

Trotz verschiedener Verbesserungen, Work-Arounds und anderer Versuche, das WEP-System zu stützen, bleibt es sehr anfällig. Systeme, die auf WEP angewiesen sind, sollten aktualisiert werden oder, wenn keine Sicherheitsupdates verfügbar sind, ersetzt werden. Die Wi-Fi Alliance hat WEP im Jahr 2004 offiziell eingestellt.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) war die direkte Reaktion der Wi-Fi Alliance auf die immer offensichtlicher werdenden Sicherheitslücken der Wi-Fi Alliance WEP-Standard. WPA wurde 2003 offiziell verabschiedet, ein Jahr bevor WEP offiziell in den Ruhestand ging. Die am häufigsten verwendete WPA-Konfiguration ist WPA-PSK (Pre-Shared Key). Die von WPA verwendeten Schlüssel sind 256 Bit, was gegenüber den im WEP-System verwendeten 64-Bit- und 128-Bit-Schlüsseln eine erhebliche Steigerung bedeutet.

Zu den wesentlichen Änderungen, die mit WPA implementiert wurden, gehören die Überprüfung der Nachrichtenintegrität (um festzustellen, ob ein Angreifer Pakete, die zwischen Access Point und Client übertragen wurden, erfasst und geändert haben) und das TKIP (Temporal Key Integrity Protocol). TKIP verwendet ein Schlüsselsystem pro Paket, das radikal sicherer ist als das von WEP verwendete Schlüsselsystem. Der TKIP-Verschlüsselungsstandard wurde später durch den Advanced Encryption Standard (AES) ersetzt.

Trotz der signifikanten Verbesserung von WPA gegenüber WEP, hat der Geist von WEP WPA heimgesucht. TKIP, eine Kernkomponente von WPA, wurde entwickelt, um einfach über Firmware-Upgrades auf vorhandene WEP-fähige Geräte aufgerollt werden zu können. Als solches musste es bestimmte Elemente recyceln, die im WEP-System verwendet wurden, die letztendlich auch ausgenutzt wurden.

WPA wurde, wie auch sein Vorgänger WEP, sowohl durch Proof-of-Concept als auch durch angewandte öffentliche Demonstrationen als anfällig herausgestellt Einbruch. Interessanterweise ist der Prozess, durch den WPA in der Regel verletzt wird, kein direkter Angriff auf das WPA-Protokoll (obwohl solche Angriffe erfolgreich demonstriert wurden), sondern durch Angriffe auf ein ergänzendes System, das mit WPA-Wi-Fi Protected Setup (WPS ), die die Verknüpfung von Geräten mit modernen Access Points erleichtern soll.

Wi-Fi Protected Access II (WPA2)

WPA wurde ab 2006 offiziell durch WPA2 abgelöst. Eine der wichtigsten Änderungen zwischen WPA und WPA2 ist die obligatorische Verwendung von AES-Algorithmen und die Einführung von CCMP (Counter Cipher Mode mit Block Chain Message Authentication Code Protocol) als Ersatz für TKIP. TKIP bleibt jedoch in WPA2 als Fallback-System und zur Interoperabilität mit WPA erhalten.

Gegenwärtig ist die primäre Sicherheitslücke gegenüber dem eigentlichen WPA2-System unklar (und erfordert, dass der Angreifer bereits Zugang zu den gesicherten WPA2-Systemen hat). Fi-Netzwerk, um Zugang zu bestimmten Schlüsseln zu erhalten und dann einen Angriff gegen andere Geräte im Netzwerk zu verewigen). Daher sind die Sicherheitsrisiken der bekannten WPA2-Schwachstellen fast ausschließlich auf Netzwerke auf Unternehmensebene beschränkt und verdienen in Bezug auf die Sicherheit von Heimnetzwerken wenig bis gar keine praktische Beachtung.

Leider ist dieselbe Schwachstelle das größte Loch in der WPA-Panzerung - Der Angriffsvektor über das Wi-Fi Protected Setup (WPS) - bleibt in modernen WPA2-fähigen Access Points erhalten. Obwohl der Einstieg in ein WPA / WPA2-gesichertes Netzwerk, das diese Sicherheitsanfälligkeit verwendet, zwischen 2 und 14 Stunden dauernder Bemühungen mit einem modernen Computer erfordert, ist es immer noch ein legitimes Sicherheitsproblem. WPS sollte deaktiviert werden, und wenn möglich, sollte die Firmware des Zugriffspunkts auf eine Distribution geblinkt werden, die WPS nicht unterstützt, so dass der Angriffsvektor vollständig entfernt wird.

Wi-Fi-Sicherheitsverlauf erworben; Nun, was?

An diesem Punkt fühlen Sie sich entweder ein wenig selbstgefällig (weil Sie sicher das beste Sicherheitsprotokoll verwenden, das für Ihren Wi-Fi Access Point verfügbar ist) oder ein wenig nervös (weil Sie WEP ausgewählt haben, weil es war an der Spitze der Liste). Wenn du im zweiten Lager bist, ärgere dich nicht; Wir haben Sie abgedeckt.

Bevor wir Sie mit einer weiterführenden Liste unserer Top-Wi-Fi-Sicherheitsartikel ansprechen, ist hier der Crash-Kurs. Dies ist eine Basisliste, die die aktuellen Wi-Fi-Sicherheitsmethoden auf jedem modernen (nach 2006) Router sortiert, geordnet von den besten zu den schlechtesten:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP gibt es als Fallback-Methode)

- WPA + TKIP

- WEP

- Netzwerk öffnen (überhaupt keine Sicherheit)

Im Idealfall werden Sie Wi-Fi Protected Setup (WPS) deaktivieren und Ihre Router zu WPA2 + AES. Alles andere auf der Liste ist ein weniger idealer Schritt. Sobald du WEP erreichst, ist dein Sicherheitslevel so niedrig, es ist ungefähr so effektiv wie ein Maschendrahtzaun - der Zaun existiert nur, um zu sagen "hey, das ist mein Eigentum" aber jeder, der wirklich wollte, konnte einfach direkt darüber klettern.

Wenn all diese Überlegungen zur WLAN-Sicherheit und Verschlüsselung Sie neugierig auf andere Tricks und Techniken machen, die Sie einfach anwenden können, um Ihr Wi-Fi-Netzwerk weiter zu sichern, sollten Sie die folgenden How-To Geek-Artikel besuchen:

- Wi-Fi-Sicherheit: Sollten Sie WPA2 + AES, WPA2 + TKIP oder Both verwenden?

- So schützen Sie Ihr WLAN-Netzwerk vor unbefugten Zugriffen

- Sie haben kein falsches Sicherheitsgefühl: 5 unsichere Wege So sichern Sie Ihr WLAN

- So aktivieren Sie einen Guest Access Point in Ihrem drahtlosen Netzwerk

- Die besten Wi-Fi-Artikel zum Sichern Ihres Netzwerks und Optimieren Ihres Routers

Ausgestattet mit einem grundlegenden Verständnis von Wi-Fi Sicherheit funktioniert und wie Sie Ihren Heimnetzzugangspunkt weiter verbessern und verbessern können, werden Sie hübsch mit einem jetzt sicheren W sitzen i-Fi-Netzwerk.

So erstellen Sie eine ausgeblendete Netzwerkfreigabe in Windows

Wenn Sie mehrere Computer in einem Netzwerk haben und Ordner zwischen ihnen freigeben möchten, können Sie zusätzliche Sicherheit hinzufügen, indem Sie eine versteckte Windows-Freigabe erstellen. Diese Anleitung ist ziemlich einfach und setzt voraus, dass Sie sich in einer Arbeitsgruppe oder einer Windows-Umgebung befinden. Ve

Google Mail ist einer der beliebtesten E-Mail-Dienste auf der Erde, und das iPhone ist das beliebteste Telefon. Wenn Sie alle Ihre E-Mails, Kontakte und Kalender in Ihrem Google Mail-Konto gespeichert haben, können Sie sie problemlos zu iOS hinzufügen und das Beste aus beiden Welten herausholen. Hierfür gibt es zwei Möglichkeiten: Fügen Sie Google Mail hinzu , Kontakte und Kalender für iOS : Wenn Sie Ihr Google-Konto in den iOS-Einstellungen hinzufügen, wird es in den Apps iOS Mail, Kontakte und Kalender angezeigt.