Browsererweiterungen sind ein Datenschutz-Albtraum: Beenden Sie die Verwendung so vieler

Browsererweiterungen sind viel gefährlicher als die meisten Leute erkennen. Diese kleinen Tools haben oft Zugriff auf alles, was Sie online tun, damit sie Ihre Passwörter erfassen, Ihr Web-Browsing verfolgen, Werbung in Webseiten einfügen können, die Sie besuchen, und mehr. Beliebte Browsererweiterungen werden häufig an zwielichtige Unternehmen verkauft oder entführt, und automatische Updates können sie zu Malware machen.

Wir haben darüber geschrieben, wie Ihre Browsererweiterungen Sie in der Vergangenheit ausspionieren, aber dieses Problem hat sich nicht verbessert. Es gibt immer noch einen ständigen Strom von Erweiterungen.

Warum Browsererweiterungen so gefährlich sind

VERWANDT: Warum benötigen Chrome-Erweiterungen "Alle Ihre Daten auf den besuchten Websites?"

Browsererweiterungen werden ausgeführt Ihr Webbrowser, und sie erfordern oft die Fähigkeit, alles auf Webseiten, die Sie besuchen, zu lesen oder zu ändern.

Wenn eine Erweiterung Zugriff auf alle von Ihnen besuchten Webseiten hat, kann sie praktisch alles tun. Es könnte als Keylogger funktionieren, um Ihre Passwörter und Kreditkartendetails zu erfassen, Werbeanzeigen in die von Ihnen angezeigten Seiten einzufügen, Ihren Suchverkehr an anderer Stelle umzuleiten, alles zu verfolgen, was Sie online tun - oder all diese Dinge. Wenn eine Erweiterung Ihre Belege oder andere kleine Dinge scannen muss, hat sie wahrscheinlich die Berechtigung, Ihre E-Mails nach allem zu durchsuchen - was sehr gefährlich ist.

Das bedeutet nicht, dass jede Erweiterung ist macht diese Dinge, aber sie können - und das sollte Sie sehr, sehr vorsichtig machen.

Moderne Webbrowser wie Google Chrome und Microsoft Edge haben ein Berechtigungssystem für Erweiterungen, aber viele Erweiterungen benötigen Zugriff auf alles, damit sie richtig funktionieren können. Selbst eine Erweiterung, die nur Zugriff auf eine Website erfordert, könnte jedoch gefährlich sein. Eine Erweiterung, die Google.com in irgendeiner Weise ändert, erfordert beispielsweise Zugriff auf alles auf Google.com und somit Zugriff auf Ihr Google-Konto - einschließlich Ihrer E-Mails.

Dies sind nicht nur nette, harmlose kleine Tools. Sie sind winzige Programme mit einem riesigen Zugang zu Ihrem Webbrowser, und das macht sie gefährlich. Auch eine Erweiterung, die Webseiten nur geringfügig besucht, erfordert möglicherweise Zugriff auf alles, was Sie in Ihrem Webbrowser tun.

Wie sichere Erweiterungen zu Malware werden können

Moderne Webbrowser wie Google Chrome aktualisieren automatisch Ihren installierten Browser Erweiterungen. Wenn eine Erweiterung neue Berechtigungen erfordert, wird sie vorübergehend deaktiviert, bis Sie sie zulassen. Andernfalls wird die neue Version der Erweiterung mit den gleichen Berechtigungen wie die vorherige Version ausgeführt. Dies führt zu Problemen.

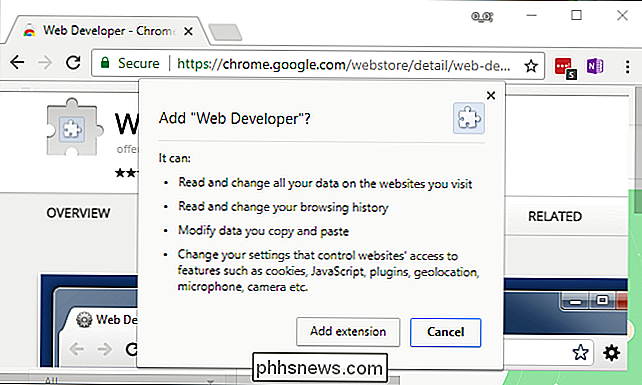

Im August 2017 wurde die sehr beliebte und häufig empfohlene Web Developer-Erweiterung für Chrome entführt. Der Entwickler stürzte auf einen Phishing-Angriff, und der Angreifer lud eine neue Version der Erweiterung hoch, die mehr Werbeanzeigen in Webseiten einfügte. Über eine Million Menschen, die dem Entwickler dieser beliebten Erweiterung vertraut haben, haben die infizierte Erweiterung bekommen. Da es sich um eine Erweiterung für Webentwickler handelt, könnte der Angriff viel schlimmer gewesen sein - es scheint nicht, dass die infizierte Erweiterung beispielsweise als Keylogger funktioniert.

In vielen anderen Situationen entwickelt jemand eine Erweiterung, die eine große Anzahl von Benutzern, aber nicht unbedingt Geld verdienen. Dieser Entwickler wird von einer Firma angesprochen, die eine große Menge Geld bezahlen wird, um die Erweiterung zu kaufen. Wenn der Entwickler den Kauf annimmt, ändert die neue Firma die Erweiterung, um Werbung und Tracking einzufügen, lädt sie als Aktualisierung in den Chrome Web Store hoch, und alle vorhandenen Benutzer verwenden jetzt die Erweiterung des neuen Unternehmens - ohne Warnung.

Dies ist im Juli 2017 mit Particle für YouTube, einer beliebten Erweiterung für die Anpassung von YouTube, geschehen. Dasselbe ist vielen anderen Erweiterungen in der Vergangenheit passiert. Entwickler von Chrome-Erweiterungen haben behauptet, dass sie ständig Angebote zum Kauf ihrer Erweiterungen erhalten. Die Entwickler der Honey-Erweiterung mit über 700.000 Benutzern haben einmal auf Reddit eine "Ask Me Anything" -Recording durchgeführt, in der sie die Art von Angeboten, die sie oft erhalten, detailliert beschreiben.

Neben der Entführung und dem Verkauf von Erweiterungen ist es auch möglich, dass eine Erweiterung nur schlechte Nachrichten ist, und heimlich verfolgt, wenn Sie es an erster Stelle installieren.

Chrome wurde wegen seiner Popularität angegriffen, aber dieses Problem betrifft alle Browser. Firefox ist wohl noch gefährdeter, da es überhaupt kein Berechtigungssystem verwendet - jede Erweiterung, die Sie installieren, bekommt vollen Zugriff auf alles.

So minimieren Sie das Risiko

VERWANDT: So deinstallieren Sie Erweiterungen in Chrome, Firefox und anderen Browsern

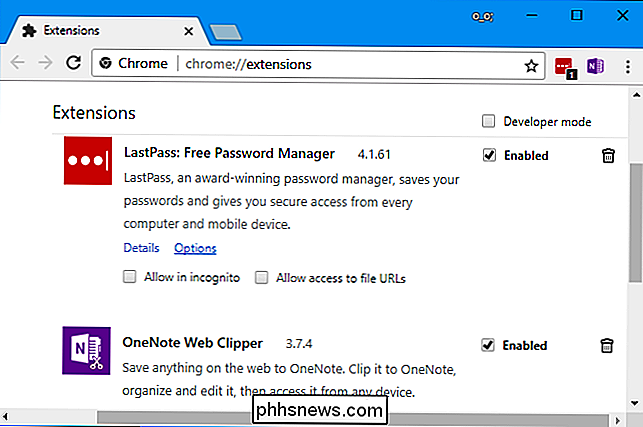

So bleiben Sie sicher: Verwenden Sie möglichst wenige Erweiterungen. Wenn Sie von einer Erweiterung nicht viel Gebrauch machen, deinstallieren Sie sie. Versuchen Sie, die Liste der installierten Erweiterungen auf das Wesentliche zu reduzieren, um die Gefahr zu minimieren, dass eine Ihrer installierten Erweiterungen beschädigt wird.

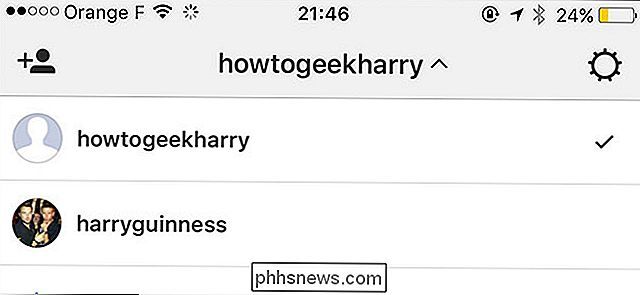

Es ist auch wichtig, nur Erweiterungen von Unternehmen zu verwenden, denen Sie vertrauen. Zum Beispiel ist eine Erweiterung für die Anpassung von YouTube, die von einer Person erstellt wurde, von der Sie noch nie gehört haben, ein Hauptkandidat für Malware. Der von Google erstellte offizielle Google Mail Notifier, die von Microsoft erstellte OneNote-Notizenerweiterung oder die von LastPass erstellte LastPass-Passwortmanagererweiterung werden jedoch höchstwahrscheinlich nicht für ein paar tausend Dollar an eine zwielichtige Firma verkauft.

Sie sollten auch darauf achten zu den Berechtigungen Erweiterungen benötigen, wenn möglich. Zum Beispiel sollte eine Erweiterung, die nur eine Website ändern möchte, nur Zugriff auf diese Website haben. Viele Erweiterungen benötigen jedoch Zugriff auf alles oder den Zugriff auf eine sehr vertrauliche Website, die Sie schützen möchten (z. B. Ihre E-Mail-Adresse). Berechtigungen sind eine nette Idee, aber sie sind nicht so nützlich, wenn die meisten Dinge auf alles zugreifen müssen.

Es ist natürlich eine feine Linie zu laufen. In der Vergangenheit haben wir vielleicht gesagt, dass die Web Developer-Erweiterung sicher ist, weil sie legitim ist. Der Entwickler fiel jedoch auf einen Phishing-Angriff und die Erweiterung wurde bösartig. Es ist eine gute Erinnerung, dass, selbst wenn Sie jemandem vertrauen könnten, seine Erweiterung nicht an eine zwielichtige Firma zu verkaufen, Sie sich auf diese Person für Ihre Sicherheit verlassen. Wenn diese Person auftaucht und ihr Konto entführt werden kann, werden Sie mit den Konsequenzen fertig werden - und sie könnten viel schlimmer sein als das, was mit der Web Developer Erweiterung passiert ist.

Verwenden von Dash zum Speichern wichtiger Informationen über Ihr Fahrzeug

Ohne zu suchen, können Sie das Kfz-Kennzeichen Ihres Partners rezitieren? Was ist mit der Fahrgestellnummer Ihres Autos? Es gibt viele wichtige Informationen über die Autos in Ihrer Familie, die Sie wahrscheinlich nicht von Ihrem Kopf zurückrufen können. Hier erfahren Sie, wie Sie diese Informationen mit Dash speichern und organisieren, sowie ein wenig Hilfe von einem OBD-II-Adapter.

Was ist der Unterschied zwischen TCP und UDP?

Sie haben wahrscheinlich Hinweise auf TCP und UDP beim Einrichten der Port-Weiterleitung auf einem Router oder bei der Konfiguration von Firewall-Software gesehen. Diese beiden Protokolle werden für unterschiedliche Datentypen verwendet. TCP / IP ist eine Reihe von Protokollen, die von Geräten zur Kommunikation über das Internet und die meisten lokalen Netzwerke verwendet werden.