Die 10 lächerlichsten Geek-Filme Mythen, die sich als wahr herausstellten

Hollywood versteht Technologie und "Hacking" nicht. Das dachten wir sowieso. Aber viele der lächerlichen Dinge, die wir in Filmen gesehen haben, haben sich als völlig richtig herausgestellt.

Wir haben viele dieser Mythen ausgelacht, als wir sie in Filmen gesehen haben. "Glaube nicht, was du im Fernsehen siehst", sagten wir zu den Leuten. Junge, haben wir uns geirrt.

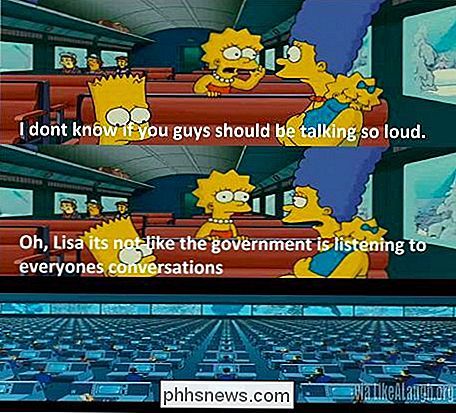

Die NSA spioniert alle an

Eines der ältesten Themen ist eine Regierung, die alles weiß und alles sieht. Wenn der Held Informationen benötigt, um eine Handlung zu stoppen, können sie eine scheinbar unendliche Menge an Echtzeitinformationen abrufen, um den Bösewicht zu finden, zu bestimmen, mit wem er kommuniziert, und diese dann in Echtzeit verfolgen. Alternativ wird der alles überwachende staatliche Überwachungsstaat oft als Schurke dargestellt.

Wir haben alle darüber gespottet, aber vieles davon scheint wahr zu sein. Die NSA (und die Geheimdienste anderer Länder) überwachen den Internetverkehr und Telefonanrufe und bauen riesige Datenbanken auf, die sie abfragen können. In dieser Szene greift der Held auf eine riesige Datenbank zu, die ihnen alle Informationen gibt, die sie brauchen - nun, es ist wahrer, als wir es uns jemals hätten vorstellen können. Verdammt, selbst The Simpsons haben das 2007 in The Simpsons Movie erwähnt!

Bildquelle: unbekannt auf imgur

Ihr Standort kann verfolgt werden

Mobiltelefone können durch Triangulation ihrer relativen Signalstärken zwischen drei nahegelegenen Mobilfunkmasten verfolgt werden, Wir wissen das. Aber die US-Regierung hat noch größere Anstrengungen unternommen. Sie haben Funktürme in kleinen Flugzeugen platziert und sind über Stadtgebiete geflogen. Sie haben die Kommunikation zwischen dem Handy eines Verdächtigen und dem realen Funkturm unterbrochen, um den genauen Aufenthaltsort einer Person zu ermitteln, ohne einen Mobilfunkanbieter um Hilfe zu benötigen. (Quelle)

Ja, diese Szene, in der ein Held ein Flugzeug besteigt und über ein Stadtgebiet fliegt und auf eine Karte starrt, während er die genaue Position eines Verdächtigen irgendwie verfolgt - das stimmt auch.

Webcam Hijacking

Webcams kann beängstigend sein. Sie bieten einem unsichtbaren Angreifer die Möglichkeit, uns von weitem zu sehen. Sie können von einem verdrehten Verstand benutzt werden, um jemanden auszubeuten, der verlangt, dass jemand sich für die Webcam auszieht oder ihre Geheimnisse oder privaten Fotos an Familienmitglieder oder die Öffentlichkeit gesendet werden. Oder eine Webcam kann einfach so funktionieren, dass jemand in einem ansonsten sicheren Bereich schnüffeln kann.

Eine Webcam-Hijacking ist sicherlich auch real. Es gibt eine ganze Gemeinschaft von verdrehten Köpfen, die RAT (Remote Access Tool) -Software verwenden, um Leute auszuspionieren, in der Hoffnung, einen flüchtigen Blick auf das Ausziehen zu erhaschen, und versuchen, sie so zu manipulieren, dass sie für die Kamera strippen. (Quelle) Der britische Geheimdienst GHCQ hat Millionen von Yahoo! Webcam-Bilder, darunter viele pornographische. (Quelle)

Ampeln und Kameras hacken

Schneide zur dramatischen Verfolgungsszene. Unsere Helden jagen nach einem erfahrenen Hacker. Oder unsere Helden müssen ihre Hackerfähigkeiten nutzen, um den Bösewicht einzuholen. So oder so manipuliert jemand die Verkehrskameras, dreht sie grün, wenn sie durchfahren müssen, und rot, wenn ihre Verfolger durchfahren müssen. Oder unsere Helden hacken sich in das Verkehrskameragitter ein, um die Bewegungen einer Person in einer Stadt auszuspionieren. Oder, schlimmer noch, eine Stadt wird von einem Superhelden übernommen, der alle Ampeln grün schaltet, um Chaos zu verursachen, während er wahnsinnig kackt.

Das macht eine dramatische Szene, aber es ist albern - oder? Es stellt sich heraus, dass das Hacken von Ampeln und deren Kameras oft trivial ist. Forscher haben festgestellt, dass viele Ampeln mit offenen Wi-Fi-Netzwerken verbunden sind und Standardkennwörter verwenden. (Quelle)

2003 Der italienische Job enthält eine Figur, die Ampeln "hackt" und alle Lichter an einer Kreuzung grün schaltet, um einen Stau zu verursachen.

Darknet Drug Rings, Waffenhandel und Hitmen

RELATED: Was ist Bitcoin und wie funktioniert es?

Es gibt einen geheimen Teil des Internets, in dem die Kriminellen lauern, unter dem glänzenden Äußeren, über das uns aufrechte Bürger jeden Tag begegnen. Sie können hier alles bekommen, zu einem Preis. Jede Art von illegaler Droge, die du willst, gestohlene Kreditkartennummern, gefälschte Identifikationsdokumente, illegale Waffen und professionelle Auftragsmörder.

Vieles davon ist dank des "Darknet" - zum Beispiel versteckten Diensten - wahr. Dank der Büste der Seidenstraße ist es mehr öffentlich bekannt geworden, aber es sind auch andere Orte entstanden. Natürlich gibt es keine Garantie, dass all diese Dinge tatsächlich legitim sind. Als "Dread Pirate Roberts" von Silk Road versuchte, Auftragskiller anzuheuern und sie in BitCoin zu bezahlen, scheint er sowohl jemanden, der das Geld nahm und verschwand, als auch die Polizei einzustellen, die damit einen Fall gegen ihn aufbaute. Es gibt keine Beweise dafür, dass die Hunderttausende von Dollars in BitCoin, die er ausgegeben hat, tatsächlich jemanden umgebracht hat, also ist dieser kriminelle Mastermind vielleicht nicht so schlau, wie er gedacht hat. (Quelle)

Hacking Überwachungskameras und Sicherheitssysteme

Unsere Helden - oder Schurken - müssen an einem sicheren Ort einbrechen. Um sie aufzuspüren, hacken sie die Überwachungskameras und untersuchen die Sicherheit des Ortes, wobei sie die Anzahl der Wachen, ihre Patrouillen und andere Sicherheitsmerkmale angeben, die sie umgehen müssen.

Es ist bequem, aber auch nicht zu schwer. Viele IP-Sicherheitskameras haben eine unglaublich schwache Sicherheit und können leicht gehackt werden. Sie können sogar Websites finden, die eine Liste öffentlich zugänglicher Sicherheitskameras enthalten, die Sie selbst scannen. (Quelle)

Wie viele andere Produkte haben auch die Sicherheitssysteme selbst oft eine entsetzlich schwache Sicherheit, so dass sie heruntergefahren oder gestaut werden können, wenn jemand die Mühe aufgibt.

Hacking ATMs für Cash

VERWANDT: Wie Kreditkarten-Skimmer funktionieren und wie man sie erkennt

Geldautomaten sind ein großes Ziel Hacking. Wenn jemand etwas Geld braucht, kann er einfach einen Geldautomaten hacken, um es zu bekommen. Während der Geldautomat nicht damit beginnen kann, auf der ganzen Straße Geldscheine zu schießen, wie es in den Filmen der Fall ist, haben wir auch eine Reihe von ATM-Hacks gesehen, die auftauchen. Die meisten von ihnen sind mit dem Anbringen eines Magnetstreifenlesers und einer Kamera an der Maschine selbst verbunden, um die Bankausweise der Kunden zu "überfliegen", aber es gibt Angriffe, die direkt durch das Hacken der ATM-Software funktionieren. (Quelle)

Diese Version zeigt bis zum Terminator 2 von 1991, wo John Connor ein Gerät in einen Geldautomaten steckt und es dazu bringt, etwas Geld freizugeben.

Sicherheitshintertüren in Verschlüsselungsprotokollen

VERWANDT: Warum die Verschlüsselung von Windows 8.1 das FBI nicht zu erschrecken scheint

"Es ist nicht gut, Sir - er spricht nicht. Wir werden niemals die Verschlüsselung auf seiner Festplatte durchbrechen. "Es ist eine Zeile, die vielleicht gesprochen wird, bevor ein cleverer Regierungshacker spricht und sagt, es sei kein Problem. Schließlich hat die Regierung eine Hintertür in die Verschlüsselung und kann sie knacken. Das ist nur eine dramatische Version einer möglichen Szene - in der Realität manifestiert sich dies in der Regel dadurch, dass die Regierung in der Lage ist, jede gewünschte Verschlüsselung zu knacken.

Wir haben jetzt Backdoors in der realen Welt in Verschlüsselungssysteme eingefügt. Die NSA manipulierte das NIST dazu, eine Hintertür in den Verschlüsselungsstandard Dual_EC_DRBG einzuführen, der von der US-Regierung empfohlen wurde. (Quelle) Die NSA zahlte daraufhin in einem geheimen Geschäft 10 Millionen US-Dollar an RSA Security, und dieser kompromittierte Verschlüsselungsstandard wurde dann standardmäßig in ihrer BSAFE-Bibliothek verwendet. (Quelle) Und das ist nur eine Hintertür, über die wir Bescheid wissen.

Die standardmäßige "Geräteverschlüsselung" von Windows 8.1 macht es schwer, Microsoft einen Wiederherstellungsschlüssel zu übergeben, damit die Regierung es von ihnen bekommen kann. Hintertüren könnten auch in Windows so aussehen: Windows bietet einige praktische Funktionen für Windows-Benutzer, Zugang für die US-Regierung und plausible Abstreitbarkeit für Microsoft.

Hotelschlüsselkarten können leicht gehackt werden

Möchte jemand hineingehen? ein Hotelzimmer? Kein Problem! Hotelzimmerschlösser werden dank ihrer Kartenleser leicht entführt. Öffne einfach das Schloss, mach etwas mit den Drähten und du bist dabei.

Wer diesen Mythos erfunden hat, hat wahrscheinlich nicht lange darüber nachgedacht, aber es ist möglich. Mit ein paar billigen Hardware und ein paar Sekunden könnte ein Angreifer die Baugruppe auf der Außenseite des Schlosses öffnen, Hardware in einen offenen Port stecken, den Entschlüsselungsschlüssel aus dem Speicher lesen und das Schloss öffnen. Millionen von Hotelzimmerschlössern auf der ganzen Welt sind dafür anfällig. (Quelle)

Onity, die Firma, die die Schlösser herstellte, gibt Hotels eine Kappe, um den Hafen und Schrauben zu setzen, die die Versammlung härteres herausschrauben lassen. Aber Hotels wollen das nicht beheben, und Onity will keine Ersatzsperren kostenlos herausgeben, so dass viele Schlösser nie repariert werden. (Quelle)

Passwörter können leicht gehackt werden

RELATED: Wie Angreifer tatsächlich "Konten online" online hacken und sich schützen können

Passwörter sind in den Filmen nie zu sehr ein Hindernis. Entweder setzt sich eine schlaue Person hin und versucht, jemandes Passwort zu erraten, oder sie stecken etwas ein und knacken schnell ihr Passwort.

Viele Passwörter sind schrecklich, also versuchen Sie Kombinationen wie "Passwort", "Letmein", den Namen eines Kindes Der Name, der Geburtstag eines Ehepartners und andere offensichtliche Datenstücke lassen Sie oft Glück in das Passwort von jemandem bringen. Wenn Sie dasselbe Kennwort an mehreren Stellen erneut verwenden, verfügen Angreifer wahrscheinlich bereits über Anmeldeinformationen für Ihre Konten.

Wenn Sie Zugriff auf eine Kennwortdatenbank haben, können Sie einen Brute-Force-Angriff dagegen ausführen schnell das Passwort erraten dank Listen, die offensichtliche, gemeinsame Passwörter enthalten. Rainbow-Tabellen beschleunigen dies auch und bieten vorberechnete Hashes, mit denen Sie schnell gängige Kennwörter identifizieren können, ohne viel Rechenleistung zu verbrauchen. (Quelle)

Dies sind bei weitem nicht die einzigen Mythen, die sich als wahr herausstellten. Wenn es hier einen gemeinsamen Nenner gibt, dann ist Sicherheit (und Privatsphäre) in der realen Welt oft ein nachträglicher Einfall, und die Technologie, die wir verwenden, ist niemals so sicher, wie wir es gerne hätten. Da wir dank "The Internet of Things" immer mehr vernetzte Geräte verwenden, müssen wir die Sicherheit viel ernster nehmen.

Bildquelle: Kenneth Lu auf Flickr, Aleksander Markin auf Flickr, Sean McGrath auf Flickr, Steuergutschriften auf Flickr, NSA

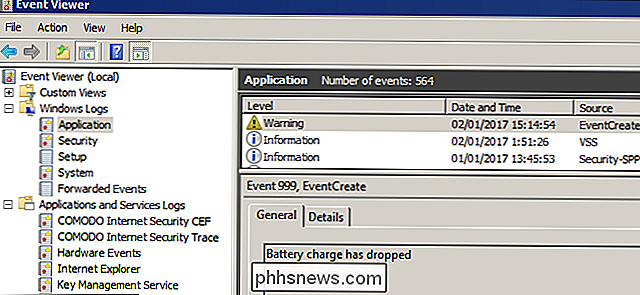

So verhindern Sie, dass bestimmte Benutzer Windows herunterfahren

Windows bietet eine lächerliche Anzahl von Möglichkeiten zum Herunterfahren. Sie finden Optionen im Startmenü, im Menü "Verwaltung" und in den Fenstern "Anmelden" und "Sperren". Sie können Windows auch mithilfe von Tastenkombinationen (Alt + F4 auf dem Desktop) und sogar der Befehlszeile herunterfahren.

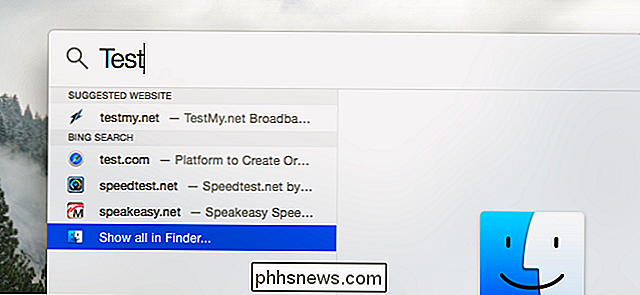

So deaktivieren Sie die Web Search-Funktionen von Spotlight auf Mac, iPhone und iPad

Apples Mac OS X und iOS senden Ihre Spotlight-Suchvorgänge über das Internet an Apple. Sie sehen dann Ergebnisse von Bing und vorgeschlagene Websites, Standorte und Medieninhalte. Sie können dies deaktivieren und Ihre Suchvorgänge ganz lokal halten, unabhängig davon, ob Sie Spotlight auf einem Mac oder iOS-Gerät verwenden.