Was ist Social Engineering, und wie können Sie es vermeiden?

Malware ist nicht die einzige Online-Bedrohung, über die Sie sich Sorgen machen müssen. Social Engineering ist eine große Bedrohung und kann Sie auf jedem Betriebssystem treffen. In der Tat kann Social Engineering auch über Telefon und in persönlichen Situationen auftreten.

Es ist wichtig, sich des Social Engineering bewusst zu sein und auf der Hut zu sein. Sicherheitsprogramme schützen Sie nicht vor den meisten Social-Engineering-Bedrohungen, daher müssen Sie sich schützen.

Social Engineering erklärt

Herkömmliche Computer-basierte Angriffe hängen häufig davon ab, eine Sicherheitslücke in einem Computercode zu finden. Wenn Sie zum Beispiel eine veraltete Version von Adobe Flash verwenden - oder, Gott sei Dank, Java, die laut Cisco für 91% aller Angriffe verantwortlich war - könnten Sie eine bösartige Website und diese Website besuchen würde die Sicherheitslücke in Ihrer Software ausnutzen, um Zugriff auf Ihren Computer zu erhalten. Der Angreifer manipuliert Fehler in der Software, um Zugang zu erhalten und private Informationen zu sammeln, vielleicht mit einem Keylogger, den sie installieren.

Social-Engineering-Tricks sind anders, weil sie stattdessen psychologische Manipulation beinhalten. Mit anderen Worten, sie verwerten Leute, nicht ihre Software.

RELATED: Online-Sicherheit: Zerlegen der Anatomie einer Phishing-E-Mail

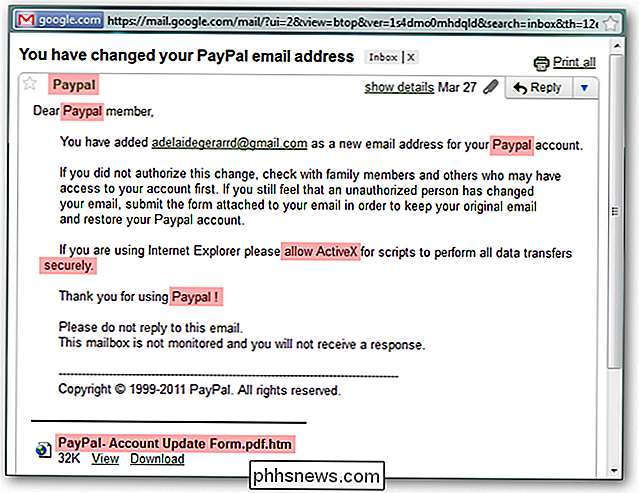

Sie haben wahrscheinlich schon von Phishing gehört, einer Form von Social Engineering . Sie erhalten möglicherweise eine E-Mail, die behauptet, von Ihrer Bank, Ihrem Kreditkartenunternehmen oder einem anderen vertrauenswürdigen Unternehmen zu stammen. Sie können Sie auf eine gefälschte Website führen, die so getarnt ist, dass sie wie eine echte aussieht, oder Sie bitten, ein Schadprogramm herunterzuladen und zu installieren. Aber solche Social-Engineering-Tricks müssen keine gefälschten Webseiten oder Malware enthalten. Die Phishing-E-Mail kann Sie einfach dazu auffordern, eine E-Mail-Antwort mit privaten Informationen zu senden. Anstatt zu versuchen, einen Fehler in einer Software auszunutzen, versuchen sie, normale menschliche Interaktionen auszunutzen. Spear Phishing kann noch gefährlicher sein, da es sich um eine Form des Phishing handelt, die auf bestimmte Personen abzielt.

Beispiele für Social Engineering

Ein beliebter Trick bei Chat-Diensten und Online-Spielen war die Registrierung eines Accounts mit einem Namen wie " Administrator "und senden Sie Leuten gruselige Nachrichten wie" WARNUNG: Wir haben festgestellt, dass jemand Ihr Konto hackt, antworten Sie mit Ihrem Passwort, um sich zu authentifizieren. "Wenn ein Ziel mit seinem Passwort antwortet, sind sie auf den Trick hereingefallen und der Angreifer hat es jetzt Ihr Kontopasswort.

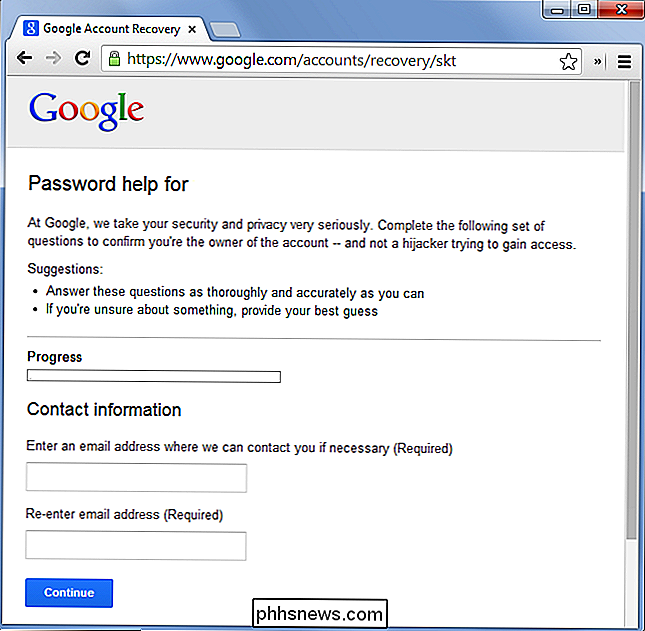

Wenn jemand persönliche Informationen über Sie hat, können Sie damit auf Ihre Konten zugreifen. Zum Beispiel werden häufig Informationen wie Ihr Geburtsdatum, die Sozialversicherungsnummer und die Kreditkartennummer verwendet, um Sie zu identifizieren. Wenn jemand diese Informationen hat, könnte er sich mit einem Unternehmen in Verbindung setzen und so tun, als ob er Sie wäre. Dieser Trick wurde bekanntermaßen von einem Angreifer genutzt, um Zugang zu Sarah Palins Yahoo! Mail-Konto im Jahr 2008, Einreichung genug persönliche Daten, um Zugriff auf das Konto über Yahoo! Passwortwiederherstellung Formular. Die gleiche Methode kann auch über das Telefon verwendet werden, wenn Sie die persönlichen Informationen haben, die das Unternehmen benötigt, um Sie zu authentifizieren. Ein Angreifer mit einigen Informationen über ein Ziel kann so tun, als ob er sie wäre und Zugang zu mehr Dingen erhalten.

Social Engineering könnte auch persönlich genutzt werden. Ein Angreifer könnte in ein Geschäft einsteigen, die Sekretärin darüber informieren, dass sie eine Reparaturperson, ein neuer Angestellter oder ein Feuerinspektor in einem autoritativen und überzeugenden Ton sind, und dann durch die Hallen streifen und möglicherweise vertrauliche Daten stehlen oder Pflanzenwanzen spionieren. Dieser Trick hängt davon ab, dass sich der Angreifer als jemand darstellt, der er nicht ist. Wenn eine Sekretärin, ein Portier oder jemand anderes verantwortlich ist, nicht zu viele Fragen stellt oder zu genau hinsieht, wird der Trick erfolgreich sein.

RELATED: Wie Angreifer tatsächlich "Konten hacken" online und wie man schützt Du selbst

Social-Engineering-Angriffe umfassen die Bandbreite gefälschter Websites, betrügerischer E-Mails und ruchloser Chat-Nachrichten bis hin zur Identität von jemandem am Telefon oder persönlich. Diese Angriffe gibt es in einer Vielzahl von Formen, aber alle haben eines gemeinsam - sie sind auf psychologische Tricks angewiesen. Social Engineering wurde die Kunst der psychologischen Manipulation genannt. Es ist eine der wichtigsten Möglichkeiten, wie "Hacker" Konten online "hacken" können.

Wie man Social Engineering vermeidet

Das Wissen um Social Engineering kann Ihnen helfen, dagegen anzukämpfen. Seien Sie gegenüber unerwünschten E-Mails, Chatnachrichten und Telefonanrufen, die nach privaten Informationen fragen, misstrauisch. Geben Sie niemals finanzielle Informationen oder wichtige persönliche Informationen per E-Mail preis. Laden Sie keine potenziell gefährlichen E-Mail-Anhänge herunter und führen Sie sie nicht aus, selbst wenn eine E-Mail angibt, dass sie wichtig sind.

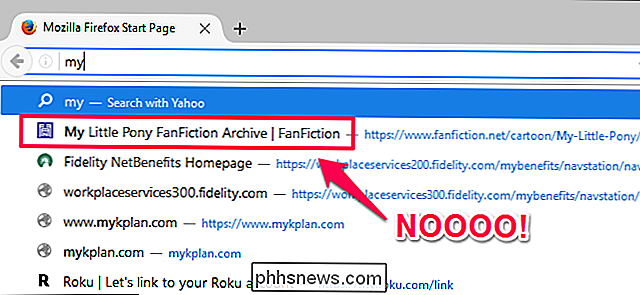

Sie sollten auch keine Links in einer E-Mail an sensible Websites befolgen. Klicken Sie beispielsweise nicht auf einen Link in einer E-Mail, die von Ihrer Bank zu stammen scheint, und melden Sie sich an. Sie kann zu einer gefälschten Phishing-Site führen, die als Website Ihrer Bank getarnt ist, jedoch mit einer subtil unterschiedlichen URL. Rufen Sie stattdessen die Website direkt auf.

Wenn Sie eine verdächtige Anfrage erhalten - zum Beispiel einen Anruf von Ihrer Bank, in dem Sie nach persönlichen Informationen gefragt werden - wenden Sie sich direkt an die Quelle der Anfrage und bitten Sie um eine Bestätigung. In diesem Beispiel würden Sie Ihre Bank anrufen und fragen, was sie möchte, anstatt die Informationen an jemanden weiterzugeben, der behauptet, Ihre Bank zu sein.

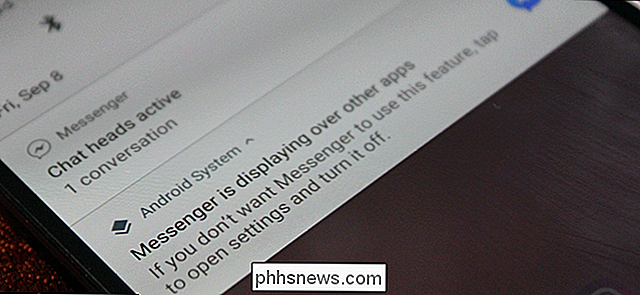

E-Mail-Programme, Webbrowser und Sicherheitssuiten haben in der Regel Phishing-Filter, die Sie warnen Sie besuchen eine bekannte Phishing-Site. Sie können Sie nur warnen, wenn Sie eine bekannte Phishing-Website besuchen oder eine bekannte Phishing-E-Mail erhalten, und sie kennen nicht alle Phishing-Websites oder E-Mails. Meist liegt es an Ihnen, sich zu schützen - Sicherheitsprogramme können nur ein wenig helfen.

Es ist eine gute Idee, bei Anfragen nach privaten Daten und allem anderen, was eine soziale Angelegenheit sein könnte, einen gesunden Verdacht zu entwickeln. technischer Angriff. Mit Argwohn und Vorsicht können Sie sowohl online als auch offline geschützt werden.

Bildquelle: Jeff Turnet on Flickr

Ist die statische Elektrizität noch ein großes Problem mit der Elektronik?

Wir alle haben die Warnungen gehört, um sicherzustellen, dass wir bei der Arbeit an unseren elektronischen Geräten ordnungsgemäß geerdet sind, aber Fortschritte in der Technologie haben abgenommen das Problem statischer Elektrizitätsschäden oder ist es noch so weit verbreitet wie zuvor? Der heutige SuperUser F & A-Post hat eine umfassende Antwort auf die Frage eines neugierigen Lesers.

Woher kommt "Google+ Auto Backup" und wie kann ich es loswerden?

Es ist eine Sache, eine gewünschte Anwendung zu installieren, es ist eine andere Sache, wenn eine Anwendung nicht nur endet auf Ihrem Computer, aber ständig erscheint und irritiert Sie. Lesen Sie weiter, wie wir einem anderen Leser helfen, seinem Popup-Mysterium auf den Grund zu gehen und ihn dabei zu verbannen.