Ist Tor wirklich anonym und sicher?

Manche Leute glauben, dass Tor eine völlig anonyme, private und sichere Art ist, auf das Internet zuzugreifen, ohne dass jemand Ihr Browsing überwachen und zurückverfolgen kann du - aber ist es? Es ist nicht ganz so einfach.

Tor ist nicht die perfekte Lösung für Anonymität und Privatsphäre. Es gibt einige wichtige Einschränkungen und Risiken, die Sie beachten sollten, wenn Sie es verwenden wollen.

Exit Nodes Sniffed

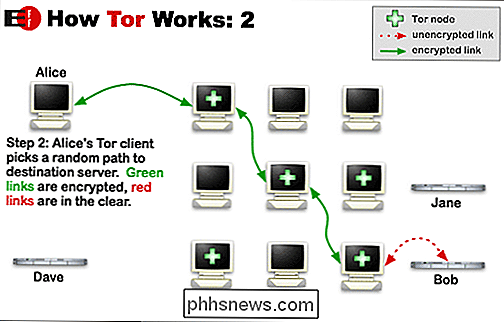

Lesen Sie unsere Diskussion darüber, wie Tor arbeitet, um einen genaueren Blick auf Tor zu werfen seine Anonymität. Zusammenfassend, wenn Sie Tor benutzen, wird Ihr Internet-Verkehr durch das Tor-Netzwerk geleitet und durchläuft mehrere zufällig ausgewählte Relais, bevor Sie das Tor-Netzwerk verlassen. Tor ist so konzipiert, dass es theoretisch unmöglich ist zu wissen, welcher Computer den Verkehr tatsächlich angefordert hat. Ihr Computer hat die Verbindung möglicherweise initiiert oder fungiert nur als Relais und leitet diesen verschlüsselten Datenverkehr an einen anderen Tor-Knoten weiter.

Der Tor-Verkehr muss jedoch letztendlich aus dem Tor-Netzwerk austreten. Angenommen, Sie stellen über Tor eine Verbindung zu Google her - Ihr Datenverkehr wird durch mehrere Tor-Relays geleitet, muss jedoch letztendlich aus dem Tor-Netzwerk heraustreten und sich mit den Google-Servern verbinden. Der letzte Torknoten, an dem Ihr Verkehr das Tor-Netzwerk verlässt und in das offene Internet eindringt, kann überwacht werden. Dieser Knoten, an dem der Verkehr das Tor-Netzwerk verlässt, wird als "Exit-Knoten" oder "Exit-Relay" bezeichnet.

Im folgenden Diagramm steht der rote Pfeil für den unverschlüsselten Datenverkehr zwischen dem Exit-Knoten und "Bob" Internet.

Wenn Sie auf eine verschlüsselte Website (HTTPS) wie Ihr Google Mail-Konto zugreifen, ist dies in Ordnung - obwohl der Exit-Knoten erkennen kann, dass Sie eine Verbindung mit Google Mail herstellen. Wenn Sie auf eine unverschlüsselte Website zugreifen, kann der Exit-Knoten möglicherweise Ihre Internetaktivitäten überwachen und die von Ihnen besuchten Webseiten, von Ihnen durchgeführten Suchanfragen und von Ihnen gesendeten Nachrichten verfolgen.

Personen müssen der Ausführung von Exit-Knoten zustimmen Ausstiegsknoten stellen für sie ein höheres Risiko dar, als nur einen Relaisknoten zu betreiben, der Datenverkehr weiterleitet. Es ist wahrscheinlich, dass Regierungen einige Ausgangsknoten führen und den Verkehr überwachen, der sie verlässt, indem sie lernen, Kriminelle zu untersuchen, oder in repressiven Ländern politische Aktivisten bestrafen.

Dies ist nicht nur ein theoretisches Risiko. Im Jahr 2007 hat ein Sicherheitsforscher Kennwörter und E-Mail-Nachrichten für hundert E-Mail-Konten abgefangen, indem er einen Tor-Exit-Knoten ausgeführt hat. Die betroffenen Benutzer machten den Fehler, keine Verschlüsselung in ihrem E-Mail-System zu verwenden, da sie glaubten, dass Tor sie irgendwie mit seiner internen Verschlüsselung schützen würde. Aber so funktioniert Tor nicht.

Lektion : Wenn Sie Tor verwenden, achten Sie darauf, verschlüsselte (HTTPS-) Websites für sensible Bereiche zu verwenden. Denken Sie daran, dass Ihr Datenverkehr überwacht werden kann - nicht nur von Regierungen, sondern auch von böswilligen Personen, die nach privaten Daten suchen.

JavaScript, Plug-Ins und andere Anwendungen können Ihre IP verlieren

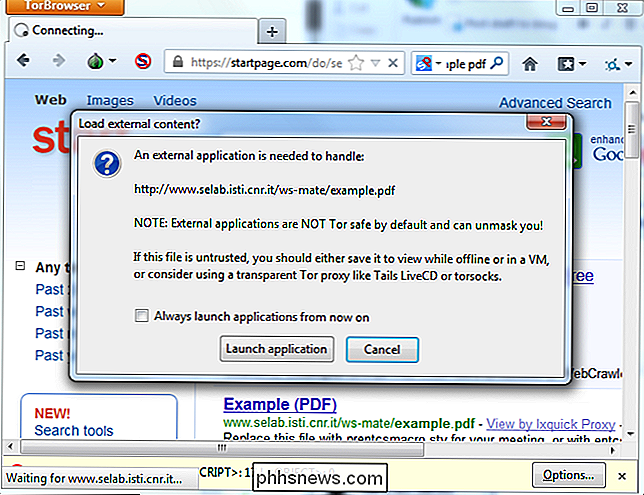

Das Tor-Browserpaket Wenn wir erklärt haben, wie man Tor benutzt, ist es vorkonfiguriert mit sicheren Einstellungen. JavaScript ist deaktiviert, Plugins können nicht ausgeführt werden und der Browser warnt Sie, wenn Sie versuchen, eine Datei herunterzuladen und sie in einer anderen Anwendung zu öffnen.

JavaScript ist normalerweise kein Sicherheitsrisiko, aber wenn Sie es versuchen Um Ihre IP zu verbergen, möchten Sie kein JavaScript verwenden. Die JavaScript-Engine Ihres Browsers, Plug-Ins wie Adobe Flash und externe Anwendungen wie Adobe Reader oder sogar ein Videoplayer könnten Ihre reale IP-Adresse potenziell an eine Website "lecken", die versucht, sie zu erfassen.

Das Tor-Browser-Paket wird vermieden all diese Probleme mit den Standardeinstellungen, aber Sie könnten diese Schutzmechanismen möglicherweise deaktivieren und JavaScript oder Plugins im Tor-Browser verwenden. Tun Sie das nicht, wenn Sie die Anonymität ernst nehmen wollen - und wenn Sie die Anonymität nicht ernst nehmen, sollten Sie Tor überhaupt nicht verwenden.

Dies ist auch nicht nur ein theoretisches Risiko. Im Jahr 2011 erwarb eine Gruppe von Forschern die IP-Adressen von 10.000 Menschen, die BitTorrent-Kunden über Tor nutzten. Wie viele andere Arten von Anwendungen sind BitTorrent-Clients unsicher und können Ihre echte IP-Adresse offen legen.

Lektion : Belassen Sie die sicheren Einstellungen des Tor-Browsers. Versuchen Sie nicht, Tor mit einem anderen Browser zu verwenden - halten Sie sich an das Tor-Browser-Bundle, das mit den idealen Einstellungen vorkonfiguriert wurde. Sie sollten keine anderen Anwendungen mit dem Tor-Netzwerk verwenden.

Wenn Sie einen Exit-Knoten ausführen, riskieren Sie

Wenn Sie an Online-Anonymität glauben, könnten Sie motiviert sein, Ihre Bandbreite durch ein Tor-Relay zu spenden . Das sollte kein rechtliches Problem sein - ein Tor-Relay übergibt nur verschlüsselten Verkehr innerhalb des Tor-Netzwerks. Tor erreicht die Anonymität durch Relais, die von Freiwilligen betrieben werden.

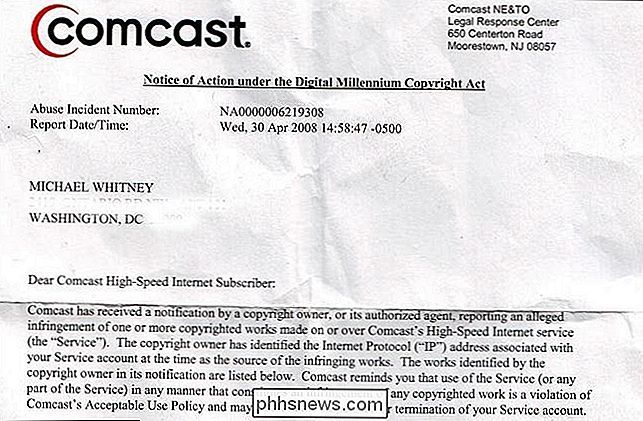

Allerdings sollten Sie zweimal nachdenken, bevor Sie ein Exit-Relay ausführen, bei dem Tor-Traffic aus dem anonymen Netzwerk kommt und eine Verbindung zum offenen Internet herstellt. Wenn Kriminelle Tor für illegale Dinge verwenden und der Verkehr aus Ihrem Ausgangsrelais kommt, kann dieser Verkehr auf Ihre IP-Adresse zurückgeführt werden, und Sie könnten an Ihrer Tür klopfen und Ihre Computerausrüstung konfiszieren. Ein Mann in Österreich wurde geplündert und angeklagt, Kinderpornographie für den Betrieb eines Tor-Ausgangsknotens verteilt zu haben. Das Ausführen eines Tor-Exit-Knotens ermöglicht es anderen, schlechte Dinge zu tun, die zu Ihnen zurückverfolgt werden können, genau wie ein offenes Wi-Fi-Netzwerk - aber es ist viel, sehr viel wahrscheinlicher, Sie in Schwierigkeiten zu bringen. Die Folgen dürfen jedoch keine strafrechtliche Sanktion sein. Sie können sich in den USA nur einer Klage wegen Herunterladens von urheberrechtlich geschützten Inhalten oder Maßnahmen unter dem Copyright Alert System stellen.

Die mit den Tor-Ausgangsknoten verbundenen Risiken gehen tatsächlich in den ersten Punkt zurück. Da das Ausführen eines Tor-Exit-Knotens so riskant ist, tun es nur wenige. Regierungen könnten jedoch mit dem Ausführen von Exit-Knoten davonkommen - und wahrscheinlich tun dies viele.

Lektion : Führen Sie niemals einen Tor-Exit-Knoten aus - ernsthaft.

Das Tor-Projekt hat Empfehlungen für die Ausführung eines Exit-Knotens möchte. Zu ihren Empfehlungen gehört das Ausführen eines Exit-Knotens an einer dedizierten IP-Adresse in einer kommerziellen Einrichtung und die Verwendung eines Tor-freundlichen ISP. Versuchen Sie das nicht zu Hause! (Die meisten Leute sollten das nicht einmal bei der Arbeit ausprobieren.)

Tor ist keine magische Lösung, die Ihnen Anonymität gewährt. Es erreicht Anonymität, indem es verschlüsselten Verkehr geschickt durch ein Netzwerk leitet, aber dieser Verkehr muss irgendwo entstehen - was ein Problem sowohl für die Benutzer von Tor als auch für die Betreiber von Ausgangsknoten ist. Außerdem ist die Software, die auf unseren Computern läuft, nicht dazu gedacht, unsere IP-Adressen zu verbergen, was zu Risiken führt, wenn man nur einfache HTML-Seiten im Tor-Browser betrachtet.

Bildquelle: Michael Whitney auf Flickr, Andy Roberts auf Flickr, The Tor Projekt, Inc.

So halten Sie Ihre Bluetooth-Maus vom ständigen Trennen ab

Bluetooth-Mäuse sind bequem kabellos, aber es ist sehr frustrierend, wenn sie ihre Verbindung verlieren. Lies weiter, während wir den Windows-Laptop eines Lesers untersuchen und ihnen helfen, ihre Maus wach zu halten und mit ihrem Computer zu kommunizieren. Lieber How-To Geek, Ich bin so verärgert über meine Maus, dass ich gerade zurückwechsle zu einem kabelgebundenen Modell in voller Größe.

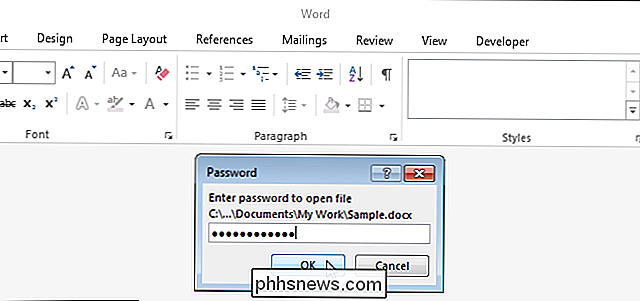

So fügen Sie einem Word-Dokument ein Kennwort hinzu

Wenn Sie ein Word-Dokument mit vertraulichen Informationen erstellen, das nur bestimmten Personen angezeigt werden soll, können Sie dem Dokument ein Kennwort hinzufügen Es kann nicht von jemandem geöffnet werden, der das Passwort nicht kennt. Wir zeigen Ihnen zwei Möglichkeiten, dies zu tun. Die erste Methode beinhaltet den Backstage-Bildschirm.