So sehen Sie, wenn Ihr VPN Ihre persönlichen Informationen verliert

Viele Benutzer verwenden virtuelle private Netzwerke (VPNs), um ihre Identität zu maskieren, ihre Kommunikation zu verschlüsseln oder von einem anderen Ort aus im Internet zu surfen. All diese Ziele können auseinanderfallen, wenn Ihre wirklichen Informationen durch ein Sicherheitsloch, das häufiger ist, als Sie denken, durchsickern. Schauen wir uns an, wie Sie diese Lecks identifizieren und patchen können.

Wie VPN-Lecks auftreten

Die Grundlagen der VPN-Nutzung sind ziemlich einfach: Sie installieren ein Softwarepaket auf Ihrem Computer, Gerät oder Router (oder verwenden Sie es integriert) VPN-Software). Diese Software erfasst den gesamten Netzwerkverkehr und leitet ihn über einen verschlüsselten Tunnel an einen entfernten Ausgangspunkt weiter. Nach außen scheint Ihr gesamter Verkehr von diesem entfernten Punkt statt von Ihrem tatsächlichen Standort zu kommen. Dies ist großartig für den Datenschutz (wenn Sie sicherstellen möchten, dass niemand zwischen Ihrem Gerät und dem Ausgangsserver sehen kann, was Sie tun), eignet es sich hervorragend für virtuelles Grenz-Hopping (wie das Ansehen von US-Streaming-Diensten in Australien) um Ihre Identität online zu tarnen.

Computer-Sicherheit und Privatsphäre sind jedoch immer ein Katz-und-Maus-Spiel. Kein System ist perfekt, und im Laufe der Zeit werden Sicherheitslücken entdeckt, die Ihre Sicherheit gefährden können - und VPN-Systeme sind keine Ausnahme. Hier sind die drei Hauptwege, wie Ihr VPN Ihre persönlichen Informationen verlieren kann:

Fehlerhafte Protokolle und Bugs

Im Jahr 2014 wurde gezeigt, dass der bekannt gewordene Heartbleed-Bug die Identität von VPN-Benutzern verliert. Anfang 2015 wurde eine Schwachstelle im Webbrowser entdeckt, die es einem Drittanbieter ermöglicht, eine Anfrage an einen Webbrowser zu stellen, um die tatsächliche IP-Adresse des Benutzers zu ermitteln (Umgehung der vom VPN-Dienst bereitgestellten Verschleierung).

Diese Schwachstelle des WebRTC-Kommunikationsprotokolls wurde noch nicht vollständig gepatcht, und es ist immer noch möglich, dass die Websites, mit denen Sie eine Verbindung herstellen, auch wenn sie sich hinter dem VPN befinden, Ihren Browser abfragen und Ihre echte Adresse abrufen. Ende 2015 wurde eine weniger verbreitete (aber immer noch problematische) Sicherheitslücke entdeckt, bei der Benutzer des gleichen VPN-Dienstes andere Benutzer enttarnen konnten.

Diese Art von Schwachstellen sind die schlimmsten, da sie nicht vorhersehbar sind, Unternehmen sie nur langsam patchen. und Sie müssen ein informierter Verbraucher sein, um sicherzustellen, dass Ihr VPN-Anbieter mit bekannten und neuen Bedrohungen angemessen umgehen kann. Nichtsdestoweniger können Sie, sobald sie entdeckt sind, Schritte unternehmen, um sich zu schützen (wie wir gleich hervorheben werden).

DNS-Lecks

Auch ohne offensichtliche Fehler und Sicherheitsmängel gibt es immer DNS Leaking (das kann durch schlechte Standardkonfiguration des Betriebssystems, Benutzerfehler oder VPN-Provider-Fehler entstehen). DNS-Server führen diese benutzerfreundlichen Adressen (wie www.facebook.com) in maschinenfreundliche Adressen (wie 173.252.89.132) um. Wenn Ihr Computer einen anderen DNS-Server als den Standort Ihres VPN verwendet, kann er Informationen über Sie weitergeben.

DNS-Lecks sind nicht so schlimm wie IP-Lecks, aber sie können immer noch Ihren Standort verraten. Wenn Ihr DNS-Leck z. B. zeigt, dass Ihre DNS-Server einem kleinen ISP angehören, wird Ihre Identität stark eingeschränkt und Sie können geografisch schnell gefunden werden.

Jedes System kann anfällig für ein DNS-Leck sein, aber Windows war in der Vergangenheit einer der schlimmsten Übeltäter aufgrund der Art und Weise, wie das Betriebssystem DNS-Anfragen und -Auflösungen bearbeitet. Tatsächlich ist die DNS-Behandlung von Windows 10 mit einem VPN so schlecht, dass der Computer-Sicherheitsdienst des Department of Homeland Security, das Computer Emergency Readiness Team der Vereinigten Staaten, im August 2015 eine Kurzinformation über die Kontrolle von DNS-Anfragen herausgegeben hat.

IPv6 Lecks

VERBINDUNG: Verwenden Sie IPv6 noch? Solltest du dich überhaupt kümmern?

Schließlich kann das IPv6-Protokoll Lecks verursachen, die deinen Standort verraten und Dritten erlauben, deine Bewegungen über das Internet zu verfolgen. Wenn Sie mit IPv6 nicht vertraut sind, schauen Sie sich hier unseren Erklärer an - es ist im Wesentlichen die nächste Generation von IP-Adressen und die Lösung für die Welt der IP-Adressen, da die Anzahl der Menschen (und ihrer internetverbundenen Produkte) sprunghaft ansteigt

IPv6 ist zwar gut dafür geeignet, dieses Problem zu lösen, aber für Leute, die sich um Privatsphäre sorgen, ist es im Moment nicht so toll.

Lange Rede, kurzer Sinn: Einige VPN-Provider behandeln nur IPv4-Anfragen und ignorieren IPv6-Anfragen. Wenn Ihre spezielle Netzwerkkonfiguration und Ihr ISP für die Unterstützung von IPv6 aber aktualisiert wurden, können Sie sich in einer Situation befinden, in der ein Dritter IPv6-Anfragen stellen kann, die Ihre wahre Identität offenbaren (weil Das VPN gibt sie einfach blind an Ihr lokales Netzwerk / Ihren Computer weiter, der die Anfrage aufrichtig beantwortet.

Im Moment sind IPv6-Lecks die am wenigsten bedrohliche Quelle von durchgesickerten Daten. Die Welt hat sich so langsam mit der Einführung von IPv6 beschäftigt, dass Ihr ISP in den meisten Fällen sogar Ihre Füße schleppt und sogar schützt, um Sie vor dem Problem zu schützen. Dennoch sollten Sie sich des potenziellen Problems bewusst sein und davor proaktiv schützen.

So überprüfen Sie auf Lecks

VERWANDT: Was ist der Unterschied zwischen einem VPN und einem Proxy?

Also, wo ist das alles? Verlassen Sie den Endbenutzer, wenn es um Sicherheit geht? Damit sind Sie in einer Position, in der Sie aktiv auf Ihre VPN-Verbindung achten und häufig Ihre eigene Verbindung testen müssen, um sicherzustellen, dass sie nicht ausläuft. Aber keine Panik: Wir werden Sie durch den gesamten Prozess des Testens und Patchens bekannter Sicherheitslücken führen.

Auf Lecks zu prüfen, ist eine recht unkomplizierte Angelegenheit - obwohl Sie diese nachrüsten, wie Sie in der nächster Abschnitt, ist ein bisschen schwieriger. Das Internet ist voll von sicherheitsbewussten Menschen und es gibt keinen Mangel an online verfügbaren Ressourcen, die Sie bei der Suche nach Verbindungsschwachstellen unterstützen.

Hinweis: Während Sie diese Dichtigkeitstests verwenden können, um zu überprüfen, ob Ihr Proxy-Browser Informationen verliert, Proxies sind ein völlig anderes Biest als VPNs und sollten nicht als sicheres Datenschutz-Tool betrachtet werden.

Schritt 1: Finden Sie Ihre lokale IP

Bestimmen Sie zunächst die tatsächliche IP-Adresse Ihrer lokalen Internetverbindung. Wenn Sie Ihre Heimverbindung verwenden, ist dies die IP-Adresse, die Ihnen von Ihrem Internetdienstanbieter (ISP) zur Verfügung gestellt wird. Wenn Sie zum Beispiel das WLAN an einem Flughafen oder Hotel verwenden, ist dies die IP-Adresse des ISP. Unabhängig davon müssen wir herausfinden, wie eine nackte Verbindung von Ihrem aktuellen Standort zum größeren Internet aussieht.

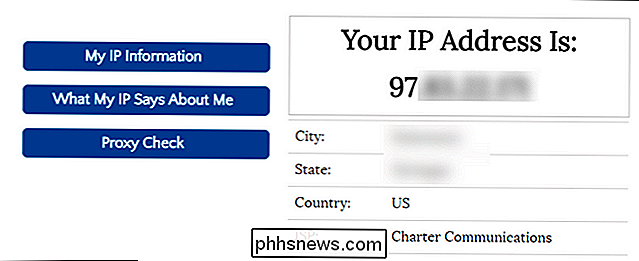

Sie können Ihre echte IP-Adresse finden, indem Sie Ihr VPN vorübergehend deaktivieren. Alternativ können Sie ein Gerät im selben Netzwerk auswählen, das nicht mit einem VPN verbunden ist. Dann besuchen Sie einfach eine Website wie WhatIsMyIP.com, um Ihre öffentliche IP-Adresse zu sehen.

Notieren Sie sich diese Adresse, da dies die Adresse ist, die nicht im Popup-Test erscheint In Kürze: Schritt 2: Führen Sie den Baseline Leak Test durch

Trennen Sie als Nächstes Ihr VPN und führen Sie den folgenden Dichtigkeitstest auf Ihrem Computer durch. Das ist richtig, wir

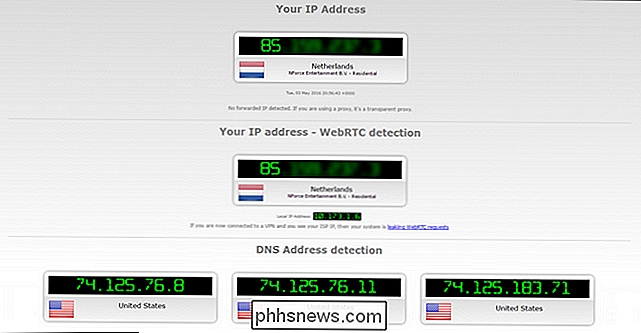

wollen nicht wollen, dass das VPN gerade noch läuft - wir müssen zuerst einige Basisdaten holen. Für unsere Zwecke werden wir IPLeak.net verwenden, da es gleichzeitig testet für Ihre IP-Adresse, wenn Ihre IP-Adresse über WebRTC leckt und welche DNS-Server Ihre Verbindung verwendet.

Im obigen Screenshot sind unsere IP-Adresse und unsere WebRTC-durchgesickerte Adresse identisch (obwohl wir sie verwischt haben) out) - die IP-Adresse, die von unserem lokalen ISP für die Überprüfung im ersten Schritt dieses Abschnitts angegeben wird.

Außerdem stimmen alle DNS-Einträge in der DNS-Adresserkennung am unteren Ende mit dem DNS überein Einstellungen auf unserem Computer (wir haben unseren Computer so eingerichtet, dass er sich mit den DNS-Servern von Google verbindet). Bei unserem ersten Lecktest wird alles ausgecheckt, da wir nicht mit unserem VPN verbunden sind.

Als letzten Test können Sie auch überprüfen, ob Ihr Computer IPv6-Adressen mit IPv6Leak.com verliert. Wie bereits erwähnt, ist dies zwar immer noch ein seltenes Problem, aber es tut nie weh, proaktiv zu sein.

Nun ist es an der Zeit, das VPN einzuschalten und weitere Tests durchzuführen.

Schritt 3: Verbinden Sie sich mit Ihrem VPN und führen Sie das Leck aus Erneut testen

Jetzt ist es an der Zeit, sich mit Ihrem VPN zu verbinden. Egal, welche Routine Ihr VPN zum Herstellen einer Verbindung benötigt, jetzt ist es an der Zeit, es zu durchlaufen - starten Sie das VPN-Programm, aktivieren Sie das VPN in Ihren Systemeinstellungen oder was auch immer Sie normalerweise tun.

Sobald es verbunden ist, ist es Zeit, den Dichtigkeitstest erneut auszuführen. Diesmal sollten wir (hoffentlich) völlig andere Ergebnisse sehen. Wenn alles perfekt läuft, haben wir eine neue IP-Adresse, keine WebRTC-Lecks und einen neuen DNS-Eintrag. Auch hier verwenden wir IPLeak.net: <<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> IP-Adresse

und

die WebRTC-Adresse sind gleich (was bedeutet, dass wir unsere echte IP-Adresse nicht über die WebRTC-Schwachstelle verlieren). Die DNS-Ergebnisse unten zeigen jedoch die gleichen Adressen wie zuvor , aus den USA kommend - was bedeutet, dass unser VPN unsere DNS-Adressen verliert. Dies ist nicht das Ende der Welt aus Datenschutzgründen, in diesem speziellen Fall, da wir die DNS-Server von Google statt unserer verwenden DNS-Server des ISP. Aber es gibt immernoch an, dass wir aus den USA kommen und es zeigt immernoch an, dass unser VPN DNS-Anfragen verliert, was nicht gut ist.

HINWEIS: Wenn sich Ihre IP-Adresse überhaupt nicht geändert hat, dann wahrscheinlich nicht ein Leck". Stattdessen entweder 1) Ihr VPN ist falsch konfiguriert, und überhaupt keine Verbindung, oder 2) Ihr VPN-Provider hat den Ball irgendwie völlig fallengelassen, und Sie müssen ihre Support-Leitung kontaktieren und / oder einen neuen VPN-Provider finden

Wenn Sie den IPv6-Test im vorherigen Abschnitt ausgeführt haben und festgestellt haben, dass Ihre Verbindung auf IPv6-Anforderungen reagiert hat, sollten Sie den IPv6-Test erneut ausführen, um zu sehen, wie Ihr VPN die Anforderungen verarbeitet.

Na und? passiert, wenn Sie ein Leck entdecken? Lassen Sie uns darüber sprechen, wie man mit ihnen umgeht.

So verhindern Sie Lecks

Obwohl es unmöglich ist, alle möglichen Sicherheitslücken vorherzusagen und zu verhindern, können wir leicht WebRTC-Schwachstellen, DNS-Lecks und andere Probleme verhindern. So schützen Sie sich selbst.

Verwenden Sie einen seriösen VPN-Anbieter

VERWANDT:

So wählen Sie den besten VPN-Dienst für Ihre Anforderungen

In erster Linie sollten Sie einen seriösen VPN-Anbieter verwenden, der seine Benutzer beibehält Auf dem Laufenden, was in der Sicherheitswelt vor sich geht (sie machen die Hausaufgaben, so dass Sie nicht müssen), und

handelt diese Informationen proaktiv Lücken (und benachrichtigt Sie, wenn Sie machen müssen) Änderungen). Zu diesem Zweck empfehlen wir StrongVPN - einen großartigen VPN-Anbieter, den wir nicht nur empfohlen haben, sondern auch selbst. Möchten Sie einen schnellen und schmutzigen Test durchführen, um zu sehen, ob Ihr VPN-Anbieter aus der Ferne seriös ist? Führen Sie eine Suche nach ihrem Namen und Schlüsselwörtern wie "WebRTC", "undichte Ports" und "IPv6-Lecks" durch. Wenn Ihr Provider über keine öffentlichen Blogposts oder Supportdokumente verfügt, in denen diese Probleme behandelt werden, möchten Sie diesen VPN-Provider wahrscheinlich nicht verwenden, da er seine Kunden nicht anspricht und informiert. WebRTC-Anfragen deaktivieren

Wenn Sie Wenn Sie Chrome, Firefox oder Opera als Webbrowser verwenden, können Sie WebRTC-Anfragen zum Schließen des WebRTC-Lecks deaktivieren. Chrome-Nutzer können eine von zwei Chrome-Erweiterungen herunterladen und installieren: WebRTC-Block oder ScriptSafe. Beide blockieren WebRTC-Anfragen, aber ScriptSafe hat den zusätzlichen Vorteil, schädliche JavaScript-, Java- und Flash-Dateien zu blockieren.

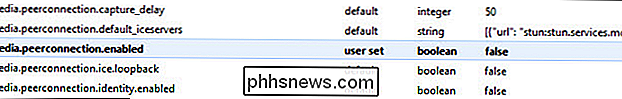

Opera-Benutzer können Chrome-Erweiterungen installieren und die gleichen Erweiterungen zum Schutz ihrer Browser verwenden. Firefox-Benutzer können die WebRTC-Funktionalität im about: config-Menü deaktivieren. Geben Sie einfach

über: config

in die Firefox-Adressleiste ein, klicken Sie auf die Schaltfläche "Ich werde vorsichtig sein" und scrollen Sie dann nach unten, bis Sie den Eintragmedia.peerconnection.enabledsehen. Doppelklicken Sie auf den Eintrag, um ihn auf "false" umzuschalten.Löschen Sie den Cache Ihres Webbrowsers, nachdem Sie eine der obigen Korrekturen vorgenommen haben, und starten Sie ihn neu.DNS- und IPv6-Lecks einfügen

DNS und IPv6 einstecken Lecks können je nach verwendetem VPN-Provider entweder sehr ärgerlich oder einfach zu beheben sein. Im besten Fall können Sie Ihren VPN-Provider einfach über die Einstellungen Ihres VPN anweisen, die DNS- und IPv6-Lücken zu schließen, und die VPN-Software übernimmt für Sie die gesamte Schwerarbeit.

Wenn Ihre VPN-Software diese Option nicht bietet (und es ist sehr selten, dass Sie eine Software finden, die Ihren Computer auf diese Weise modifiziert), müssen Sie Ihren DNS-Anbieter manuell festlegen und IPv6 auf Geräteebene deaktivieren. Auch wenn Sie über eine hilfreiche VPN-Software verfügen, die Ihnen die Arbeit abnimmt, sollten Sie jedoch die folgenden Anweisungen zur manuellen Änderung lesen, damit Sie überprüfen können, ob Ihre VPN-Software die richtigen Änderungen vorgenommen hat.

Wir demonstrieren dies auf einem Computer mit Windows 10, weil Windows ein sehr weit verbreitetes Betriebssystem

und

ist, weil es auch in dieser Hinsicht erstaunlich löchrig ist (im Vergleich zu anderen Betriebssystemen). Der Grund, warum Windows 8 und 10 so undicht sind, liegt an einer Änderung in der Art und Weise, wie Windows die DNS-Serverauswahl gehandhabt hat. Unter Windows 7 würde Windows einfach die DNS-Server verwenden, die Sie in der von Ihnen angegebenen Reihenfolge angegeben haben Sie nicht, es würde nur die auf dem Router oder ISP-Ebene angegebenen verwenden). Ab Windows 8 führte Microsoft eine neue Funktion namens "Smart Multi-Homed Named Resolution" ein. Diese neue Funktion hat die Art und Weise geändert, wie Windows DNS-Server verarbeitet. Um fair zu sein, beschleunigt es tatsächlich die DNS-Auflösung für die meisten Benutzer, wenn die primären DNS-Server langsam oder nicht reagierend sind. Für VPN-Benutzer kann dies jedoch zu einem DNS-Leck führen, da Windows auf andere als die VPN-zugewiesenen DNS-Server zurückgreifen kann. Dies ist die sicherste Methode zur Behebung von Windows 8, 8.1 und 10 Pro-Editionen), einfach die DNS-Server manuell für alle Schnittstellen einstellen.

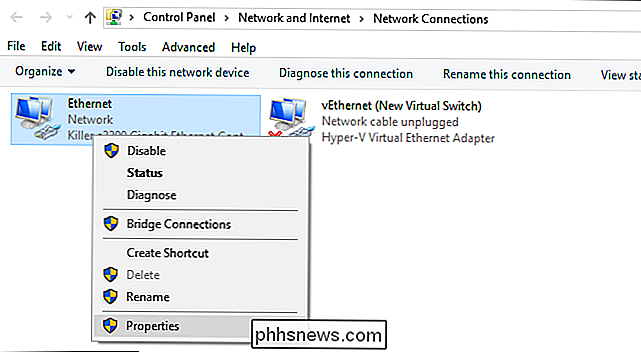

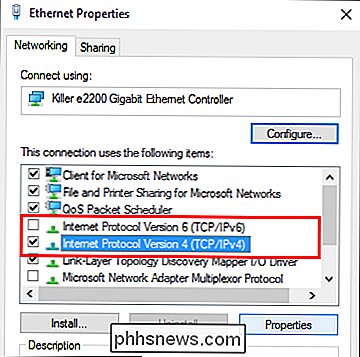

Öffnen Sie dazu die "Netzwerkverbindungen" über Systemsteuerung> Netzwerk und Internet> Netzwerkverbindungen, und klicken Sie mit der rechten Maustaste auf jeden vorhandenen Eintrag, um ihn zu ändern die Einstellungen für diesen Netzwerkadapter.

Deaktivieren Sie für jeden Netzwerkadapter "Internet Protocol Version 6", um vor IPv6-Lecks zu schützen. Wählen Sie dann "Internet Protocol Version 4" und klicken Sie auf die Schaltfläche "Eigenschaften".

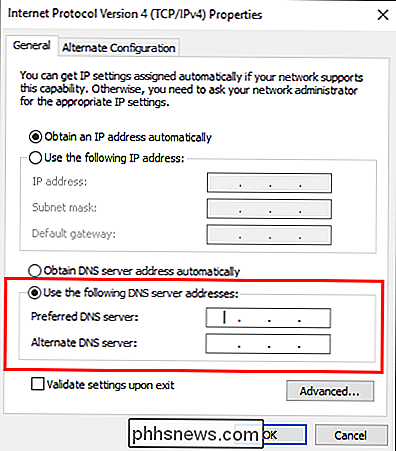

Wählen Sie im Eigenschaftenmenü "Folgende DNS-Serveradressen verwenden".

Geben Sie in den Feldern "Preferred" und "Alternate" DNS ein DNS-Server, die Sie verwenden möchten. Im besten Fall verwenden Sie den DNS-Server, der speziell von Ihrem VPN-Dienst bereitgestellt wird. Wenn in Ihrem VPN keine DNS-Server zur Verwendung verfügbar sind, können Sie stattdessen öffentliche DNS-Server verwenden, die nicht mit Ihrem geografischen Standort oder ISP verknüpft sind, wie die OpenDNS-Server 208.67.222.222 und 208.67.220.220.

Wiederholen Sie diesen Vorgang Geben Sie die DNS-Adressen für jeden Adapter auf Ihrem VPN-fähigen Computer an, um sicherzustellen, dass Windows niemals auf die falsche DNS-Adresse zurückgreifen kann.

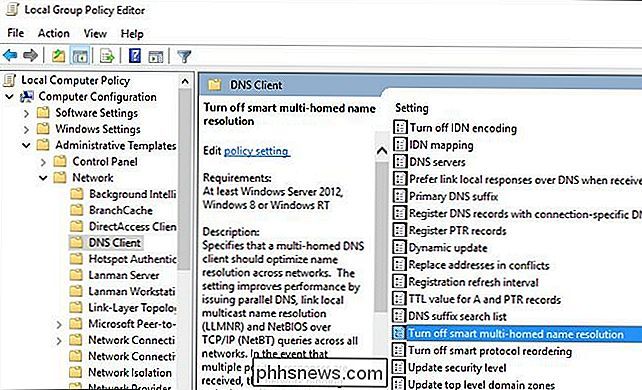

Windows 10 Pro-Benutzer können auch die gesamte Smart Multi-Homed Named Resolution-Funktion über die Gruppe deaktivieren Policy Editor, aber wir empfehlen auch die obigen Schritte durchzuführen (falls ein zukünftiges Update die Funktion wieder aktiviert, beginnt Ihr Computer DNS Daten zu verlieren.)

Drücken Sie dazu Windows + R, um das Dialogfeld aufzurufen "Gpedit.msc", um den Editor für lokale Gruppenrichtlinien zu starten, und navigieren Sie, wie unten dargestellt, zu Administrative Vorlagen> Netzwerk> DNS-Client. Suchen Sie nach dem Eintrag "Smart Multi-Homed Name Auflösung deaktivieren."

Doppelklicken Sie auf den Eintrag und wählen Sie "Aktivieren" und drücken Sie dann die "OK" -Taste (das ist ein wenig kontraintuitiv, aber die Einstellung ist "Smart ausschalten ... "aktiviert es tatsächlich die Richtlinie, die die Funktion deaktiviert). Zur Betonung empfehlen wir Ihnen, alle Ihre DNS-Einträge manuell zu bearbeiten. Selbst wenn diese Richtlinienänderung fehlschlägt oder in der Zukunft geändert wird, sind Sie trotzdem geschützt.

Wie sieht nun unser Lecktest aus?

Sauber wie eine Pfeife - unsere IP-Adresse, unser WebRTC-Lecktest und unsere DNS-Adresse kommen alle zu unserem VPN-Exit-Knoten in den Niederlanden zurück. Was den Rest des Internets angeht, kommen wir aus den Lowlands.

Das Private Investigator-Spiel auf deiner eigenen Verbindung zu spielen, ist nicht gerade eine aufregende Art, einen Abend zu verbringen, aber es ist ein notwendiger Schritt, um dein zu sichern Die VPN-Verbindung wird nicht kompromittiert und führt zu einem Verlust Ihrer persönlichen Daten. Zum Glück ist der Prozess mit Hilfe der richtigen Tools und einem guten VPN schmerzlos und Ihre IP- und DNS-Informationen werden privat gehalten.

Wie Sie das Touchpad auf einem Laptop dauerhaft deaktivieren?

Ein Touchpad kann für die meisten Menschen sehr nützlich sein, aber es gibt Zeiten, in denen es wenig mehr als eine Irritation ist, also wie geht es Ihnen dauerhaft ein Touchpad deaktivieren, wenn Sie es nicht wollen oder brauchen? Der heutige SuperUser-Q & A-Post hat die Antworten, um einem frustrierten Leser zu helfen.

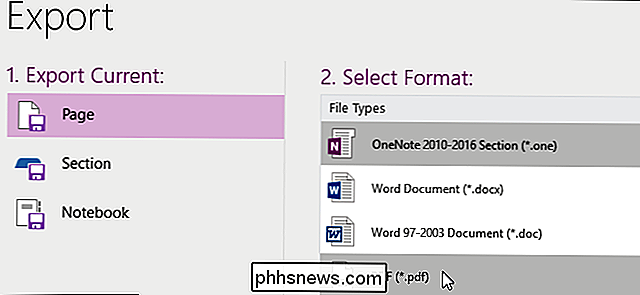

So exportieren Sie Ihre OneNote 2016-Notizen in andere Dateiformate

OneNote 2016 ist ein hervorragendes Programm zum Erstellen, Speichern und Synchronisieren von Notizen, aber auch zum Archivieren von Notizen oder zum Teilen von Notizen jemand, der kein Microsoft-Konto hat, kann sie in andere Dateiformate exportieren. Hier sehen Sie, wie es gemacht wird. Sie können entweder einzelne Notizen oder ganze Notizbücher exportieren.