So identifizieren Sie Netzwerkmissbrauch mit Wireshark

Wireshark ist das Schweizer Taschenmesser der Netzwerkanalyse-Tools. Ob Sie in Ihrem Netzwerk nach Peer-to-Peer-Verkehr suchen oder nur sehen möchten, auf welche Websites eine bestimmte IP-Adresse zugreift, Wireshark kann für Sie arbeiten.

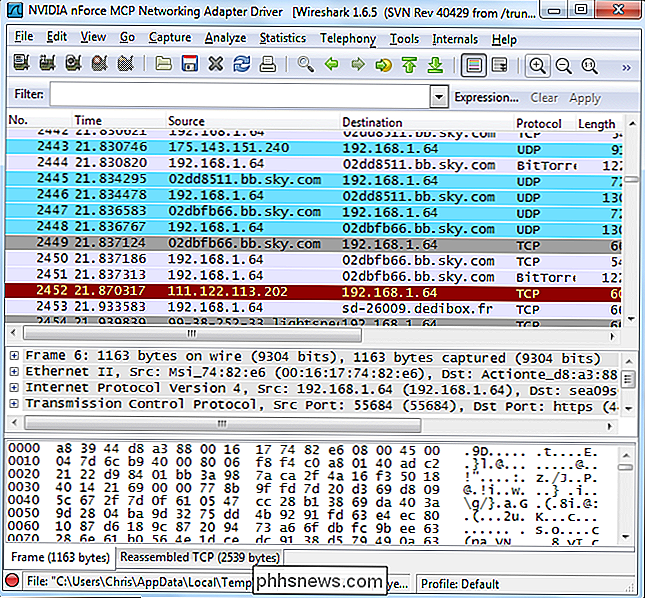

Wir haben zuvor eine Einführung in Wireshark gegeben. und dieser Post baut auf unseren vorherigen Posts auf. Denken Sie daran, dass Sie an einem Ort im Netzwerk erfassen müssen, an dem Sie genügend Netzwerkverkehr sehen können. Wenn Sie eine Erfassung auf Ihrer lokalen Arbeitsstation vornehmen, wird der Großteil des Datenverkehrs im Netzwerk wahrscheinlich nicht angezeigt. Wireshark kann Aufnahmen von einem entfernten Ort aus machen - sehen Sie sich unsere Wireshark-Tricks an, um weitere Informationen dazu zu erhalten.

Identifizieren von Peer-to-Peer-Datenverkehr

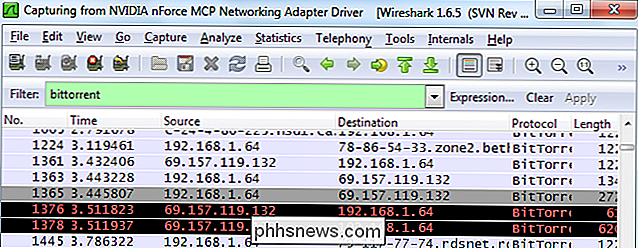

Wiresharks Protokollspalte zeigt den Protokolltyp jedes Pakets an. Wenn Sie ein Wireshark-Capture betrachten, sehen Sie möglicherweise BitTorrent oder anderen Peer-to-Peer-Verkehr darin.

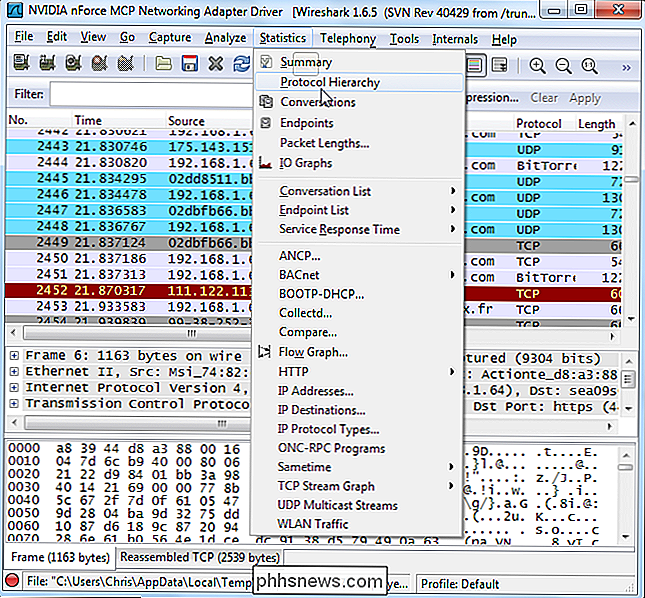

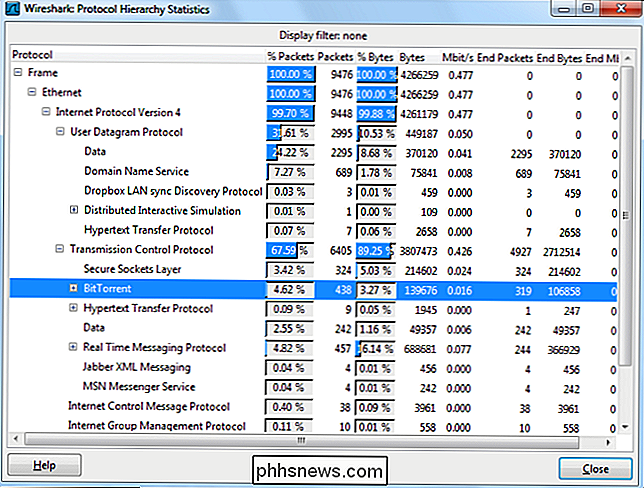

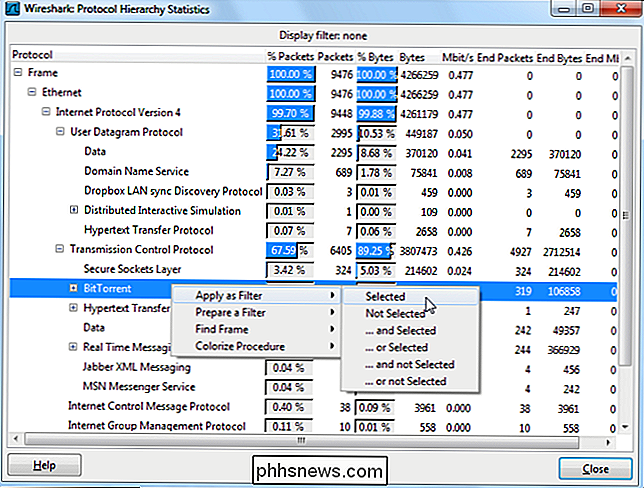

Sie können sehen, welche Protokolle in Ihrem Netzwerk von der Protokollhierarchie verwendet werden Tool, das sich im Menü Statistics befindet

Dieses Fenster zeigt eine Aufschlüsselung der Netzwerknutzung nach Protokoll. Von hier aus können wir sehen, dass fast 5 Prozent der Pakete im Netzwerk BitTorrent-Pakete sind. Das hört sich nicht nach viel an, aber BitTorrent verwendet auch UDP-Pakete. Die knapp 25 Prozent der als UDP-Datenpakete klassifizierten Pakete sind hier auch BitTorrent-Datenverkehr.

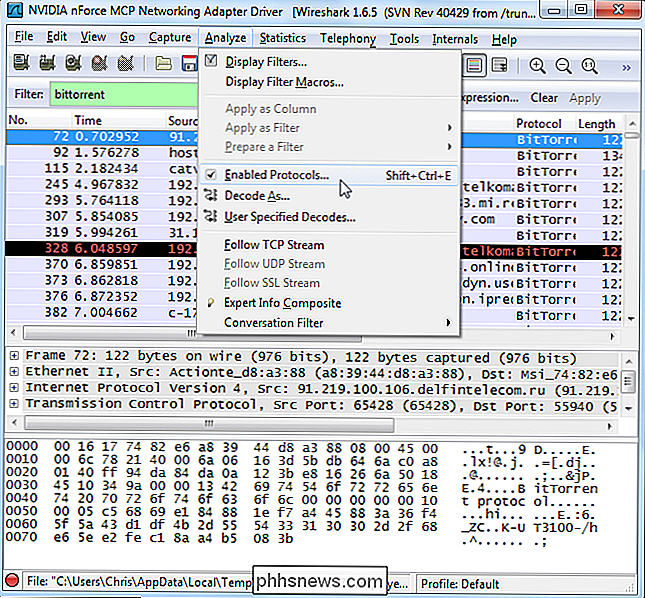

Wir können nur die BitTorrent-Pakete anzeigen, indem wir mit der rechten Maustaste auf das Protokoll klicken und es als Filter anwenden. Sie können das gleiche für andere Arten von Peer-to-Peer-Verkehr tun, die vorhanden sein können, wie Gnutella, eDonkey oder Soulseek.

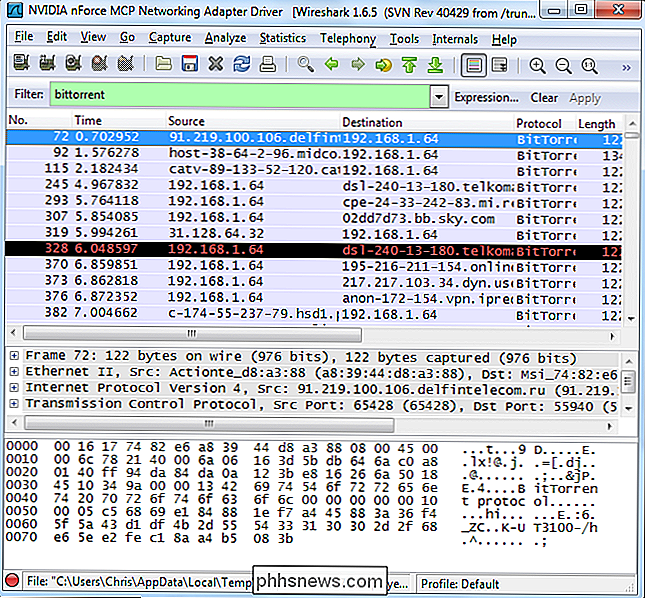

Verwenden Sie die Filter anwenden Option wendet den Filter " bittorrent. " Sie können das Kontextmenü überspringen und den Verkehr eines Protokolls anzeigen, indem Sie seinen Namen direkt in das Feld Filter eingeben.

Vom gefilterten Datenverkehr können wir sehen, dass die lokale IP-Adresse 192.168.1.64 BitTorrent verwendet.

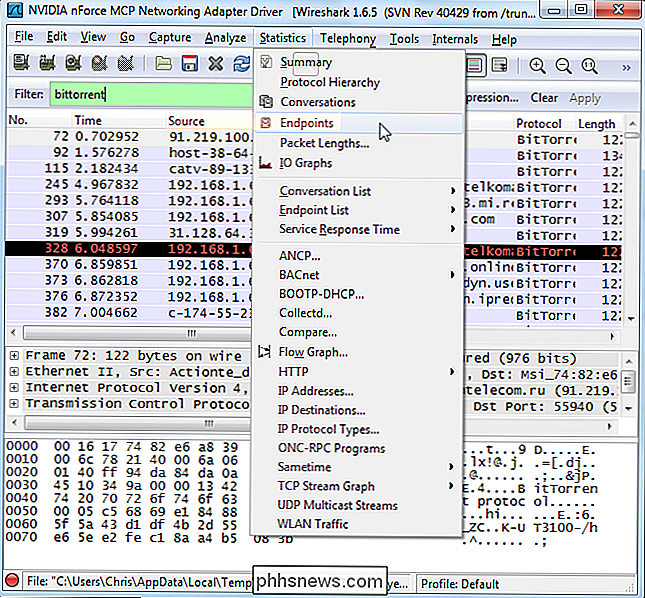

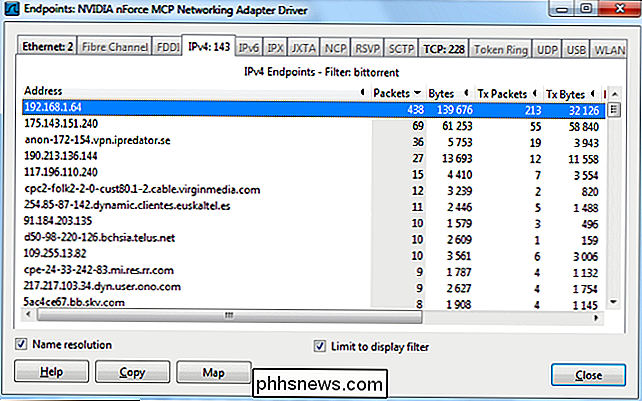

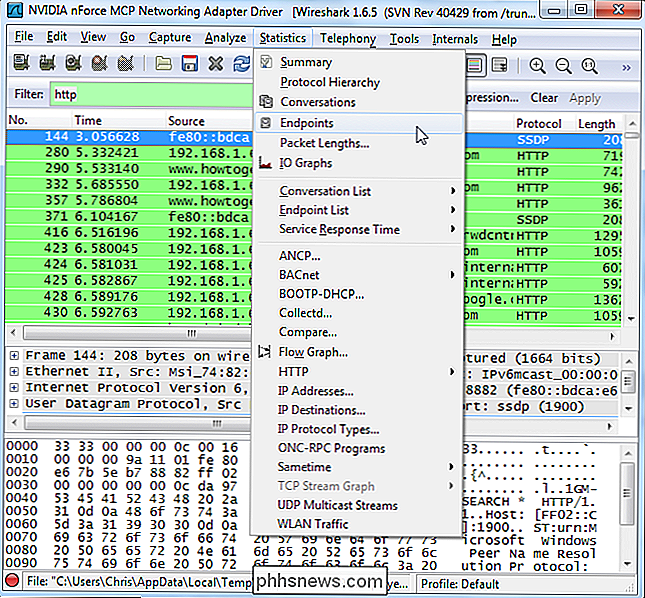

Um alle IP-Adressen mit BitTorrent anzuzeigen, können Sie im Menü Statistiken Endpunkte wählen.

Klicken Sie auf die Registerkarte IPv4 und aktivieren Sie die Option " Auf Anzeigefilter begrenzen "Kontrollkästchen. Sie sehen sowohl die Remote- als auch die lokale IP-Adresse, die dem BitTorrent-Verkehr zugeordnet sind. Die lokalen IP-Adressen sollten am Anfang der Liste stehen.

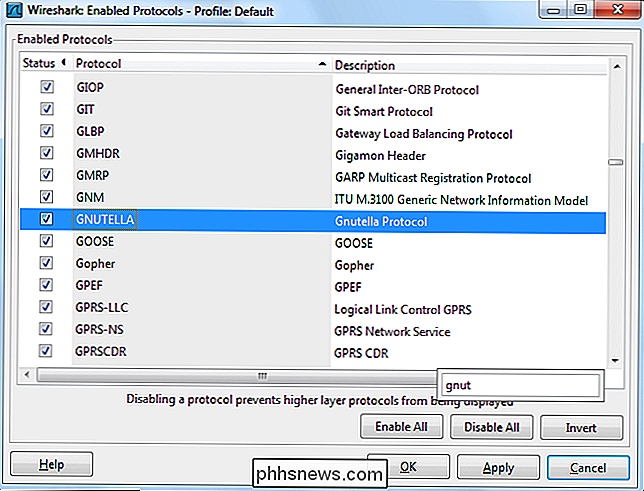

Wenn Sie die verschiedenen von Wireshark unterstützten Protokolle und ihre Filternamen sehen möchten, wählen Sie Enabled Protocols unter Analyze

Sie können jetzt ein Protokoll eingeben, um im Fenster "Aktivierte Protokolle" danach zu suchen.

Überwachen des Website-Zugriffs

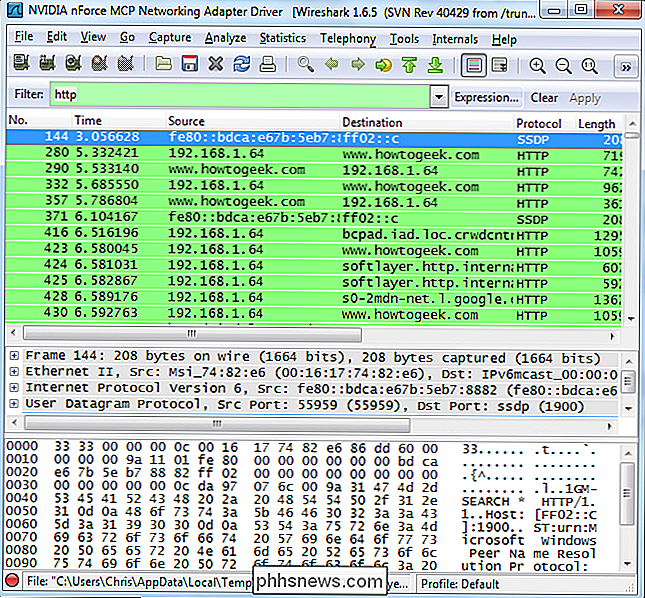

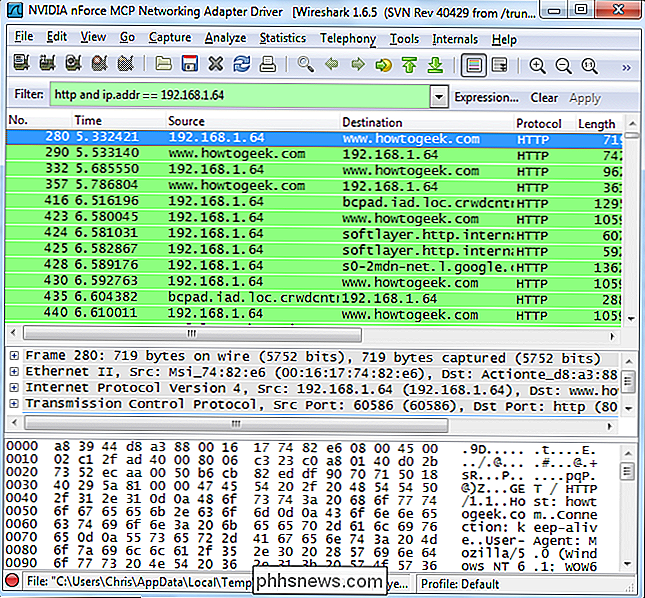

Jetzt wissen wir, wie man den Verkehr nach Protokoll aufteilt, und geben " ein http "in das Feld Filter, um nur HTTP-Verkehr anzuzeigen. Wenn die Option "Netzwerknamenauflösung aktivieren" aktiviert ist, werden die Namen der Websites angezeigt, auf die im Netzwerk zugegriffen wird.

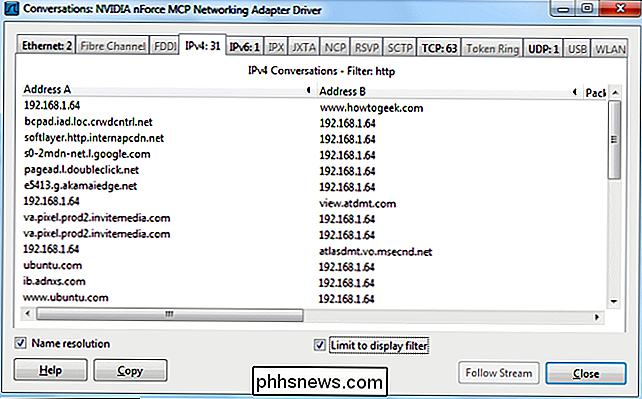

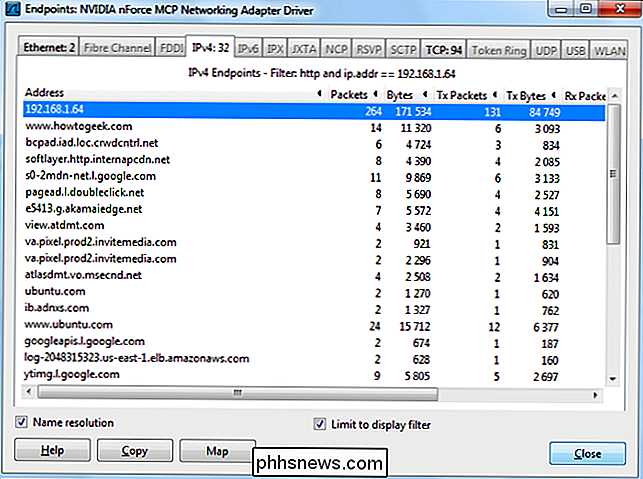

Wiederum können wir die Option Endpunkte in den Statistiken verwenden Menü

Klicken Sie mit der Maus auf die Registerkarte IPv4 und aktivieren Sie das Kontrollkästchen Auf Filter begrenzen . Sie sollten auch sicherstellen, dass das Kontrollkästchen " Namensauflösung " aktiviert ist oder Sie nur IP-Adressen sehen.

Von hier aus können wir die Websites sehen, auf die zugegriffen wird. Werbenetzwerke und Websites von Drittanbietern, die auf anderen Websites verwendete Skripts hosten, werden ebenfalls in der Liste angezeigt.

Wenn wir dies durch eine bestimmte IP-Adresse aufschlüsseln wollen, um zu sehen, was eine einzelne IP-Adresse durchsucht, können wir das tun auch. Verwenden Sie den kombinierten Filter http und ip.addr == [IP-Adresse] , um den mit einer bestimmten IP-Adresse verknüpften HTTP-Verkehr zu sehen.

Öffnen Sie das Dialogfeld Endpoints erneut und Sie sehen eine Liste der Websites Zugriff über diese spezifische IP-Adresse.

Dies ist alles, was Sie an der Oberfläche dessen, was Sie mit Wireshark tun können, ankratzen. Sie könnten wesentlich komplexere Filter erstellen oder sogar das Firewall-ACL-Regeln-Tool aus unserem Wireshark-Stitch-Post verwenden, um die Arten von Datenverkehr, die Sie hier finden, einfach zu blockieren.

Wie man unscharfe Bilder macht

Es sei denn, Sie sind ein professioneller Fotograf, gibt es viele Male, wenn ein tolles Bild ruiniert wird, weil es verschwommen ist! Ob es darum geht, dass sich etwas sehr schnell bewegt oder weil die Kamera wackelt, ein unscharfes Bild ist ziemlich nutzlos.Es gibt jedoch viele Situationen, in denen Sie den Moment, der in diesem unscharfen Bild gefangen ist, nicht einfach neu erstellen können und das Bild schärfer oder schärfer machen kann. G

Warum läuft Cortana immer noch im Hintergrund, nachdem Sie es deaktiviert haben?

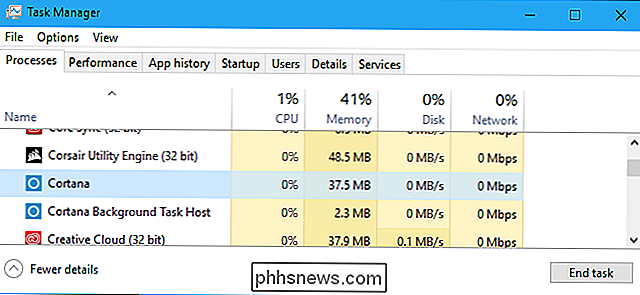

Deaktivieren Sie Cortana, und Windows 10 wechselt zur lokalen Suche nach allem. Aber, wenn Sie den Task-Manager öffnen, sehen Sie immer noch "Cortana" läuft im Hintergrund sowieso - warum ist das? Cortana ist wirklich nur "SearchUI.exe" VERWANDTE: Wie zu deaktivieren Cortana in Windows 10 Unabhängig davon, ob Cortana aktiviert ist oder nicht, öffnen Sie den Task-Manager und Sie sehen einen "Cortana" -Prozess.