Wie Secure Boot unter Windows 8 und 10 funktioniert und was es für Linux bedeutet

Moderne PCs werden mit einer Funktion namens "Secure Boot" ausgeliefert. Dies ist eine Plattformfunktion in UEFI, die das herkömmliche PC-BIOS ersetzt. Wenn ein PC-Hersteller einen "Windows 10" oder "Windows 8" -Logo-Aufkleber auf seinem PC anbringen möchte, verlangt Microsoft, dass sie Secure Boot aktivieren und einige Richtlinien befolgen.

Leider verhindert es auch, dass Sie einige Linux-Distributionen installieren

Wie Secure Boot den Boot-Prozess Ihres PCs sichert

Secure Boot ist nicht nur dazu gedacht, laufendes Linux zu erschweren. Es gibt echte Sicherheitsvorteile, wenn Secure Boot aktiviert ist, und selbst Linux-Benutzer können davon profitieren.

Ein herkömmliches BIOS startet jede Software. Wenn Sie Ihren PC booten, überprüft er die Hardwaregeräte entsprechend der von Ihnen konfigurierten Startreihenfolge und versucht, von ihnen zu booten. Typische PCs finden und booten normalerweise den Windows-Bootloader, der anschließend das vollständige Windows-Betriebssystem bootet. Wenn Sie Linux verwenden, sucht und bootet das BIOS den GRUB-Bootloader, den die meisten Linux-Distributionen verwenden.

Es ist jedoch möglich, dass Malware wie ein Rootkit Ihren Bootloader ersetzt. Das Rootkit könnte Ihr normales Betriebssystem laden, ohne dass irgendetwas darauf hindeutete, dass etwas nicht in Ordnung war, und auf Ihrem System vollständig unsichtbar und nicht nachweisbar bleibt. Das BIOS kennt den Unterschied zwischen Malware und einem vertrauenswürdigen Bootloader nicht - es startet nur das, was es findet.

Secure Boot soll das stoppen. Windows 8 und 10 PCs werden mit dem in UEFI gespeicherten Microsoft-Zertifikat ausgeliefert. UEFI überprüft den Bootloader vor dem Start und stellt sicher, dass er von Microsoft signiert ist. Wenn ein Rootkit oder eine andere Malware den Bootloader ersetzt oder manipuliert, lässt UEFI das Starten nicht zu. Dadurch wird verhindert, dass Malware Ihren Startvorgang hemmt und sich vor Ihrem Betriebssystem versteckt.

Wie Microsoft Linux-Distributionen mit sicherem Start booten kann

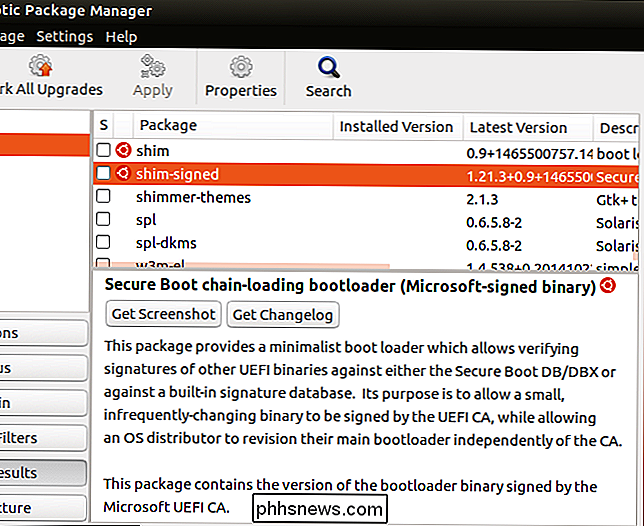

Diese Funktion ist theoretisch nur zum Schutz vor Malware gedacht. Daher bietet Microsoft eine Möglichkeit, Linux-Distributionen trotzdem zu booten. Aus diesem Grund werden einige moderne Linux-Distributionen - wie Ubuntu und Fedora - auch auf modernen PCs "funktionieren", selbst wenn Secure Boot aktiviert ist. Linux-Distributionen können eine einmalige Gebühr von $ 99 für den Zugriff auf das Microsoft Sysdev-Portal bezahlen, wo sie ihre Bootloader signieren lassen können.

Linux-Distributionen haben im Allgemeinen eine "shim" -Unterzeichnung. Der Shim ist ein kleiner Bootloader, der einfach den GRUB-Bootloader der Linux-Distributionen startet. Die von Microsoft signierten Shim-Checks stellen sicher, dass ein von der Linux-Distribution signierter Bootloader gestartet wird, und dann wird die Linux-Distribution normal gestartet.

Ubuntu, Fedora, Red Hat Enterprise Linux und openSUSE unterstützen derzeit Secure Boot und funktionieren ohne irgendwelche Verbesserungen an moderner Hardware. Es mögen andere sein, aber diese sind uns bewusst. Einige Linux-Distributionen sind philosophisch gegen eine Anwendung, die von Microsoft signiert werden soll.

Wie Sie Secure Boot deaktivieren oder steuern können

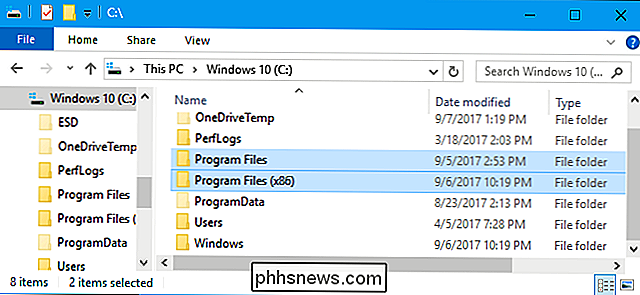

Wenn dies alles Secure Boot wäre, könnten Sie keine nicht von Microsoft genehmigte Version ausführen Betriebssystem auf Ihrem PC. Aber Sie können Secure Boot wahrscheinlich von der UEFI-Firmware Ihres PCs aus steuern, ähnlich wie das BIOS in älteren PCs.

Es gibt zwei Möglichkeiten, Secure Boot zu steuern. Die einfachste Methode besteht darin, zur UEFI-Firmware zu wechseln und sie vollständig zu deaktivieren. Die UEFI-Firmware überprüft nicht, ob Sie einen signierten Bootloader ausführen und alles wird gestartet. Sie können jede Linux-Distribution starten oder sogar Windows 7 installieren, das Secure Boot nicht unterstützt. Windows 8 und 10 funktionieren einwandfrei, Sie verlieren nur die Sicherheitsvorteile, wenn Secure Boot Ihren Boot-Vorgang schützt.

Sie können Secure Boot auch weiter anpassen. Sie können steuern, welche Signaturzertifikate Secure Boot bietet. Sie können sowohl neue Zertifikate installieren als auch vorhandene Zertifikate entfernen. Eine Organisation, die beispielsweise Linux auf ihren PCs ausgeführt hat, könnte wählen, Microsoft-Zertifikate zu entfernen und statt dessen das eigene Zertifikat der Organisation zu installieren. Diese PCs würden dann nur Bootloader starten, die von dieser spezifischen Organisation genehmigt und signiert wurden.

Eine Person könnte dies auch tun - Sie könnten Ihren eigenen Linux-Bootloader signieren und sicherstellen, dass Ihr PC nur Bootloader starten kann, die Sie selbst kompiliert und signiert haben. Das ist die Art von Kontrolle und Macht, die Secure Boot bietet.

Was Microsoft von PC-Herstellern benötigt

Microsoft fordert nicht nur von den PC-Anbietern einen sicheren Start, wenn sie diesen schönen "Windows 10" oder "Windows 8" -Zertifikat haben wollen auf ihren PCs. Microsoft fordert von PC-Herstellern eine spezifische Implementierung.

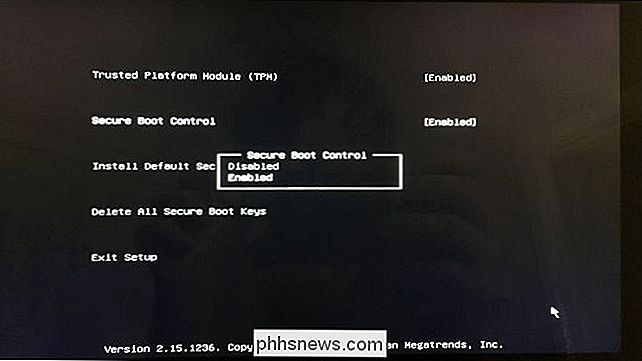

Für Windows 8-PCs mussten Hersteller eine Möglichkeit bieten, Secure Boot auszuschalten. Microsoft forderte von den PC-Herstellern, einen Secure Boot-Kill-Switch in die Hände der Benutzer zu legen.

Für Windows 10 PCs ist dies nicht mehr zwingend erforderlich. PC-Hersteller können wählen, Secure Boot zu aktivieren und Benutzern keine Möglichkeit zu geben, sie zu deaktivieren. Allerdings sind uns keine PC-Hersteller bekannt, die dies tun.

Ebenso müssen PC-Hersteller den Microsoft-Hauptschlüssel "Microsoft Windows Production PCA" einbinden, damit Windows booten kann. Microsoft Corporation UEFI CA "Schlüssel. Dieser zweite Schlüssel wird nur empfohlen. Es ist der zweite optionale Schlüssel, mit dem Microsoft Linux-Bootloader signiert. Die Ubuntu-Dokumentation erklärt das.

Mit anderen Worten, nicht alle PCs booten signierte Linux-Distributionen mit aktiviertem Secure Boot. Auch in der Praxis haben wir noch keine PCs gesehen, die das getan haben. Vielleicht möchte kein PC-Hersteller die einzige Reihe von Laptops herstellen, auf denen Linux nicht installiert werden kann.

Zumindest sollten gängige Windows-PCs es Ihnen ermöglichen, Secure Boot zu deaktivieren, wenn Sie möchten, und sie sollten Linux-Distributionen booten wurden von Microsoft selbst dann signiert, wenn Sie Secure Boot nicht deaktivieren.

Secure Boot konnte unter Windows RT nicht deaktiviert werden, aber Windows RT ist Dead

VERWANDT: Was ist Windows RT und wie lautet Anders als bei Windows 8?

All dies gilt für Standard-Windows-Betriebssysteme 8 und 10 auf der standardmäßigen Intel x86-Hardware. Für ARM ist das anders.

Unter Windows RT - der Version von Windows 8 für ARM-Hardware, die unter anderem auf Microsoft Surface RT und Surface 2 ausgeliefert wurde - konnte Secure Boot nicht deaktiviert werden. Heute kann Secure Boot auf Windows 10 Mobile-Hardware - also auf Telefonen mit Windows 10 - nicht deaktiviert werden.

Microsoft wollte, dass Sie ARM-basierte Windows RT-Systeme als "Geräte" und nicht als PCs betrachten . Wie Microsoft Mozilla gesagt hat, ist Windows RT "nicht mehr Windows".

Windows RT ist jedoch jetzt tot. Es gibt keine Version des Windows 10-Desktop-Betriebssystems für ARM-Hardware. Sie müssen sich also nicht weiter darum kümmern. Aber, wenn Microsoft Windows RT 10 Hardware zurückbringt, ist es wahrscheinlich nicht möglich, Secure Boot darauf zu deaktivieren.

Bildquelle: Ambassador Base, John Bristowe

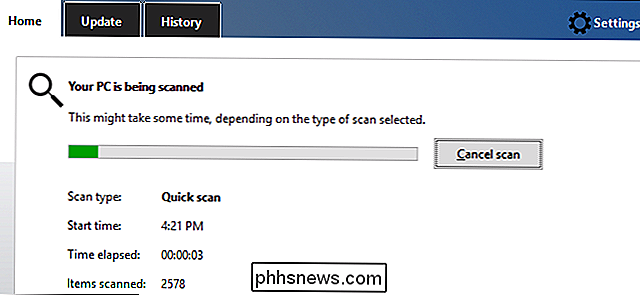

So wird Windows Defender nach potenziell unerwünschten Programmen suchen

Windows Defender ist ein in Windows 10 integrierter Malware- und Virenscanner. Er leistet bei diesen Aufgaben einen ziemlich guten Job, aber Sie können ihn beseitigen ein wenig nach oben, indem es nach potentiell unerwünschten Programmen (PUPs) scannt, ähnlich wie Browser-Toolbars, Adware und andere Crapware.

So spielen Sie Minecraft auf Ihrem Chromebook

Chromebooks sind nicht unbedingt die idealen Minecraft-Laptops, das ist sicher. Es gibt keine webbasierte oder Chrome-App-Version von Minecraft, die in Java geschrieben ist. Aber Chromebook-Besitzer sind nicht völlig unglücklich, wenn sie Minecraft spielen wollen. Wenn Sie ein großer Minecraft-Spieler sind und nicht basteln wollen, werden Sie wahrscheinlich nicht Minecraft spielen wollen Chromebook.