Was ist DNS-Cache-Poisoning?

DNS-Cache-Poisoning, auch als DNS-Spoofing bezeichnet, ist eine Art von Angriff, der Sicherheitslücken im Domain Name System (DNS) ausnutzt, um den Internet-Datenverkehr abzulenken legitime Server und gegen gefälschte.

Einer der Gründe, warum DNS-Poisoning so gefährlich ist, ist, dass es sich vom DNS-Server auf den DNS-Server ausbreiten kann. Im Jahr 2010 führte ein DNS-Vergiftungsereignis dazu, dass die Great Firewall of China vorübergehend an Chinas Landesgrenzen verschwand und das Internet in den USA zensierte, bis das Problem behoben war.

So funktioniert DNS

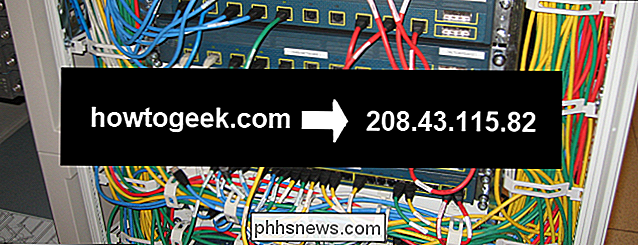

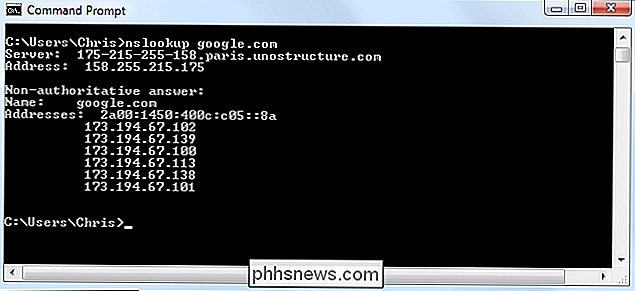

Immer wenn Ihr Computer einen Domainnamen kontaktiert wie google.com "muss er zuerst seinen DNS-Server kontaktieren. Der DNS-Server antwortet mit einer oder mehreren IP-Adressen, an die Ihr Computer google.com erreichen kann. Ihr Computer verbindet sich dann direkt mit dieser numerischen IP-Adresse. DNS wandelt lesbare Adressen wie "google.com" in computerlesbare IP-Adressen wie "173.194.67.102" um.

- Weiterlesen: HTG erklärt: Was ist DNS?

DNS-Caching

Das Internet funktioniert nicht t haben nur einen einzigen DNS-Server, da dies extrem ineffizient wäre. Ihr Internetdienstanbieter führt eigene DNS-Server aus, die Informationen von anderen DNS-Servern zwischenspeichern. Ihr Heimrouter fungiert als DNS-Server, der Informationen von den DNS-Servern Ihres Internetdienstanbieters zwischenspeichert. Ihr Computer verfügt über einen lokalen DNS-Cache, so dass er schnell auf bereits durchgeführte DNS-Suchen verweisen kann, anstatt immer wieder eine DNS-Suche durchzuführen.

DNS-Cache-Poisoning

Ein DNS-Cache kann bei falscher Angabe vergiftet werden Eintrag. Wenn ein Angreifer beispielsweise die Kontrolle über einen DNS-Server übernimmt und einige der darin enthaltenen Informationen ändert (beispielsweise könnte er sagen, dass google.com tatsächlich auf eine IP-Adresse des Angreifers verweist), würde dieser DNS-Server seinen Benutzern anzeigen für Google.com an der falschen Adresse. Die Adresse des Angreifers könnte eine Art bösartiger Phishing-Website enthalten.

DNS-Poisoning kann sich ebenfalls ausbreiten. Wenn beispielsweise verschiedene Internetdienstanbieter ihre DNS-Informationen vom kompromittierten Server abrufen, wird der vergiftete DNS-Eintrag an die Internetdienstanbieter weitergegeben und dort zwischengespeichert. Dann verbreitet es sich auf Home-Router und die DNS-Caches auf Computern, während sie den DNS-Eintrag nachschlagen, die falsche Antwort erhalten und sie speichern.

Die große Firewall Chinas breitet sich in die USA aus

Dies ist nicht nur ein theoretisches Problem - es ist in der realen Welt in großem Maßstab passiert. Eine der Möglichkeiten, wie Chinas Great Firewall funktioniert, ist das Blockieren auf DNS-Ebene. Zum Beispiel kann eine Website, die in China gesperrt ist, wie z. B. twitter.com, ihre DNS-Einträge auf eine falsche Adresse auf DNS-Servern in China zeigen lassen. Dies würde dazu führen, dass Twitter mit normalen Mitteln nicht erreichbar ist. Denken Sie daran, dass China absichtlich seine eigenen DNS-Server-Caches vergiftet.

Im Jahr 2010 hat ein Internetdienstanbieter außerhalb Chinas versehentlich seine DNS-Server konfiguriert, um Informationen von DNS-Servern in China zu holen. Er hat die falschen DNS-Einträge aus China geholt und sie auf seinen eigenen DNS-Servern zwischengespeichert. Andere Internetdienstanbieter haben DNS-Informationen von diesem Internetdienstanbieter abgerufen und auf ihren DNS-Servern verwendet. Die vergifteten DNS-Einträge verbreiteten sich weiter, bis einige Menschen in den USA von ihren amerikanischen Internet-Dienstanbietern auf Twitter, Facebook und YouTube geblockt wurden. Die Great Firewall of China ist außerhalb ihrer nationalen Grenzen "durchsickern" und verhindert, dass Menschen aus anderen Teilen der Welt auf diese Websites zugreifen können. Dies funktionierte im Wesentlichen als großflächige DNS-Poisoning-Attacke. (Quelle.)

Die Lösung

Der eigentliche Grund, warum DNS-Cache-Poisoning ein solches Problem ist, liegt darin, dass es keine echte Möglichkeit gibt zu bestimmen, ob DNS-Antworten tatsächlich legitim sind oder ob sie manipuliert wurden Langfristige Lösung für DNS-Cache-Poisoning ist DNSSEC. Mit DNSSEC können Organisationen ihre DNS-Einträge mit Kryptografie mit öffentlichen Schlüsseln signieren. So wird sichergestellt, dass Ihr Computer weiß, ob ein DNS-Eintrag vertrauenswürdig ist oder ob er vergiftet wurde und an einen falschen Ort weitergeleitet wird.

Lesen Sie mehr: Wie DNSSEC das Internet sichern kann und wie SOPA es fast geschafft hat Illegal

- Bildquelle: Andrew Kuznetsov auf Flickr, Jemimus auf Flickr, NASA

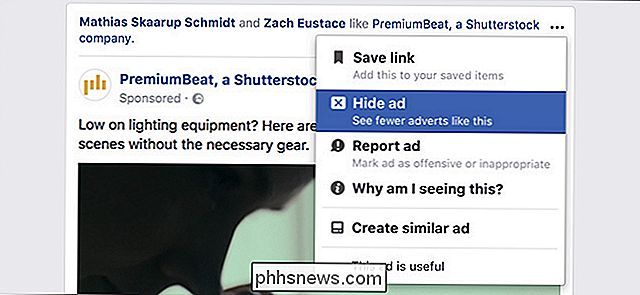

So steuern Sie Ihre Chromecast-Videostreams von mehreren Geräten aus

Der Chromecast ist wohl der bevorzugte Streaming-Stick von How-to Geek. Es erlaubt buchstäblich jedem Gerät mit der Chromecast App, eine Fernbedienung zu sein. Sie sind wahrscheinlich jetzt bewusst, was der Chromecast tun kann, das ist ein paar wirklich coole Sachen wie Handy-Bildschirm spiegeln, oder Inhalte von jedem Chrome Tab oder sogar den gesamten Desktop.

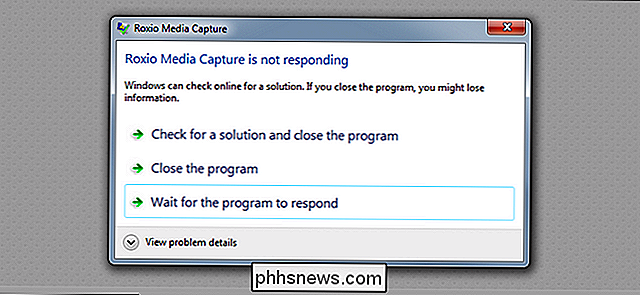

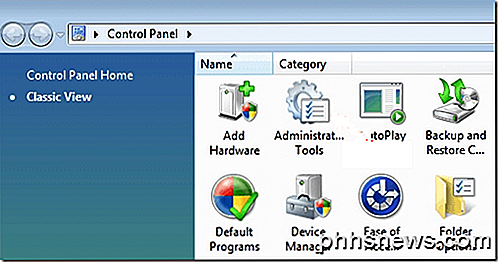

Müssen Sie sich Gedanken über die Aktualisierung Ihrer Desktop-Programme machen?

Es gab eine Zeit, in der wir uns um die manuelle Aktualisierung von Desktop-Anwendungen sorgen mussten. Adobe Flash und Reader waren voller Sicherheitslücken und haben sich zum Beispiel nicht selbst aktualisiert - aber diese Zeiten liegen weit hinter uns. Der Windows-Desktop ist die einzige große Software-Plattform, die Anwendungen nicht automatisch aktualisiert und jeden Entwickler zwingt um ihren eigenen Updater zu programmieren.