Großer macOS-Bug ermöglicht Root-Login ohne Passwort. Hier ist das Fix

Eine neu entdeckte Schwachstelle in macOS High Sierra ermöglicht es jedem, der Zugang zu Ihrem Laptop hat, schnell ein root-Konto ohne Eingabe eines Passworts zu erstellen, unter Umgehung aller eingerichteten Sicherheitsprotokolle.

Es ist leicht, Sicherheitsprobleme zu übertreiben. Dies ist nicht einer dieser Zeiten. Das ist wirklich schlecht.

Wie das Exploit funktioniert

Warnung: Tun Sie das nicht auf Ihrem Mac! Wir zeigen Ihnen diese Schritte, um Ihnen zu zeigen, wie einfach dieser Exploit ist, aber tatsächlich, ihnen zu folgen Lassen Sie Ihren Computer unsicher. Machen. Nicht. Machen. Dies.

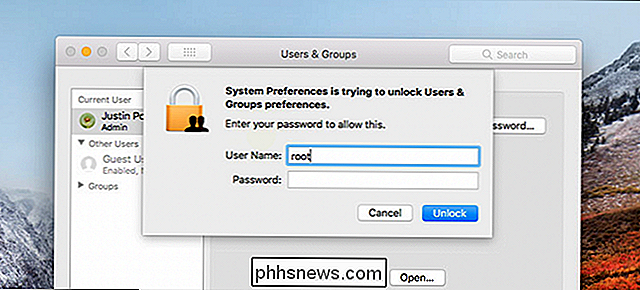

Der Exploit kann auf viele Arten ausgeführt werden, aber der einfachste Weg, um zu sehen, wie es funktioniert, ist in den Systemeinstellungen. Der Angreifer muss nur zu Benutzern und Gruppen navigieren, auf die Sperre unten links klicken und dann versuchen, sich als "root" ohne Passwort einzuloggen.

Beim ersten Mal handelt es sich erstaunlicherweise um einen root-Account ohne Passwort geschaffen. Beim zweiten Mal melden Sie sich als root an. In unseren Tests funktioniert das unabhängig davon, ob der aktuelle Benutzer ein Administrator ist oder nicht.

Dies gibt dem Angreifer Zugriff auf alle Administratoreinstellungen in den Systemeinstellungen ... aber das ist nur der Anfang, da Sie ein neues systemweit angelegt haben Root-Benutzer ohne Passwort.

Nach den obigen Schritten kann sich der Angreifer abmelden und die Option "Andere" auswählen, die auf dem Anmeldebildschirm angezeigt wird.

Von dort aus kann der Angreifer "root" eingeben. als Benutzername und lassen Sie das Passwortfeld leer. Nachdem sie die Eingabetaste gedrückt haben, werden sie mit vollen Systemadministratorrechten angemeldet.

Sie können jetzt auf jede Datei auf dem Laufwerk zugreifen, auch wenn sie sonst von FileVault geschützt ist. Sie können das Passwort eines jeden Benutzers ändern, so dass sie sich anmelden und auf Dinge wie E-Mail- und Browser-Passwörter zugreifen können.

Dies ist der vollständige Zugriff. Alles, was Sie sich vorstellen können, dass ein Angreifer das kann, können sie mit diesem Exploit machen.

Je nachdem, welche Freigabefunktionen Sie aktiviert haben, könnte dies möglicherweise auch remote geschehen. Mindestens ein Benutzer hat den Exploit per Fernzugriff über die Bildschirmfreigabe ausgelöst.

Wenn Sie die Bildschirmfreigabe aktiviert haben, ist es wahrscheinlich eine gute Idee, sie zu deaktivieren. Aber wer kann sagen, wie viele andere Möglichkeiten bestehen, dieses Problem auszulösen? Twitter-Nutzer haben Wege aufgezeigt, dies mit dem Terminal zu starten, was bedeutet, dass SSH ebenfalls ein potenzieller Vektor ist. Es gibt wahrscheinlich kein Ende davon, wie dies ausgelöst werden kann, es sei denn, Sie haben selbst ein Root-Konto eingerichtet und es gesperrt.

Wie funktioniert das alles? Mac-Sicherheitsforscher Patrick Wardle erklärt hier alles detailliert. Es ist ziemlich grimmig.

Die Aktualisierung Ihres Mac kann das Problem möglicherweise nicht beheben

Seit dem 29. November 2017 ist ein Patch für dieses Problem verfügbar.

Dies ist eine Zeit, in der Sie wirklich, wirklich nicht sollten t ignorieren diese Aufforderung.

Aber Apple hat sogar den Patch durcheinander gebracht. Wenn Sie 10.13 ausgeführt, den Patch installiert und dann auf 10.13.1 aktualisiert haben, wurde das Problem erneut eingeführt. Apple hätte 10.13.1 gepatcht, ein Update, das einige Wochen zuvor veröffentlicht wurde, zusätzlich zur Veröffentlichung des allgemeinen Patches. Das taten sie nicht, was bedeutet, dass einige Benutzer "Updates" installieren, die den Sicherheitspatch zurückrollen und den Exploit zurückbringen.

Obwohl wir weiterhin empfehlen, Ihren Mac zu aktualisieren, sollten Sie wahrscheinlich auch die folgenden Schritte ausführen, um den Bug selbst zu schließen.

Darüber hinaus melden einige Benutzer, dass der Patch die lokale Dateifreigabe unterbricht. Laut Apple können Sie das Problem lösen, indem Sie das Terminal öffnen und den folgenden Befehl ausführen:

sudo / usr / libexec / configureLocalKDCDie Dateifreigabe sollte danach funktionieren. Das ist frustrierend, aber Fehler wie diese sind der Preis, der für schnelle Patches zu zahlen ist.

Schützen Sie sich, indem Sie Root mit einem Passwort aktivieren

Obwohl ein Patch veröffentlicht wurde, können einige Benutzer den Fehler noch immer bemerken. Es gibt jedoch eine manuelle Lösung, die es behebt: Sie müssen nur den root-Account mit einem Passwort aktivieren.

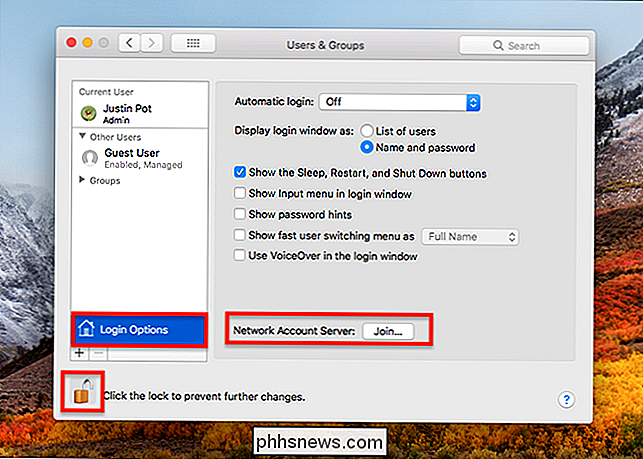

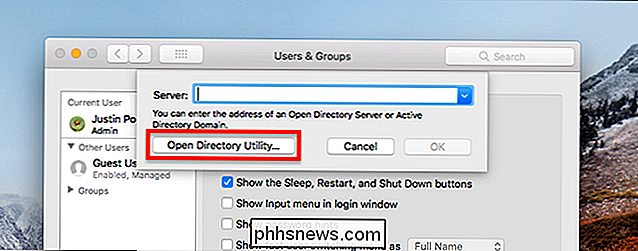

Gehen Sie dazu zu Systemeinstellungen> Benutzer und Gruppen und klicken Sie dann auf den Eintrag "Login-Optionen" in das linke Feld. Klicken Sie dann neben "Network Account Server" auf die Schaltfläche "Join", und ein neues Fenster wird angezeigt.

Klicken Sie auf "Open Directory-Dienstprogramm" und ein neues Fenster wird geöffnet.

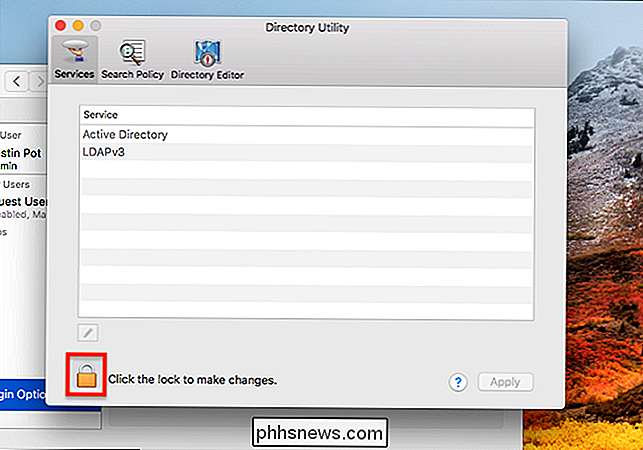

Klicken Sie auf die Sperrtaste und geben Sie Ihren Benutzernamen und Ihr Passwort ein, wenn Sie dazu aufgefordert werden.

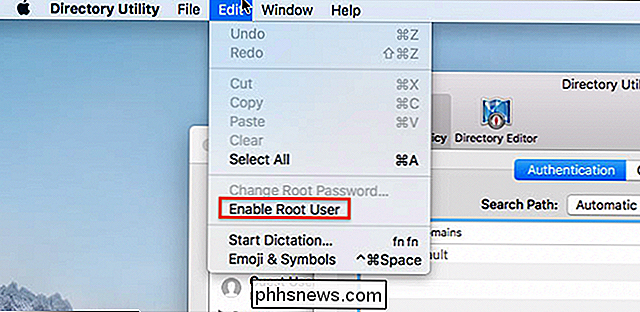

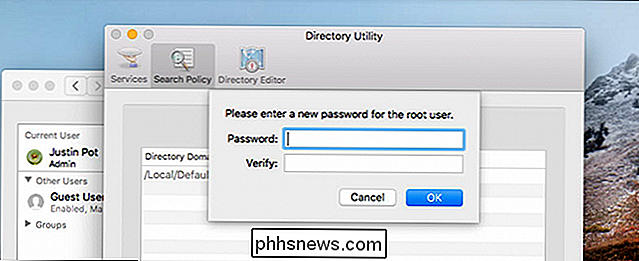

Klicken Sie nun in der Menüleiste auf Bearbeiten> Stammbenutzer aktivieren sicheres Passwort.

Der Exploit funktioniert nicht mehr, weil auf Ihrem System bereits ein root-Account mit einem angehängten Passwort aktiviert ist.

Installation von Updates fortsetzen

Lassen Sie uns das klarstellen: Das war ein großer Fehler von Apple, und der Sicherheitspatch funktioniert nicht (und das Teilen von Dateien) ist noch peinlicher. Allerdings war der Exploit so schlimm, dass Apple sich schnell bewegen musste. Wir denken, Sie sollten den für dieses Problem verfügbaren Patch unbedingt installieren und ein Root-Passwort aktivieren. Hoffentlich bald wird Apple diese Probleme mit einem anderen Patch beheben.

Aktualisieren Sie Ihren Mac: Ignorieren Sie diese Aufforderungen nicht. Sie sind aus einem bestimmten Grund da.

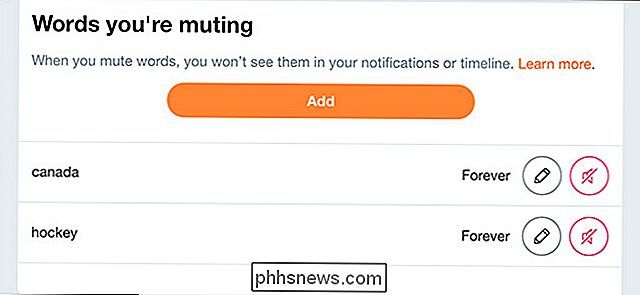

So schalten Sie Tweets mit bestimmten Wörtern auf Twitter stumm

Twitter kann ein bisschen ein Schrei-Match sein. Einige Accounts, denen Sie wegen ihrer aufschlussreichen Technik folgen, bestehen darauf, widerliche, unwissende, regressive Ansichten aus dem 16. Jahrhundert über ... Kanadisches Hockey zu halten. Niemand möchte so etwas in seiner Twitter-Timeline sehen, aber Justin hat gelegentlich eine gute Technik annehmen.

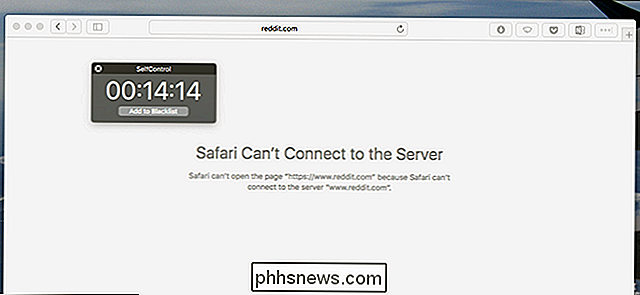

So blockieren Sie Ablenkungen auf macOS mit Selbststeuerung vollständig

Sie arbeiten mit der Arbeit, aber zuerst prüfen Sie die E-Mails eine Sekunde lang. Okay, jetzt arbeite. Warte: Lass uns Facebook überprüfen. Arbeite jetzt? In ein bisschen: zuerst Twitter, dann zurück zu E-Mail, dann Facebook noch einmal für den Fall, dass jemand geantwortet hat. Wir alle fallen gelegentlich in diesen Zyklus.