Download.com und andere Pakete Superfish-Style HTTPS Breaking Adware

Es ist eine schreckliche Zeit, ein Windows-Benutzer zu sein. Lenovo hat HTTPS-Hijacking-Superfish-Adware gebündelt, Comodo wird mit einem noch schlechteren Sicherheitsloch namens PrivDog ausgeliefert, Dutzende anderer Apps wie LavaSoft machen dasselbe. Es ist wirklich schlimm, aber wenn Sie wollen, dass Ihre verschlüsselten Web-Sessions entführt werden, gehen Sie einfach zu CNET-Downloads oder einer Freeware-Site, da alle HTTPS-brechende Adware jetzt bündeln.

VERWANDT: Hier ist was passiert, wenn Sie installieren Die Top 10 Download.com Apps

Das Superfish-Fiasko begann, als Forscher bemerkten, dass Superfish, gebündelt auf Lenovo-Computern, ein gefälschtes Stammzertifikat in Windows installierte, das im Wesentlichen das gesamte HTTPS-Browsing übernimmt, so dass die Zertifikate immer gültig aussehen, selbst wenn sie nicht vorhanden sind Sie haben es auf eine so unsichere Art und Weise getan, dass jeder Skript-Kiddie-Hacker dasselbe erreichen könnte.

Und dann installieren sie einen Proxy in Ihren Browser und erzwingen, dass Sie alles durchblättern, damit sie Anzeigen einfügen können. Das ist richtig, auch wenn Sie eine Verbindung zu Ihrer Bank oder Krankenversicherungsstelle oder zu einem anderen Ort herstellen, der sicher sein sollte. Und Sie würden es nie erfahren, weil sie die Windows - Verschlüsselung gebrochen haben, um Ihnen Anzeigen zu zeigen.

Aber die traurige Tatsache ist, dass sie nicht die einzigen sind, die diese Adware wie Wajam, Geniusbox, Content Explorer und Andere machen genau dasselbe , installieren ihre eigenen Zertifikate und erzwingen, dass Ihr gesamtes Browsing (einschließlich HTTPS-verschlüsselter Browser-Sitzungen) über ihren Proxy-Server läuft. Und Sie können sich mit diesem Unsinn infizieren, indem Sie einfach zwei der Top-10-Apps auf CNET-Downloads installieren.

Das Endergebnis ist, dass Sie dem grünen Sperrsymbol in der Adressleiste Ihres Browsers nicht mehr vertrauen können. Und das ist eine beängstigende, furchterregende Sache.

Wie HTTPS-Hijacking Adware funktioniert, und warum es so schlecht ist

Ähm, ich brauche dich, um weiterzumachen und diesen Tab zu schließen. Mmkay?

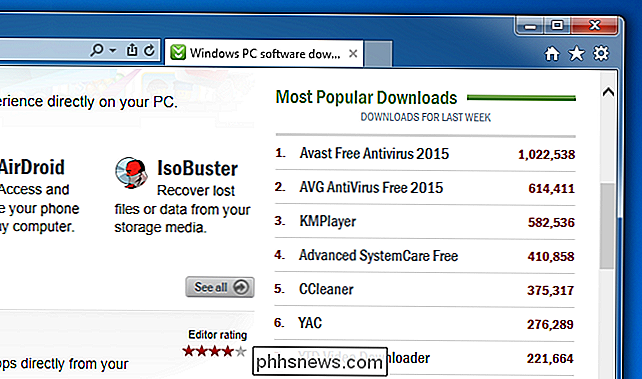

Wie wir bereits gezeigt haben, könnten Sie, wenn Sie den riesigen Fehler begehen, CNET-Downloads zu vertrauen, bereits mit dieser Art von Adware infiziert sein. Zwei der Top-Ten-Downloads auf CNET (KMPlayer und YTD ) bündeln zwei verschiedene Arten von HTTPS-Hijacking-Adware , und in unserer Forschung haben wir festgestellt, dass die meisten anderen Freeware-Sites das gleiche tun.

Hinweis: die Installer sind so kompliziert und kompliziert, dass wir nicht sind Sicher ist, wer technisch das "Bündeln" macht, aber CNET bewirbt diese Apps auf ihrer Homepage, es ist also eine Frage der Semantik. Wenn Sie Leuten empfehlen, etwas Schlechtes herunterzuladen, sind Sie gleichermaßen schuld. Wir haben auch festgestellt, dass viele dieser Adware-Unternehmen im Geheimen dieselben Leute sind, die verschiedene Firmennamen verwenden.

Basierend auf den Download-Nummern aus den Top 10 der CNET-Downloads, sind jeden Monat eine Million Leute mit Adware infiziert Entschlüsselung ihrer verschlüsselten Websitzungen an ihre Bank oder E-Mail oder alles, was sicher sein sollte.

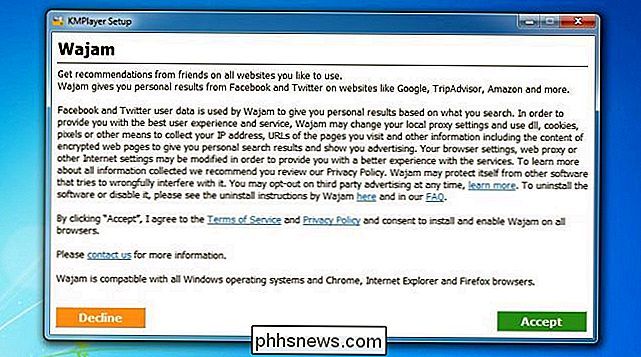

Wenn Sie den Fehler gemacht haben, KMPlayer zu installieren, und Sie alle anderen Crapware ignorieren, wird Ihnen dieses Fenster angezeigt . Und wenn Sie versehentlich auf Akzeptieren klicken (oder den falschen Schlüssel drücken), wird Ihr System gelöscht.

Download-Sites sollten sich ihrer selbst schämen.

Wenn Sie etwas von einer noch kniffeligeren Quelle wie den Download-Anzeigen heruntergeladen haben In Ihrer bevorzugten Suchmaschine sehen Sie eine ganze Liste von Dingen, die nicht gut sind. Und jetzt wissen wir, dass viele von ihnen die Validierung des HTTPS-Zertifikats komplett unterbrechen werden, wodurch Sie völlig verwundbar sind.

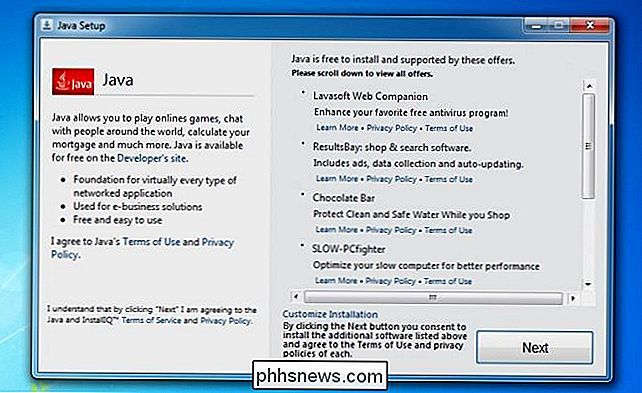

Lavasoft Web Companion bricht auch die HTTPS-Verschlüsselung, aber dieser Bundler hat auch Adware installiert.

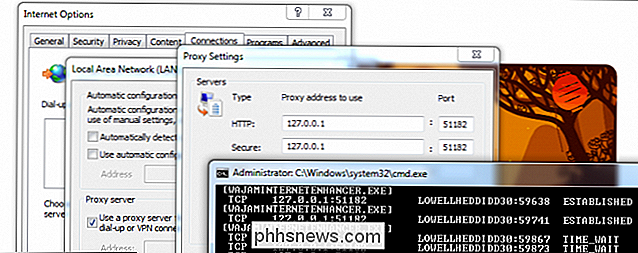

Sobald Sie sich mit einem infizieren Eines dieser Dinge ist das erste, was passiert, wenn Ihr System-Proxy über einen lokalen Proxy läuft, den er auf Ihrem Computer installiert. Achten Sie besonders auf den Punkt "Sicher". In diesem Fall war es von Wajam Internet "Enhancer", aber es könnte Superfish oder Geniusbox oder eine der anderen, die wir gefunden haben, sie alle funktionieren auf die gleiche Weise.

Es ist ironisch, dass Lenovo das Wort "enhance" verwendet hat, um Superfish zu beschreiben.

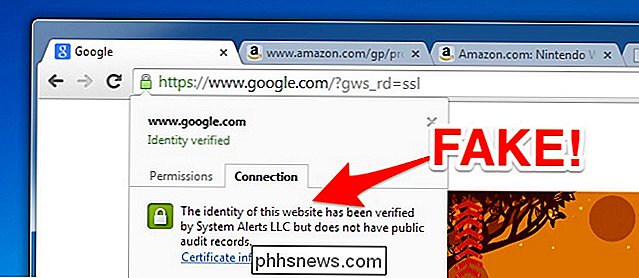

Wenn Sie auf eine sichere Website gehen, sehen Sie das grüne Schlosssymbol und alles wird völlig normal aussehen. Sie können sogar auf das Schloss klicken, um die Details zu sehen, und es scheint, dass alles in Ordnung ist. Sie verwenden eine sichere Verbindung und selbst Google Chrome meldet, dass Sie über eine sichere Verbindung mit Google verbunden sind. Aber Sie sind es nicht!

Systemwarnungen LLC ist kein echtes Stammzertifikat und Sie sind es tatsächlich durch einen Man-in-the-Middle-Proxy gehen, der Anzeigen in Seiten einfügt (und wer weiß was noch). Sie sollten einfach alle Ihre Passwörter per E-Mail senden, es wäre einfacher.

System Alert: Ihr System wurde kompromittiert.

Sobald die Adware installiert ist und alle Ihre Daten übertragen, werden Sie anfangen, wirklich anstößige Anzeigen zu sehen überall. Diese Anzeigen werden auf sicheren Websites wie Google angezeigt, ersetzen die eigentlichen Google-Anzeigen oder werden als Popups überall auf der Website angezeigt.

Ich möchte mein Google ohne Malware-Links, danke.

Die meisten dieser Adware zeigt "Ad" -Links zu echter Malware. Während also die Adware selbst eine rechtliche Belästigung sein kann, ermöglichen sie einige wirklich, wirklich schlechte Dinge.

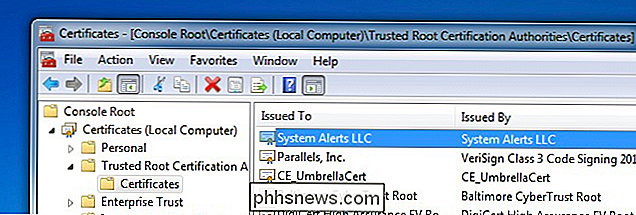

Sie erreichen dies, indem sie ihre gefälschten Root-Zertifikate in den Windows-Zertifikatsspeicher installieren und die sicheren Verbindungen dann mit ihrem gefälschten Zertifikat signieren .

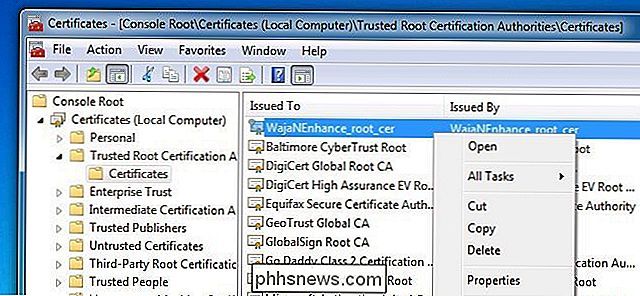

Wenn Sie im Fenster Windows-Zertifikate nachsehen, können Sie alle Arten von vollständig gültigen Zertifikaten sehen ... aber wenn auf Ihrem PC eine Art von Adware installiert ist, werden Sie gefälschte Dinge wie System Alerts, LLC oder Superfish sehen Wajam oder Dutzende andere Fälschungen.

Ist das von Umbrella Corporation?

Auch wenn Sie infiziert wurden und dann die Badware entfernt haben, sind die Zertifikate möglicherweise noch da und machen Sie anfällig für andere Hacker extrahiert die privaten Schlüssel. Viele der Adware-Installer entfernen die Zertifikate nicht, wenn du sie deinstallierst.

Sie sind alle Man-in-the-Middle-Angriffe und so funktioniert's

Dies ist von einem echten Live-Angriff durch die unglaubliche Sicherheit Forscher Rob Graham

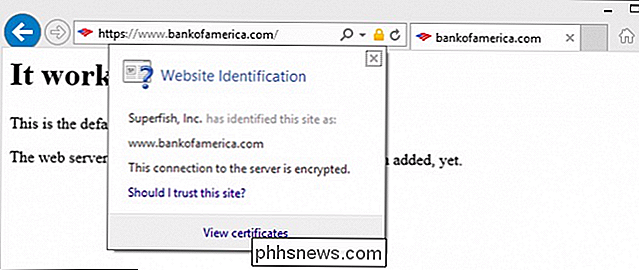

Wenn auf Ihrem PC gefälschte Stammzertifikate im Zertifikatsspeicher installiert sind, sind Sie jetzt anfällig für Man-in-the-Middle-Angriffe. Das heißt, wenn Sie eine Verbindung zu einem öffentlichen Hotspot herstellen oder jemand Zugriff auf Ihr Netzwerk erhält oder etwas vor Ihnen hacken kann, können legitime Websites durch gefälschte Websites ersetzt werden. Das mag weit hergeholt klingen, aber Hacker waren in der Lage, DNS-Hijacks auf einigen der größten Websites im Internet zu nutzen, um Benutzer auf eine gefälschte Seite zu entführen.

Sobald Sie entführt wurden, können sie jedes einzelne von Ihnen gesendete Objekt lesen auf einer privaten Website - Passwörter, private Informationen, Gesundheitsinformationen, E-Mails, Sozialversicherungsnummern, Bankinformationen usw. Und Sie werden es nie erfahren, weil Ihr Browser Ihnen mitteilt, dass Ihre Verbindung sicher ist.

Dies funktioniert aufgrund des öffentlichen Schlüssels Die Verschlüsselung erfordert sowohl einen öffentlichen als auch einen privaten Schlüssel. Die öffentlichen Schlüssel werden im Zertifikatspeicher installiert, und der private Schlüssel sollte nur von der Website bekannt sein, die Sie besuchen. Aber wenn Angreifer Ihr Stammzertifikat kapern können und sowohl den öffentlichen als auch den privaten Schlüssel besitzen, können sie alles tun, was sie wollen.

Im Fall von Superfish verwendeten sie den gleichen privaten Schlüssel auf jedem Computer, auf dem Superfish installiert ist In wenigen Stunden konnten Sicherheitsforscher die privaten Schlüssel extrahieren und Websites erstellen, um zu testen, ob Sie verwundbar sind und beweisen, dass Sie entführt werden könnten. Für Wajam und Geniusbox sind die Schlüssel unterschiedlich, aber Content Explorer und einige andere Adware verwenden überall dieselben Schlüssel, was bedeutet, dass dieses Problem nicht nur bei Superfish zutrifft.

Es wird schlimmer: Der größte Teil dieses Mists deaktiviert die HTTPS-Validierung vollständig

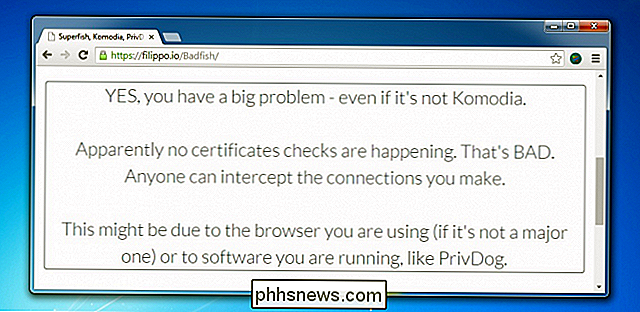

Erst gestern entdeckten Sicherheitsforscher ein noch größeres Problem: Alle diese HTTPS-Proxies deaktivieren alle Validierungen und lassen alles so aussehen, wie alles in Ordnung ist.

Das heißt, Sie können auf eine HTTPS-Website mit einem völlig ungültigen Zertifikat gehen , und diese Adware wird Ihnen sagen, dass die Website in Ordnung ist. Wir haben die Adware getestet, die wir bereits erwähnt haben, und sie deaktivieren die HTTPS-Validierung vollständig, so dass es keine Rolle spielt, ob die privaten Schlüssel eindeutig sind oder nicht. Schockierend schlecht!

All diese Adware durchbricht die Zertifikatsprüfung vollständig.

Jeder, der Adware installiert hat, ist anfällig für alle Arten von Angriffen und in vielen Fällen weiterhin anfällig, selbst wenn die Adware entfernt wird.

Sie können überprüfen, ob Sie angreifbar sind Superfish, Komodia oder ungültige Zertifikatsüberprüfung unter Verwendung der von Sicherheitsforschern erstellten Testseite, aber wie wir bereits gezeigt haben, gibt es noch viel mehr Adware, die das gleiche tut, und aus unserer Forschung werden die Dinge weiter kommen schlechter.

Schützen Sie sich selbst: Überprüfen Sie die Registerkarte Zertifikate und löschen Sie ungültige Einträge

Wenn Sie sich Sorgen machen, sollten Sie Ihren Zertifikatsspeicher überprüfen, um sicherzustellen, dass keine flüchtigen Zertifikate installiert sind, die später von jemandem aktiviert werden können Proxy Server. Das kann ein wenig kompliziert sein, weil da eine Menge Zeug drin ist und das meiste davon da sein soll. Wir haben auch keine gute Liste von dem, was sollte und nicht dort sein sollte.

Verwenden Sie WIN + R, um den Ausführen-Dialog aufzurufen, und geben Sie "mmc" ein, um ein Microsoft Management Console-Fenster aufzurufen. Verwenden Sie dann Datei -> Snap-Ins hinzufügen / entfernen und wählen Sie Zertifikate aus der Liste auf der linken Seite und fügen Sie sie dann zur rechten Seite hinzu. Wählen Sie im nächsten Dialog Computerkonto und klicken Sie dann auf den Rest.

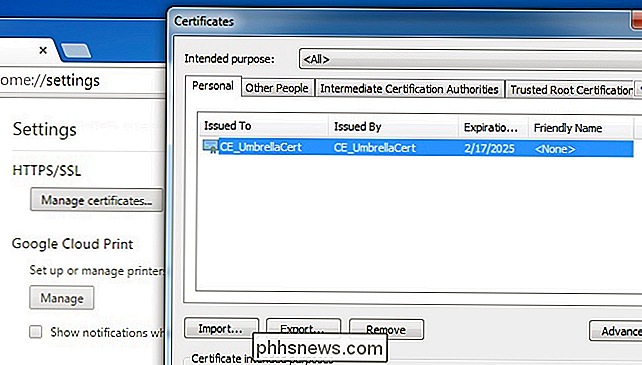

Sie möchten vertrauenswürdige Stammzertifizierungsstellen aufrufen und nach wirklich skizzenhaften Einträgen wie diesen (oder ähnlichen) Klicken Sie mit der rechten Maustaste und löschen Sie alle gefundenen Einträge. Wenn Sie beim Testen von Google in Ihrem Browser etwas falsches gesehen haben, sollten Sie auch dieses löschen. Seien Sie vorsichtig, denn wenn Sie hier die falschen Dinge löschen, werden Sie Windows beschädigen. Wir hoffen, dass Microsoft etwas veröffentlicht, um Ihre Root-Zertifikate zu überprüfen und sicherzustellen, dass nur gute vorhanden sind. Theoretisch könnten Sie diese Liste der von Windows benötigten Zertifikate von Microsoft verwenden und dann auf die neuesten Stammzertifikate aktualisieren, aber das ist zu diesem Zeitpunkt noch völlig ungetestet, und wir empfehlen es wirklich erst, wenn jemand das testet. Weiter , müssen Sie Ihren Webbrowser öffnen und die Zertifikate finden, die wahrscheinlich dort zwischengespeichert sind. Wechseln Sie für Google Chrome zu Einstellungen, Erweiterte Einstellungen und dann zu Zertifikaten verwalten. Unter Personal können Sie leicht auf die Schaltfläche Entfernen auf allen ungültigen Zertifikaten klicken ... Wenn Sie jedoch zu vertrauenswürdigen Stammzertifizierungsstellen wechseln, müssen Sie auf Erweitert klicken und dann alle angezeigten Elemente deaktivieren, um keine Berechtigungen mehr zu erteilen Zertifikat ... Aber das ist Wahnsinn. VERWANDT: Stoppen Sie, Ihren infizierten Computer zu reinigen! Nuke es einfach und installiere Windows neu Gehe zum Ende des Fensters Erweiterte Einstellungen und klicke auf Einstellungen zurücksetzen, um Chrome vollständig auf die Standardeinstellungen zurückzusetzen. Machen Sie dasselbe für jeden anderen Browser, den Sie verwenden, oder vollständig deinstallieren, löschen Sie alle Einstellungen und installieren Sie sie erneut. Wenn Ihr Computer betroffen ist, ist es wahrscheinlich besser, eine vollständige Neuinstallation von Windows durchzuführen. Stellen Sie sicher, dass Sie Ihre Dokumente und Bilder und all das sichern. Es ist fast unmöglich, sich vollständig zu schützen, aber hier sind ein paar Richtlinien für den gesunden Menschenverstand, um Ihnen zu helfen: Aber das ist eine Menge Arbeit, um einfach nur im Internet surfen zu können, ohne entführt zu werden. Es ist wie mit der TSA zu tun. Das Windows-Ökosystem ist eine Kavalkade von Crapware. Und jetzt ist die grundlegende Sicherheit des Internets für Windows-Benutzer gebrochen. Microsoft muss das beheben.

Wie schützen Sie sich?

Windows 10 kann Ihre Programme löschen, ohne zu fragen

Wenn Sie ein wichtiges Windows 10-Update installieren, können Sie neu starten, um einige Ihrer Programme zu finden, die fehlen. Ja, Windows 10 kann Ihre Programme entfernen, ohne Sie zu fragen - aber Sie können sie ganz einfach wiederherstellen. Dies ist das Ergebnis einiger Erfahrungen mit dem "November-Update", dem ersten großen Update von Windows 10.

Verwenden von Anrufschutz bei Apple Watch

Wenn Sie an einem Meeting, einem Film oder einer Show teilnehmen, können Sie verhindern, dass Ihre Apple Watch Sie mit Benachrichtigungen belästigt. Benachrichtigungen können mit der Funktion "Bitte nicht stören" auf Ihrem iPhone stummgeschaltet werden, und Sie können dies auch auf Ihrer Apple Watch tun.