Die WPA2-Verschlüsselung Ihres WLANs kann offline geknackt werden: So geht's

Wenn Sie Ihr Wi-Fi-Netzwerk schützen möchten, empfehlen wir immer die WPA2-PSK-Verschlüsselung. Es ist die einzige wirklich effektive Möglichkeit, den Zugriff auf Ihr Wi-Fi-Heimnetzwerk einzuschränken. Aber auch WPA2-Verschlüsselung kann geknackt werden - so geht's.

Wie üblich, ist dies kein Anhaltspunkt dafür, jemandes WPA2-Verschlüsselung zu knacken. Es ist eine Erklärung, wie Ihre Verschlüsselung geknackt werden könnte und was Sie tun können, um sich besser zu schützen. Es funktioniert auch, wenn Sie WPA2-PSK-Sicherheit mit starker AES-Verschlüsselung verwenden.

Ihr Passwort kann offline geknackt werden

RELATED: Brute-Force-Angriffe erklärt: Wie alle Verschlüsselung ist anfällig

Es gibt zwei Arten von Möglichkeiten, ein Passwort zu knacken, allgemein als offline und online bezeichnet. Bei einem Offline-Angriff hat ein Angreifer eine Datei mit Daten, die er versuchen kann, zu knacken. Wenn beispielsweise ein Angreifer auf eine Kennwortdatenbank mit Hash-Kennwörtern zugreifen und diese herunterladen konnte, konnte er versuchen, diese Kennwörter zu knacken. Sie können Millionen von Malen pro Sekunde erraten, und sie sind nur durch die Geschwindigkeit ihrer Computerhardware begrenzt. Offensichtlich kann ein Angreifer mit dem Offline-Zugriff auf eine Passwort-Datenbank viel einfacher versuchen, ein Passwort zu knacken. Sie tun dies über "Brute-Forcing" - sie versuchen buchstäblich, viele verschiedene Möglichkeiten zu erraten und hoffen, dass einer dazu passt.

Ein Online-Angriff ist viel schwieriger und dauert viel, viel länger. Angenommen, ein Angreifer versucht, Zugriff auf Ihr Google Mail-Konto zu erhalten. Sie konnten ein paar Passwörter erraten und Gmail würde sie dann für eine Weile davon abhalten, weitere Passwörter auszuprobieren. Da sie keinen Zugriff auf die Rohdaten haben, mit denen sie versuchen können, Kennwörter abzugleichen, sind sie stark eingeschränkt. (Apples iCloud war kein ratenbegrenzendes Passwort, das auf diese Weise geschätzt wurde, und das führte zu dem riesigen Diebstahl von nackten Prominentenfotos.)

Wir neigen dazu, WLAN nur als anfällig für den Online-Angriff zu betrachten. Ein Angreifer muss ein Passwort erraten und versuchen, sich damit in das WI-Fi-Netzwerk einzuloggen, so dass er sicher nicht millionenfach pro Sekunde raten kann. Leider ist dies nicht der Fall.

Der Vier-Wege-Handshake kann erfasst werden

VERWANDT: Wie ein Angreifer Ihre WLAN-Sicherheit knacken kann

Wenn ein Gerät eine Verbindung zu einem WPA-PSK Wi herstellt -Fi-Netzwerk, etwas bekannt als der "Vier-Wege-Handshake" durchgeführt wird. Im Wesentlichen ist dies die Verhandlung, bei der die Wi-Fi-Basisstation und ein Gerät ihre Verbindung untereinander herstellen und die Passphrase- und Verschlüsselungsinformationen austauschen. Dieser Handschlag ist die Achillesferse von WPA2-PSK.

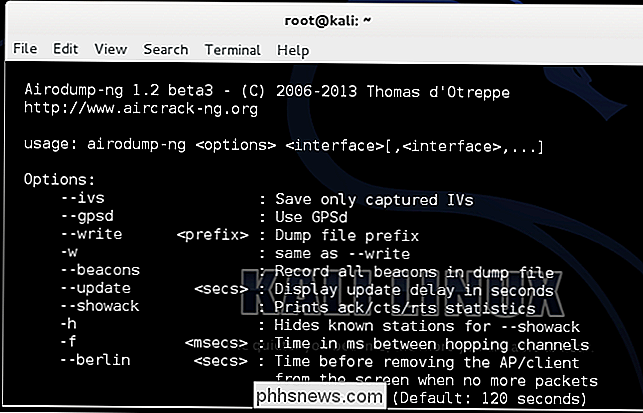

Ein Angreifer kann mithilfe eines Tools wie airodump-ng den über Funk übertragenen Datenverkehr überwachen und diesen Vier-Wege-Handshake erfassen. Sie haben dann die Rohdaten, die sie für einen Offline-Angriff benötigen, erraten mögliche Passphrasen und versuchen sie gegen die Vier-Wege-Handshake-Daten, bis sie einen finden, der übereinstimmt.

Wenn ein Angreifer lange genug wartet, wird er es tun in der Lage sein, diese Vierweg-Handshake-Daten zu erfassen, wenn ein Gerät eine Verbindung herstellt. Sie können jedoch auch einen "Deauth" -Angriff durchführen, den wir behandelt haben, als wir uns angeschaut haben, wie Ihr Wi-Fi-Netzwerk geknackt werden könnte. Der Deauth-Angriff trennt Ihr Gerät gewaltsam von seinem Wi-Fi-Netzwerk und Ihr Gerät verbindet sich sofort wieder und führt den Vierweg-Handshake durch, den der Angreifer erfassen kann.

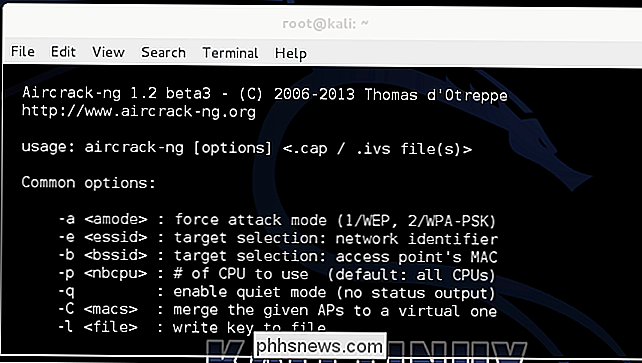

Knacken des WPA-Handshakes

Mit den erfassten Rohdaten kann ein Angreifer ein Tool wie "cowpatty" oder "aircrack-ng" zusammen mit einer "Wörterbuchdatei" verwenden, die eine Liste mit vielen möglichen Passwörtern enthält. Diese Dateien werden im Allgemeinen verwendet, um den Crackprozess zu beschleunigen. Der Befehl versucht jede mögliche Passphrase gegen die WPA-Handshake-Daten, bis eine passende gefunden wird. Da es sich um einen Offline-Angriff handelt, kann er viel schneller ausgeführt werden als ein Online-Angriff. Ein Angreifer muss nicht im selben physischen Bereich wie das Netzwerk sein, während er versucht, die Passphrase zu knacken. Der Angreifer könnte möglicherweise Amazon S3 oder einen anderen Cloud-Computing-Dienst oder ein Rechenzentrum verwenden, indem er Hardware in den Crack-Prozess wirft und sie drastisch beschleunigt.

Wie üblich sind alle diese Tools in Kali Linux (früher BackTrack Linux) verfügbar, einer Linux-Distribution für Penetrationstests. Sie können dort in Aktion gesehen werden.

Es ist schwer zu sagen, wie lange es dauern würde, ein Passwort auf diese Weise zu knacken. Für ein gutes, langes Passwort könnte es Jahre, möglicherweise sogar Hunderte von Jahren oder länger dauern. Wenn das Passwort "Passwort" ist, würde es wahrscheinlich weniger als eine Sekunde dauern. Wenn sich die Hardware verbessert, wird sich dieser Prozess beschleunigen. Aus diesem Grund ist es eine gute Idee, ein längeres Passwort zu verwenden - 20 Zeichen würden viel länger brauchen als 8 zu knacken. Das Ändern des Passworts alle sechs Monate oder jedes Jahr könnte ebenfalls helfen, aber nur wenn Sie vermuten, dass jemand tatsächlich Monate davon verbringt Computer-Power, um Ihre Passphrase zu knacken. Sie sind natürlich nicht so besonders!

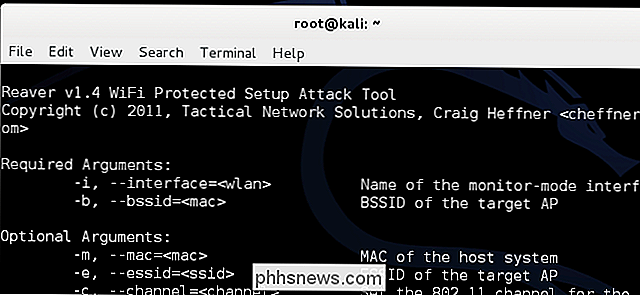

WPS mit Reaver brechen

VERBINDUNG: Haben Sie kein falsches Gefühl der Sicherheit: 5 Unsichere Möglichkeiten, Ihre Wi-Fi zu sichern

Es gibt auch ein Angriff gegen WPS, ein unglaublich anfälliges System, mit dem viele Router standardmäßig ausgeliefert werden. Bei einigen Routern macht die Deaktivierung von WPS in der Schnittstelle nichts - sie bleibt für Angreifer aktiviert!

Im Wesentlichen zwingt WPS Geräte dazu, ein achtstelliges numerisches PIN-System zu verwenden, das die Passphrase umgeht. Diese PIN wird immer in Gruppen von zwei 4-stelligen Codes geprüft, und das Verbindungsgerät wird informiert, ob der vierstellige Abschnitt korrekt ist. Mit anderen Worten, ein Angreifer muss nur die ersten vier Ziffern erraten und dann die zweiten vier Ziffern getrennt erraten. Dies ist ein ziemlich schneller Angriff, der über Funk stattfinden kann. Wenn ein Gerät mit WPS auf diese extrem unsichere Art nicht funktioniert, würde es die WPS-Spezifikation verletzen.

WPA2-PSK hat wahrscheinlich andere Sicherheitslücken, die wir noch nicht entdeckt haben. Warum sagen wir immer wieder, dass WPA2 der beste Weg ist, Ihr Netzwerk zu sichern? Nun, weil es immer noch so ist. Das Aktivieren von WPA2, das Deaktivieren der älteren WEP- und WPA1-Sicherheit und das Festlegen eines angemessen langen und starken WPA2-Passworts ist das Beste, was Sie tun können, um sich wirklich zu schützen.

Ja, Ihr Passwort kann wahrscheinlich mit etwas Aufwand und Rechenaufwand geknackt werden Leistung. Ihre Haustür könnte mit etwas Anstrengung und körperlicher Gewalt auch geknackt werden. Aber vorausgesetzt, Sie verwenden ein anständiges Passwort, wird Ihr WLAN-Netzwerk wahrscheinlich in Ordnung sein. Und wenn Sie an Ihrer Haustür ein halbwegs anständiges Schloss benutzen, werden Sie wahrscheinlich auch in Ordnung sein.

Kann ich eine verschluckte und fehlerträchtige SD-Karte speichern?

Wenn Ihre SD-Karte beim Anschließen an den Computer nur langsam eingehängt wird, können Sie Fehler melden oder sich anderweitig schlecht benehmen oft peitschen Sie es mit ein wenig vorsichtigem Management wieder in Form. Werfen wir einen Blick darauf, wie wir einem anderen Leser helfen können, ein wenig Leben aus seiner SD-Karte zu ziehen.

Wir haben lange gegen Registry-Cleaner und System-Tuner als nutzlose Produkte geschimpft, die Ihr Geld verschwenden, aber wie gehen Sie beim Putzen vor? nach der Deinstallation von zwielichtigen Freeware? Antwort: Sie nicht. Sie vermeiden zunächst die Installation von Unsinn auf Ihrem PC, indem Sie zunächst alles in einer virtuellen Maschine testen.