Warum Sie sich Sorgen machen sollten, wenn die Passwort-Datenbank eines Dienstes verloren geht

"Unsere Passwort-Datenbank wurde gestern gestohlen. Aber keine Sorge: Ihre Passwörter wurden verschlüsselt. "Solche Aussagen sehen wir regelmäßig online, auch gestern von Yahoo. Aber sollten wir diese Zusicherungen wirklich für bare Münze nehmen?

Die Wahrheit ist, dass die Passwort-Datenbankein Problem ist, egal wie ein Unternehmen es versucht. Aber es gibt ein paar Dinge, die Sie tun können, um sich zu isolieren, egal wie schlecht die Sicherheitspraxis eines Unternehmens ist.

Wie Passwörter gespeichert werden sollten

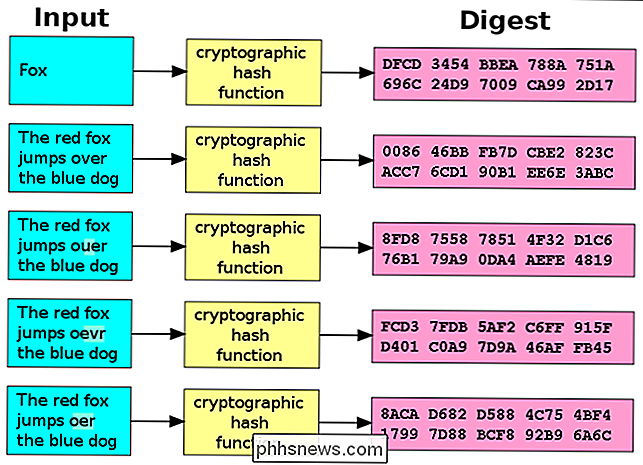

So sollten Unternehmen Passwörter in einer idealen Welt speichern: Sie erstellen ein Konto und Gib ein Passwort an. Anstatt das Passwort selbst zu speichern, generiert der Dienst einen "Hash" aus dem Passwort. Dies ist ein eindeutiger Fingerabdruck, der nicht rückgängig gemacht werden kann. Zum Beispiel kann das Passwort "password" in etwas verwandelt werden, das eher wie "4jfh75to4sud7gh93247g ..." aussieht. Wenn Sie Ihr Kennwort eingeben, um sich anzumelden, generiert der Dienst einen Hash daraus und überprüft, ob der Hashwert mit dem in der Datenbank gespeicherten Wert übereinstimmt. Zu keinem Zeitpunkt speichert der Dienst Ihr Kennwort selbst auf der Festplatte.

Um Ihr tatsächliches Kennwort zu ermitteln, muss ein Angreifer mit Zugriff auf die Datenbank die Hashwerte für allgemeine Kennwörter vorberechnen und dann prüfen, ob sie in der Datenbank vorhanden sind . Angreifer tun dies mit Nachschlagetabellen - riesige Listen von Hashes, die mit Passwörtern übereinstimmen. Die Hashes können dann mit der Datenbank verglichen werden. Zum Beispiel würde ein Angreifer den Hash für "password1" kennen und dann sehen, ob irgendwelche Konten in der Datenbank diesen Hash verwenden. Ist dies der Fall, weiß der Angreifer, dass sein Kennwort "password1" lautet.

Um dies zu verhindern, sollten Dienste ihre Hashwerte "salzen". Anstatt einen Hash aus dem Passwort selbst zu erstellen, fügen sie eine zufällige Zeichenfolge am Anfang oder Ende des Kennworts hinzu, bevor sie es hashen. Mit anderen Worten, ein Benutzer würde das Passwort "password" eingeben und der Dienst würde das sal- und hash-Passwort hinzufügen, das mehr wie "password35s2dg" aussieht. Jedes Benutzerkonto sollte sein eigenes eindeutiges Salz haben, und dies würde sicherstellen, dass jedes Benutzerkonto würde einen anderen Hash-Wert für ihr Passwort in der Datenbank haben. Selbst wenn mehrere Konten das Kennwort "password1" verwenden, haben sie aufgrund der unterschiedlichen Salzwerte unterschiedliche Hashwerte. Dies würde einen Angreifer besiegen, der Hashwerte für Kennwörter vorberechnen wollte. Anstatt Hashes zu generieren, die auf alle Benutzerkonten in der gesamten Datenbank angewendet werden, müssen sie für jeden Benutzeraccount und seine eindeutige Spalte eindeutige Hashes generieren. Dies würde viel mehr Rechenzeit und Speicher beanspruchen.

Aus diesem Grund sagen Dienste oft keine Sorge. Ein Dienst, der angemessene Sicherheitsverfahren verwendet, sollte sagen, dass er gesalzene Passwort-Hashes verwendet hat. Wenn sie nur sagen, dass die Passwörter "Hashed" sind, ist das besorgniserregender. LinkedIn hashed ihre Passwörter zum Beispiel, aber sie haben sie nicht gesalzen - so war es eine große Sache, als LinkedIn 6,5 Millionen Hash Passwörter in 2012 verloren.

Bad Password Practices

Dies ist nicht die schwierigste Sache zu implementieren , aber viele Websites schaffen es immer noch, es auf verschiedene Arten zu vermasseln:

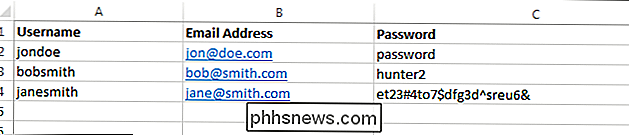

- Speichern von Passwörtern im Klartext : Statt sich mit Hashing zu beschäftigen, können einige der schlimmsten Übeltäter die Passwörter einfach im Klartext in ein Datenbank. Wenn eine solche Datenbank kompromittiert ist, sind Ihre Kennwörter offensichtlich kompromittiert. Es wäre egal, wie stark sie waren.

- Das Hacken der Passwörter, ohne sie zu Salzen : Einige Dienste können die Passwörter hashen und aufgeben, indem sie sich gegen die Verwendung von Salzen entscheiden. Solche Passwortdatenbanken wären sehr anfällig für Nachschlagetabellen. Ein Angreifer könnte die Hashwerte für viele Kennwörter generieren und dann prüfen, ob sie in der Datenbank vorhanden sind - sie könnten dies für jeden Account auf einmal tun, wenn kein Salz verwendet wird.

- Salts erneut verwenden: Einige Dienste verwenden möglicherweise ein Salz, aber sie können das gleiche Salz für jedes Benutzerkontokennwort wiederverwenden. Das ist sinnlos - wenn für jeden Benutzer das gleiche Salt verwendet wird, haben zwei Benutzer mit demselben Passwort den gleichen Hash.

- Verwendung von Short Salts : Wenn Salze von nur wenigen Stellen verwendet werden, wäre es möglich, Nachschlagetabellen zu erzeugen, die jedes mögliche Salz enthalten. Wenn beispielsweise eine einzelne Ziffer als Salz verwendet wird, kann der Angreifer leicht Hash-Listen erstellen, die alle möglichen Salze enthalten.

Unternehmen werden Ihnen nicht immer die ganze Geschichte erzählen, also selbst wenn sie sagen, dass ein Passwort gehashed wurde (oder Hashed und gesalzen), verwenden sie möglicherweise nicht die besten Praktiken. Immer auf der sicheren Seite.

Andere Bedenken

Es ist wahrscheinlich, dass der Salt-Wert auch in der Passwort-Datenbank vorhanden ist. Das ist gar nicht so schlimm - wenn ein einzelner Salt-Wert für jeden Benutzer verwendet würde, müssten die Angreifer riesige Mengen an CPU-Leistung ausgeben, um all diese Passwörter zu brechen.

In der Praxis verwenden so viele Leute offensichtliche Passwörter Es ist einfach, die Passwörter vieler Benutzerkonten zu bestimmen. Zum Beispiel, wenn ein Angreifer Ihren Hash kennt und Sie Ihr Salz kennen, können Sie leicht überprüfen, ob Sie einige der am häufigsten verwendeten Passwörter verwenden.

RELATED: Wie Angreifer tatsächlich "Konten hacken" online und Wie Sie sich selbst schützen können

Wenn ein Angreifer die Möglichkeit hat, Ihr Passwort zu knacken, können sie es mit roher Gewalt tun, solange sie den Salzwert kennen - was sie wahrscheinlich tun. Mit lokalem Offline-Zugriff auf Passwortdatenbanken können Angreifer alle gewünschten Brute-Force-Angriffe einsetzen.

Auch andere persönliche Daten werden beim Diebstahl einer Passwortdatenbank wahrscheinlich verloren gehen: Benutzernamen, E-Mail-Adressen und mehr. Im Falle des Yahoo-Lecks wurden auch Sicherheitsfragen und -antworten durchgesickert - was, wie wir alle wissen, es einfacher macht, den Zugriff auf das Konto eines anderen zu stehlen.

Hilfe, was soll ich tun?

Was auch immer ein Dienst sagt Wenn die Passwort-Datenbank gestohlen wird, ist es am besten anzunehmen, dass jeder Dienst vollständig inkompetent ist, und entsprechend zu handeln.

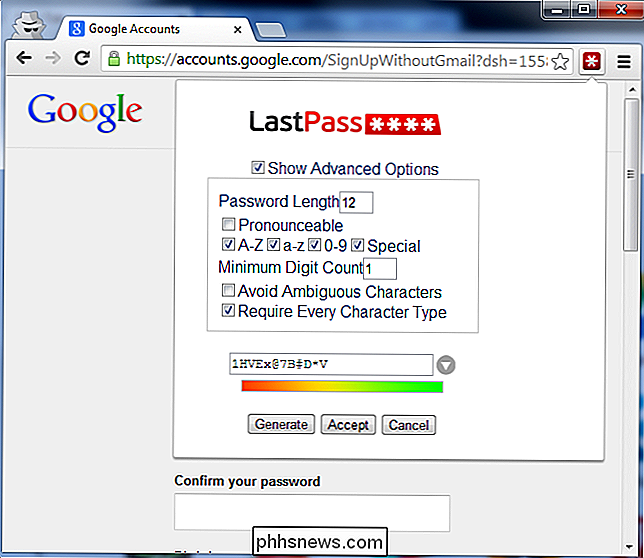

Verwende als erstes keine Passwörter auf mehreren Websites. Verwenden Sie einen Passwort-Manager, der eindeutige Kennwörter für jede Website generiert. Wenn ein Angreifer erkennt, dass Ihr Kennwort für einen Dienst "43 ^ tSd% 7uho2 # 3" lautet und Sie nur dieses Kennwort auf dieser einen bestimmten Website verwenden, haben sie nichts Nützliches gelernt. Wenn Sie überall dasselbe Passwort verwenden, können Sie auf Ihre anderen Konten zugreifen. So werden die Accounts vieler Personen "gehackt".

Wenn ein Service kompromittiert wird, vergewissern Sie sich, dass Sie das dort verwendete Passwort ändern. Sie sollten auch das Passwort auf anderen Sites ändern, wenn Sie es dort wiederverwenden - aber Sie sollten das nicht an erster Stelle tun.

Sie sollten auch eine Zwei-Faktor-Authentifizierung in Betracht ziehen, die Sie schützt, auch wenn ein Angreifer lernt Ihr Passwort.

Das Wichtigste ist, dass keine Passwörter wiederverwendet werden. Kompromittierte Passwortdatenbanken können Sie nicht verletzen, wenn Sie überall ein eindeutiges Passwort verwenden - es sei denn, sie speichern etwas anderes Wichtiges in der Datenbank, wie Ihre Kreditkartennummer.

Bildquelle: Marc Falardeau auf Flickr, Wikimedia Commons

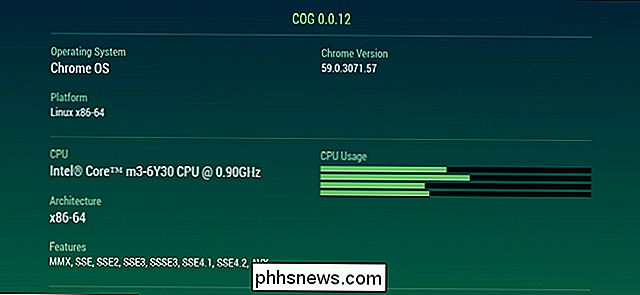

So überwachen Sie die Systemressourcen Ihres Chromebooks mit Cog

Chromebooks werden im Allgemeinen als "Casual-Use" -Maschinen betrachtet, sie werden jedoch immer leistungsstärker und vielseitiger. Und wenn sie weiter machen, wird die Belastung der Maschine natürlich größer. Wenn Sie nach einer Möglichkeit suchen, schnell und einfach zu verfolgen, was Ihr Chromebook gerade macht, suchen Sie nicht weiter als Cog.

Wie man jemanden auf Facebook unfreundlicher macht

Es ist sehr einfach für Ihren Facebook News Feed, überladen zu sein. Nach einigen Jahren, in denen du Ukulele spielende Zauberer hinzufügst, triffst du die Straße entlang und das Personal in jeder Bar, in die du regelmäßig gehst, wird von Menschen überschwemmt, die du nie wieder sehen wirst. Sie können die Leute nicht mehr verfolgen, aber wenn Sie wissen, dass Sie ihnen in Zukunft nicht begegnen werden, ist es oft einfacher, einfach alles zu tun und sich mit ihnen anzufreunden.