Was ist "Spear Phishing" und wie geht es Big Corporations vor?

Die Nachrichten sind voll von Berichten über "Spear-Phishing-Attacken" gegen Regierungen, große Konzerne und politische Aktivisten. Spear-Phishing-Attacken stellen heute die häufigste Form der Kompromittierung von Unternehmensnetzwerken dar.

Spear-Phishing ist eine neuere und gefährlichere Form des Phishing. Anstatt ein weites Netz zu werfen, in der Hoffnung, überhaupt etwas zu fangen, führt der Speerphisher eine vorsichtige Attacke durch und richtet sie auf einzelne Personen oder eine bestimmte Abteilung.

Phishing erklärt

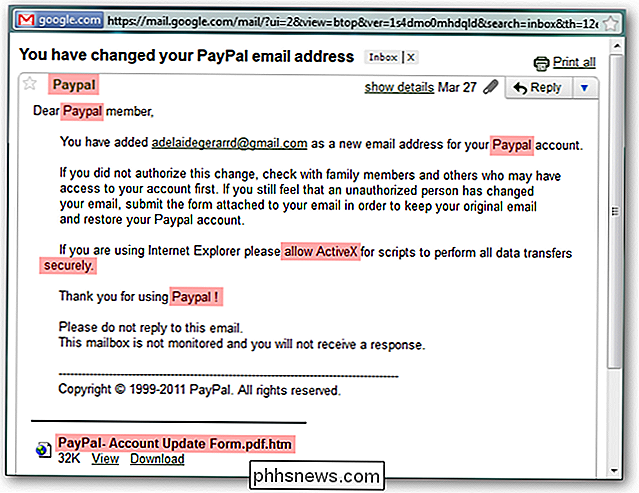

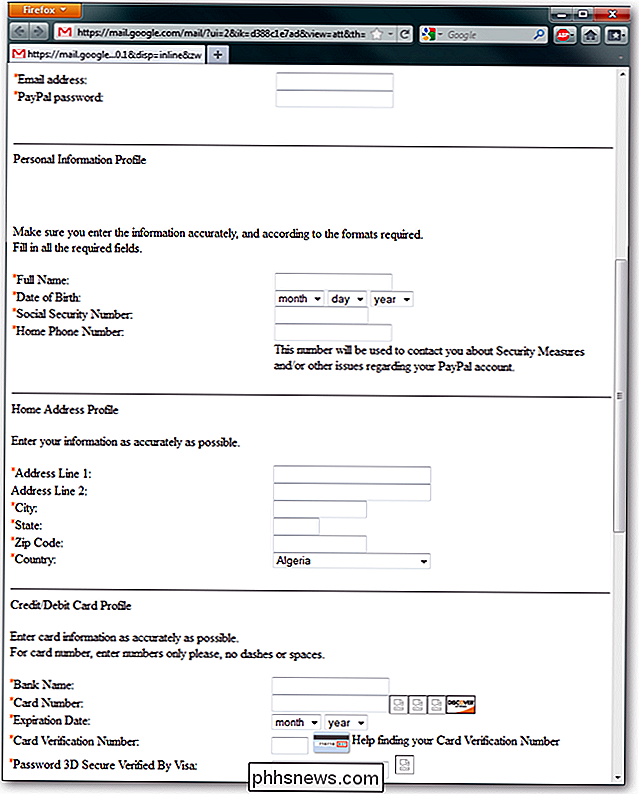

Phishing ist die Praxis, jemanden als vertrauenswürdig darzustellen um zu versuchen, Ihre Informationen zu erhalten. Beispielsweise könnte ein Phisher Spam-E-Mails versenden, in denen er vorgibt, von der Bank of America aufgefordert zu werden, auf einen Link zu klicken, eine falsche Website der Bank of America (eine Phishing-Site) aufzurufen und Ihre Bankdaten einzugeben.

Phishing nicht beschränkt sich jedoch nur auf E-Mails. Ein Phisher könnte einen Chat-Namen wie "Skype Support" bei Skype registrieren und Sie über Skype-Nachrichten kontaktieren. Er sagt, dass Ihr Konto kompromittiert wurde und Sie Ihr Passwort oder Ihre Kreditkartennummer benötigen, um Ihre Identität zu bestätigen. Dies wurde auch in Online-Spielen gemacht, wo Betrüger sich als Spieladministratoren ausgeben und Nachrichten senden, in denen nach Ihrem Passwort gefragt wird, mit dem sie Ihr Konto stehlen würden. Phishing könnte auch über das Telefon passieren. In der Vergangenheit haben Sie möglicherweise Anrufe von Microsoft erhalten, die behaupten, Sie hätten einen Virus, den Sie zum Entfernen bezahlen müssen.

Phisher haben in der Regel ein sehr breites Netz geschaltet. Eine Phishing-E-Mail der Bank of America kann an Millionen von Personen gesendet werden, auch an Personen, die keine Bank of America-Konten haben. Aus diesem Grund ist Phishing oft relativ einfach zu erkennen. Wenn Sie keine Beziehung mit der Bank of America haben und eine E-Mail erhalten, die behauptet, von ihnen zu sein, sollte es sehr klar sein, dass die E-Mail ein Betrug ist. Phisher sind davon abhängig, dass jemand, der genug Leute kontaktiert, irgendwann auf ihren Betrug hereinfällt. Das ist der gleiche Grund, warum wir immer noch Spam-E-Mails haben - jemand da draußen muss auf sie reinfallen oder sie wären nicht profitabel.

Weitere Informationen finden Sie in der Anatomie einer Phishing-E-Mail.

Wie Spear Phishing Ist anders

Wenn herkömmliches Phishing ein weites Netz in der Hoffnung ist, etwas zu fangen, ist das Spear-Phishing die gezielte Ausrichtung auf eine bestimmte Person oder Organisation und die Anpassung des Angriffs an sie selbst.

Während der meisten Phishing-E-Mails sind nicht sehr spezifisch, ein Spear-Phishing-Angriff verwendet persönliche Informationen, um den Betrug real erscheinen zu lassen. Zum Beispiel, anstatt "Sehr geehrter Herr, bitte klicken Sie auf diesen Link für fabelhafte Reichtum und Reichtum" die E-Mail kann sagen: "Hallo Bob, lesen Sie bitte diesen Business-Plan, den wir am Dienstag Treffen und lassen Sie uns wissen, was Sie denken." Die E-Mail scheint von jemandem zu stammen, den Sie kennen (möglicherweise mit einer gefälschten E-Mail-Adresse, aber möglicherweise mit einer echten E-Mail-Adresse, nachdem die Person bei einem Phishing-Angriff kompromittiert wurde), anstatt von jemandem, den Sie nicht kennen. Die Anfrage wird sorgfältiger erstellt und sieht so aus, als könnte sie legitim sein. Die E-Mail könnte sich auf jemanden beziehen, den du kennst, einen von dir getätigten Kauf oder eine andere persönliche Information.

Spear-Phishing-Angriffe auf hochwertige Ziele können mit einem Zero-Day-Exploit für maximalen Schaden kombiniert werden. Zum Beispiel könnte ein Betrüger eine Einzelperson bei einem bestimmten Unternehmen per E-Mail informieren: "Hallo Bob, würdest du bitte einen Blick auf diesen Geschäftsbericht werfen? Jane sagte, du würdest uns ein Feedback geben. "Mit einer seriös aussehenden E-Mail-Adresse. Der Link könnte auf eine Webseite mit eingebettetem Java oder Flash-Inhalt gehen, die den Zero-Day nutzt, um den Computer zu kompromittieren. (Java ist besonders gefährlich, da die meisten Leute veraltete und verwundbare Java-Plugins installiert haben.) Sobald der Computer kompromittiert ist, kann der Angreifer auf sein Firmennetzwerk zugreifen oder seine E-Mail-Adresse verwenden, um gezielte Spear-Phishing-Angriffe gegen andere Personen im Internet zu starten Organisation.

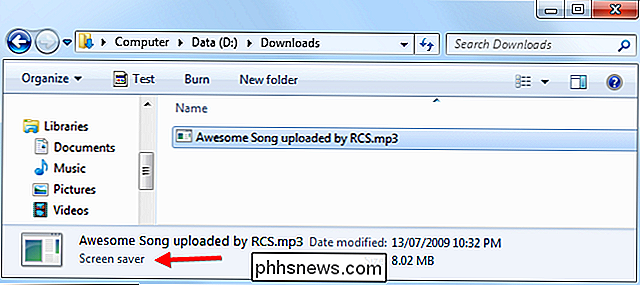

Ein Betrüger könnte auch eine gefährliche Datei anhängen, die so getarnt ist, dass sie wie eine harmlose Datei aussieht. Beispielsweise kann eine Spear-Phishing-E-Mail eine PDF-Datei enthalten, die eigentlich eine .exe-Datei ist.

Wer sich wirklich Sorgen machen muss

Spear-Phishing-Angriffe werden gegen große Unternehmen und Regierungen eingesetzt, um auf ihre internen Netzwerke zuzugreifen. Wir wissen nicht über jede Firma oder Regierung Bescheid, die durch erfolgreiche Spear-Phishing-Attacken kompromittiert wurde. Organisationen geben oft nicht die genaue Art des Angriffs bekannt, der sie gefährdet hat. Sie geben gar nicht zu, dass sie überhaupt gehackt wurden.

Eine schnelle Suche zeigt, dass Organisationen wie das Weiße Haus, Facebook, Apple, das US-Verteidigungsministerium, die New York Times, das Wall Street Journal, und Twitter wurden wahrscheinlich alle durch Spear-Phishing-Attacken kompromittiert. Das sind nur einige der Organisationen, von denen wir wissen, dass sie kompromittiert wurden - das Ausmaß des Problems ist wahrscheinlich viel größer.

Wenn ein Angreifer wirklich ein hochwertiges Ziel angreifen will, ein Spear-Phishing-Angriff - vielleicht kombiniert mit einem Ein neuer Zero-Day-Exploit, der auf dem Schwarzmarkt gekauft wurde, ist oft ein sehr effektiver Weg. Spear-Phishing-Attacken werden oft als Ursache für das Überschreiten eines hochwertigen Ziels genannt.

Schutz vor Spear-Phishing

Als Individuum ist es weniger wahrscheinlich, dass Sie das Ziel eines so anspruchsvollen Angriffs sind als Regierungen und massive Unternehmen sind. Angreifer können jedoch versuchen, Spear-Phishing-Taktiken gegen Sie anzuwenden, indem sie persönliche Informationen in Phishing-E-Mails integrieren. Es ist wichtig zu erkennen, dass Phishing-Angriffe immer raffinierter werden.

Wenn es um Phishing geht, sollten Sie wachsam sein. Halten Sie Ihre Software auf dem neuesten Stand, damit Sie besser vor Kompromittierungen geschützt sind, wenn Sie auf Links in E-Mails klicken. Seien Sie besonders vorsichtig beim Öffnen von Dateien, die an E-Mails angehängt sind. Hüten Sie sich vor ungewöhnlichen Anfragen nach persönlichen Informationen, selbst wenn diese scheinen, als könnten sie legitim sein. Verwenden Sie keine Passwörter auf anderen Websites, nur für den Fall, dass Ihr Passwort nicht mehr existiert.

Phishing-Angriffe versuchen oft, Dinge zu tun, die legitime Unternehmen niemals tun würden. Ihre Bank wird Sie niemals per E-Mail benachrichtigen und nach Ihrem Passwort fragen. Ein Unternehmen, bei dem Sie Waren gekauft haben, wird Sie niemals per E-Mail benachrichtigen und Ihre Kreditkartennummer anfordern. Sie erhalten dann niemals eine Sofortnachricht von einer legitimen Organisation, in der Sie nach Ihrem Passwort gefragt werden oder andere sensible Informationen. Klicken Sie nicht auf Links in E-Mails und geben Sie vertrauliche persönliche Informationen weiter, egal wie überzeugend die Phishing-E-Mail und Phishing-Seite ist.

Spear-Phishing ist wie jede Form von Phishing eine Form von Social-Engineering-Angriffen, die besonders schwierig ist verteidigen gegen. Alles was es braucht, ist eine Person, die einen Fehler macht und die Angreifer haben in Ihrem Netzwerk einen Fußsprung aufgebaut.

Bildquelle: Florida Fish and Wildlife on Flickr

So stellen Sie sicher, dass iPhone-Alarme Sie aufwecken

Die Alarm-App auf dem iPhone und iPad lässt keinen großen Spielraum zu, wenn es lauter wird. Es gibt jedoch einige Möglichkeiten, dass Sie besser sicherstellen können, dass Sie Ihren Wecker nicht durchschlafen. Es ist unbestreitbar, dass der traditionelle Wecker auf unseren Mobiltelefonen in den Hintergrund getreten ist.

Kurzer Tipp: Platzieren Sie Ihr iPhone mit dem Gesicht nach unten, um die Akkulaufzeit zu sparen

IOS 9 brachte eine nützliche neue Funktion, die Sie vielleicht noch nicht bemerkt haben. Bekannt als "Facedown Detection", kann Ihr iPhone erkennen, wenn es verdeckt platziert wird und schaltet den Bildschirm nicht ein, wenn Benachrichtigungen ankommen. Dies kann viel Batterieleistung sparen, wenn Sie regelmäßig Benachrichtigungen erhalten.