Was ist Verschlüsselung und wie funktioniert sie?

Die Verschlüsselung hat eine lange Geschichte, als die alten Griechen und Römer geheime Nachrichten verschickten, indem sie nur entzifferbare Buchstaben durch einen geheimen Schlüssel ersetzten. Begleiten Sie uns für eine kurze Geschichtsstunde und erfahren Sie mehr über die Funktionsweise der Verschlüsselung.

In der heutigen Ausgabe von HTG Explains geben wir Ihnen eine kurze Geschichte der Verschlüsselung, wie es funktioniert, und einige Beispiele für verschiedene Arten der Verschlüsselung sicher, dass Sie auch die vorherige Ausgabe, wo wir erklärt, warum so viele Geeks Internet Explorer hassen.

Bild von xkcd , offensichtlich.

Die frühen Tage der Verschlüsselung

Die alten Griechen verwendet ein Tool namens Scytale, das ihnen hilft, ihre Nachrichten schneller zu verschlüsseln, indem sie eine Transpositions-Chiffre verwenden - sie wickeln einfach den Pergamentstreifen um den Zylinder, schreiben die Nachricht aus und machen dann keinen Sinn, wenn sie nicht abgewickelt werden.

Diese Verschlüsselungsmethode könnte natürlich ziemlich leicht kaputt gehen, aber es ist eines der ersten Beispiele für Verschlüsselung, die tatsächlich in der realen Welt verwendet wird.

Julius Caesar verwendete während seiner Zeit eine ähnliche Methode, indem er jeden Buchstaben des Alphabets nach rechts oder links verschoben hat links von einer Reihe von Positionen - eine Verschlüsselungstechnik bekannt als Caesars Chiffre. Mit der folgenden Beispielchiffre schreiben Sie beispielsweise "GEEK" als "JHHN".

Plain: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Chiffre: DEFGHIJKLMNOPQRSTUVWXYZABCDa nur der beabsichtigte Empfänger der Nachricht die Chiffre kannte, wäre es schwierig für die nächste Person, die Nachricht zu entschlüsseln, die als Kauderwelsch erscheinen würde, aber die Person, die die Chiffre hatte, konnte sie leicht entschlüsseln und lesen.

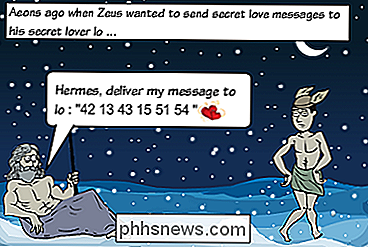

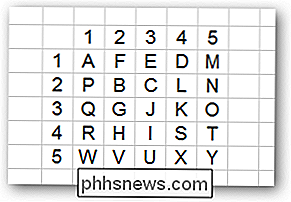

Andere einfache Verschlüsselung Chiffren wie das Polybius Quadrat verwendet eine polyalphabetische Chiffre, die jeden Buchstaben mit auflistete die entsprechenden numerischen Positionen oben und seitlich, um zu bestimmen, wo sich die Position des Buchstabens befand.

Wenn Sie eine Tabelle wie die obige verwenden, schreiben Sie den Buchstaben "G" als "23" oder "GEEK" als "23 31 31 43 ".

Enigma Machine

Während des Zweiten Weltkriegs benutzten die Deutschen die Enigma - Maschine, um verschlüsselte Übertragungen hin und her zu geben, was Jahre dauerte, bis die Polen die Nachrichten knacken konnten und die Lösung für die Alliierte Streitkräfte, die Instrum war zu ihrem Sieg.

Die Geschichte der modernen Verschlüsselung

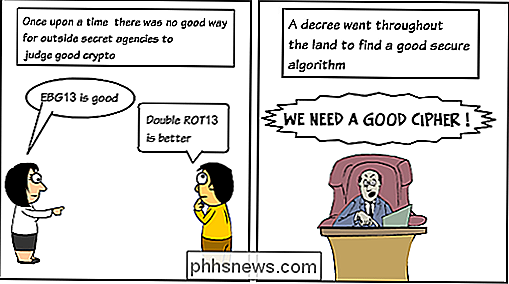

Machen wir uns nichts vor: Moderne Verschlüsselungstechniken können ein extrem langweiliges Thema sein, und statt sie nur mit Worten zu erklären, haben wir einen Comicstrip zusammengestellt, der darüber spricht die Geschichte der Verschlüsselung, inspiriert von Jeff Mosers Strichmännchen-Guide zu AES. Hinweis: Natürlich können wir in einem Comic nicht alles über die Geschichte der Verschlüsselung vermitteln.

Damals hatten die Menschen keine gute Verschlüsselungsmethode sichern ihre elektronische Kommunikation.

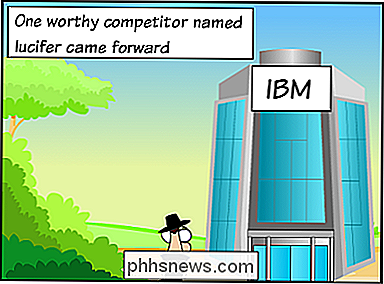

Luzifer wurde der Name für einige der frühesten zivilen Blockchiffren, entwickelt von Horst Feistel und seinen Kollegen bei IBM.

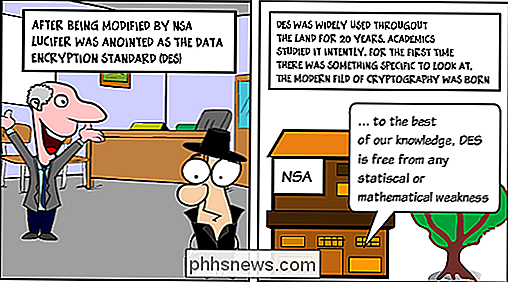

Der Data Encryption Standard (DES) ist eine Blockchiffre (eine Form von Shared Secret Encryption), das 1976 vom National Bureau of Standards als offizieller Federal Information Processing Standard (FIPS) für die USA ausgewählt wurde und später international breite Anwendung fand.

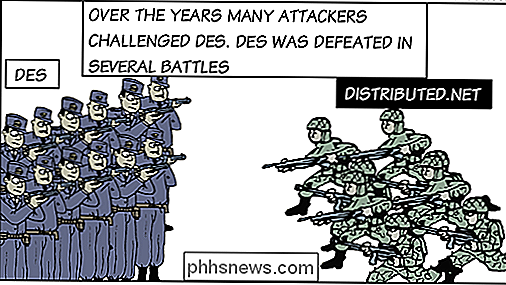

Bedenken hinsichtlich Sicherheit und relativ langsamer Betrieb von DES in Software - motivierten Forschern, um eine Vielzahl alternativer Blockchiffre - Designs vorzuschlagen, die in den späten 1980er und frühen 1990er Jahren auftraten: Beispiele sind RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 und FEAL

The Der Rijndael-Verschlüsselungsalgorithmus wurde von der US-Regierung als Standard-Verschlüsselung mit symmetrischen Schlüsseln oder Advanced Encryption Standard (AES) übernommen. AES wurde am 26. November 2001 vom National Institute of Standards and Technology (NIST) als US FIPS PUB 197 (FIPS 197) nach einem fünfjährigen Standardisierungsprozess angekündigt, in dem fünfzehn konkurrierende Designs vorgestellt und bewertet wurden, bevor Rijndael als das am meisten ausgewählt wurde geeigneter Verschlüsselungsalgorithmus

Verschlüsselungsalgorithmus Leistung

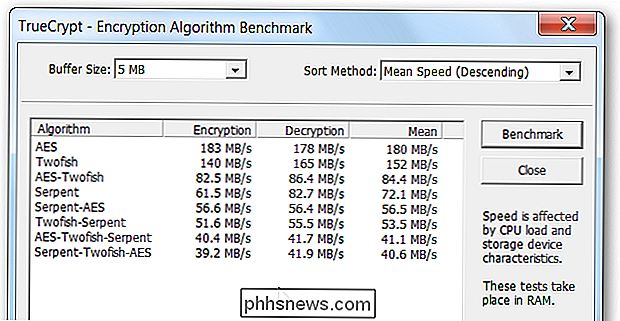

Es gibt viele Verschlüsselungsalgorithmen, die alle für verschiedene Zwecke geeignet sind - die zwei Hauptmerkmale, die einen Verschlüsselungsalgorithmus identifizieren und voneinander unterscheiden, sind seine Fähigkeit, die geschützten Daten vor Angriffen zu schützen und seine Geschwindigkeit und Effizienz dabei.

Als gutes Beispiel für den Geschwindigkeitsunterschied zwischen verschiedenen Verschlüsselungstypen können Sie das in TrueCrypt Volume Creation Wizard integrierte Benchmarking-Tool verwenden. Wie Sie sehen, ist AES bei weitem die schnellste Art der starken Verschlüsselung.

Beide sind langsamer und schnellere Verschlüsselungsmethoden, und sie sind alle für verschiedene Zwecke geeignet. Wenn Sie nur ein einziges Mal versuchen, ein kleines Stück Daten zu entschlüsseln, können Sie es sich leisten, die stärkste Verschlüsselung zu verwenden oder sie sogar zweimal mit verschiedenen Verschlüsselungsarten zu verschlüsseln. Wenn Sie Geschwindigkeit benötigen, würden Sie wahrscheinlich mit AES gehen wollen.

Für mehr Benchmarking verschiedener Arten von Verschlüsselung, sehen Sie sich einen Bericht von der Washington University of St. Louis an, wo sie eine Menge Tests auf verschiedenen Routinen durchgeführt haben, und erklärt alles in einem sehr geeky Write-up.

Arten der modernen Verschlüsselung

All die ausgefallenen Verschlüsselungsalgorithmus, über die wir schon gesprochen haben, werden meist für zwei verschiedene Arten der Verschlüsselung verwendet:

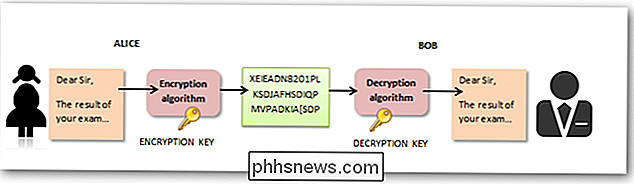

- Symmetrische Schlüsselalgorithmen Verwenden Sie verwandte oder identische Verschlüsselungsschlüssel für die Ver- und Entschlüsselung.

- Asymmetrische Schlüsselalgorithmen verwenden verschiedene Schlüssel für die Verschlüsselung und Entschlüsselung - dies wird normalerweise als Public-Key-Kryptographie bezeichnet.

Symmetrische Schlüsselverschlüsselung

Um dieses Konzept zu erklären, verwenden wir die in Wikipedia beschriebene Post-Metapher, um zu verstehen, wie symmetrische Schlüsselalgorithmen funktionieren.

Alice steckt ihre geheime Nachricht in eine Box und verriegelt die Box mit einem Vorhängeschloss, an dem sie einen Schlüssel hat . Sie sendet die Box dann per Post an Bob. Wenn Bob die Box erhält, benutzt er eine identische Kopie von Alices Schlüssel (die er vorher irgendwie erhalten hat, vielleicht durch ein persönliches Treffen), um die Box zu öffnen und die Nachricht zu lesen. Bob kann dann das gleiche Vorhängeschloss verwenden, um seine geheime Antwort zu senden.

Symmetrische Schlüsselalgorithmen können in Stromchiffren und Blockchiffren unterteilt werden - Stromchiffren verschlüsseln die Bits der Nachricht nacheinander und Blockchiffren nehmen eine Anzahl von Bits, oft in Blöcken von jeweils 64 Bits, und verschlüsseln sie als eine einzige Einheit. Es gibt viele verschiedene Algorithmen, aus denen Sie wählen können - die populäreren und angesehenen symmetrischen Algorithmen sind Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES und IDEA.

Asymmetrische Verschlüsselung

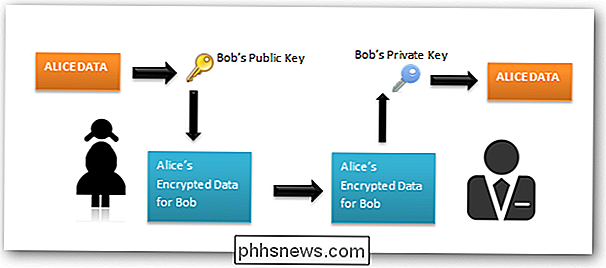

ein asymmetrisches Schlüsselsystem, Bob und Alice haben separate Vorhängeschlösser, anstelle des einzelnen Vorhängeschlosses mit mehreren Schlüsseln aus dem symmetrischen Beispiel. Anmerkung: Dies ist natürlich ein stark vereinfachtes Beispiel dafür, wie es wirklich funktioniert, was viel mehr ist kompliziert, aber Sie werden die allgemeine Idee bekommen.

Zuerst bittet Alice Bob, sein offenes Vorhängeschloß mit normaler Post an sie zu senden, wobei er seinen Schlüssel für sich behält. Wenn Alice es empfängt, sperrt es eine Box mit ihrer Nachricht und sendet die gesperrte Box an Bob. Bob kann dann die Box mit seinem Schlüssel aufschließen und die Nachricht von Alice lesen. Um zu antworten, muss Bob in ähnlicher Weise Alice 'offenes Vorhängeschloss öffnen, um die Box zu sperren, bevor er sie zurückschickt.

Der entscheidende Vorteil in einem asymmetrischen Schlüsselsystem ist, dass Bob und Alice niemals eine Kopie ihrer Schlüssel senden müssen. Dies verhindert, dass eine dritte Partei (möglicherweise in dem Beispiel ein korrupter Postangestellter) einen Schlüssel während der Übertragung kopiert, wodurch diese dritte Partei alle zukünftigen Nachrichten, die zwischen Alice und Bob gesendet werden, ausspioniert. Wenn Bob unvorsichtig wäre und jemand anderen die Taste kopieren würde, wären Alice 'Nachrichten an Bob kompromittiert, aber Alice' Nachrichten an andere würden geheim bleiben, da die anderen Leute verschiedene Vorhängeschlösser für sie bereitstellen würden Alice zu verwenden.

Asymmetrische Verschlüsselung verwendet verschiedene Schlüssel für Verschlüsselung und Entschlüsselung. Der Nachrichtenempfänger erstellt einen privaten Schlüssel und einen öffentlichen Schlüssel. Der öffentliche Schlüssel wird unter den Nachrichtensendern verteilt, und sie verwenden den öffentlichen Schlüssel zum Verschlüsseln der Nachricht. Der Empfänger verwendet seinen privaten Schlüssel für alle verschlüsselten Nachrichten, die mit dem öffentlichen Schlüssel des Empfängers verschlüsselt wurden.

Es gibt einen großen Vorteil bei der Verschlüsselung im Vergleich zur symmetrischen Verschlüsselung. Wir müssen nie etwas geheim (wie unseren Verschlüsselungsschlüssel oder Passwort) über einen unsicheren Kanal senden. Dein öffentlicher Schlüssel geht in die Welt - es ist kein Geheimnis und muss es auch nicht sein. Ihr privater Schlüssel kann auf Ihrem PC, wo Sie ihn erstellt haben, gemütlich und gemütlich bleiben - er muss niemals irgendwo per E-Mail verschickt oder von Angreifern gelesen werden.

Wie die Verschlüsselung die Kommunikation im Web sichert

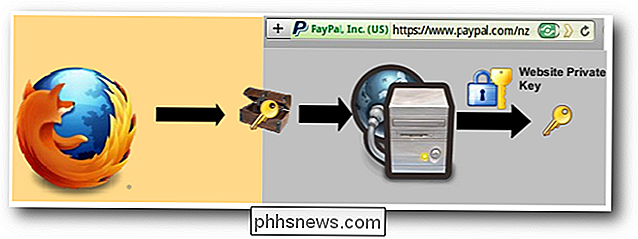

Seit vielen Jahren sichert das SSL-Protokoll (Secure Sockets Layer) Webtransaktionen mit einer Verschlüsselung zwischen Ihrem Webbrowser und einem Webserver ab und schützt Sie vor allen Personen, die möglicherweise im Netzwerk herumschnüffeln die Mitte.

SSL selbst ist konzeptionell recht einfach. Es beginnt, wenn der Browser eine sichere Seite anfordert (normalerweise //)

Der Webserver sendet seinen öffentlichen Schlüssel mit seinem Zertifikat.

Der Browser prüft, ob das Zertifikat von einer vertrauenswürdigen Seite (normalerweise ein vertrauenswürdiger Root) ausgestellt wurde CA), dass das Zertifikat noch gültig ist und das Zertifikat sich auf den kontaktierten Standort bezieht.

Der Browser verwendet dann den öffentlichen Schlüssel, um einen zufälligen symmetrischen Verschlüsselungsschlüssel zu verschlüsseln und mit der verschlüsselten URL an den Server zu senden sowie andere verschlüsselte http-Daten.

Der Webserver entschlüsselt den symmetrischen Verschlüsselungsschlüssel mit seinem privaten Schlüssel und verwendet den symmetrischen Schlüssel des Browsers zum Entschlüsseln seiner URL- und http-Daten.

Der Webserver sendet das angeforderte HTML-Dokument und http zurück Daten, die mit dem symmetrischen Schlüssel des Browsers verschlüsselt wurden. Der Browser entschlüsselt das HTTP-Daten- und HTML-Dokument mit dem symmetrischen Schlüssel und zeigt die Informationen an.

Und jetzt können Sie das eBay-Produkt, das Sie wirklich nicht brauchen, sicher kaufen.

Haben Sie etwas gelernt?

Wenn Sie So weit ist es gemacht, wir sind am Ende unserer langen Reise zum Verständnis der Verschlüsselung und ein bisschen wie es funktioniert - angefangen bei den ersten Tagen der Verschlüsselung mit den Griechen und Römern, dem Aufstieg von Luzifer und schließlich, wie SSL verwendet asymmetrische und symmetrische Verschlüsselung, um Ihnen zu helfen, dieses flauschige rosa Häschen bei eBay zu kaufen.

Wir sind große Fans der Verschlüsselung hier bei How-To Geek, und wir haben eine Menge verschiedener Möglichkeiten behandelt, wie:

- Erste Schritte mit TrueCrypt (zum Sichern Ihrer Daten)

- Automatische Firefox-Website-Verschlüsselung hinzufügen

- BitLocker To Go verschlüsselt tragbare Flash-Laufwerke in Windows 7

- So sichern Sie Ihren Linux-PC durch Verschlüsseln der Festplatte

- Hinzufügen Optionen zum Verschlüsseln / Entschlüsseln in Windows 7 / Vista Rechtsklick-Menü

- Erste Schritte mit TrueCrypt Drive Encryp unter Mac OS X

Verschlüsselung ist natürlich viel zu kompliziert, um wirklich alles zu erklären. Haben wir etwas Wichtiges vermisst? Fühlen Sie sich frei, in den Kommentaren etwas über Ihre Mitleser zu erfahren.

Anfängerhandbuch für die Windows-Eingabeaufforderung

Früher musste ich einen Client-Computer in den abgesicherten Modus starten und einen Virus über die Eingabeaufforderung löschen, denn wenn Windows geladen würde, würde die Datei gesperrt und somit nicht mehr löschbar sein! Es gibt einige andere Gründe, warum Sie die Eingabeaufforderung in Ihrem Leben verwenden müssen (obwohl selten), also ist es gut zu wissen, wie man sich durch die Gegend bewegt!Wenn Si

Warum können Chrome PDF-Dateien Ihrem Computer schaden?

Chrome warnt Sie häufig "Dieser Dateityp kann Ihrem Computer schaden", wenn Sie versuchen, etwas herunterzuladen, auch wenn es sich um eine PDF-Datei handelt . Aber wie kann eine PDF-Datei so gefährlich sein - ist keine PDF nur ein Dokument mit Text und Bildern? PDF-Reader wie Adobe Reader waren im Laufe der Jahre eine Quelle vieler Sicherheitslücken.