Was sind Denial-of-Service- und DDoS-Attacken?

DoS- (Denial of Service) und DDoS-Angriffe (Distributed Denial of Service) werden immer häufiger und potenter. Denial-of-Service-Angriffe gibt es in vielen Formen, aber sie haben einen gemeinsamen Zweck: Sie verhindern, dass Benutzer auf eine Ressource zugreifen, ganz gleich, ob es sich um eine Webseite, E-Mail, das Telefonnetzwerk oder etwas anderes handelt. Werfen wir einen Blick auf die häufigsten Arten von Angriffen auf Web-Ziele und darauf, wie DoS zu DDoS werden kann.

Die häufigsten Arten von Denial-of-Service (DoS) -Angriffen

Im Kern wird üblicherweise ein Denial-of-Service-Angriff ausgeführt durch Überfluten eines Servers - etwa des Servers einer Website - so sehr, dass er legitimen Benutzern keine Dienste zur Verfügung stellen kann. Es gibt einige Möglichkeiten, wie dies durchgeführt werden kann, am häufigsten TCP-Flooding-Angriffe und DNS-Amplifikationsangriffe.

TCP-Flooding-Angriffe

VERBINDUNG: Was ist der Unterschied zwischen TCP und UDP?

Fast alle Web (HTTP / HTTPS) Datenverkehr wird mithilfe des TCP (Transmission Control Protocol) durchgeführt. TCP hat mehr Overhead als das alternative User Datagram Protocol (UDP), ist aber auf Zuverlässigkeit ausgelegt. Zwei über TCP miteinander verbundene Computer bestätigen den Empfang jedes Pakets. Wenn keine Bestätigung erfolgt, muss das Paket erneut gesendet werden.

Was passiert, wenn ein Computer die Verbindung trennt? Möglicherweise verliert ein Benutzer die Stromversorgung, sein Internetdienstanbieter hat einen Fehler oder die von ihm verwendete Anwendung wird beendet, ohne den anderen Computer zu informieren. Der andere Client muss aufhören, dasselbe Paket erneut zu senden, oder es verschwendet Ressourcen. Um eine nicht endende Übertragung zu verhindern, wird eine Zeitlimitdauer spezifiziert und / oder ein Limit gesetzt, wie oft ein Paket erneut gesendet werden kann, bevor die Verbindung vollständig abgebrochen wird.

TCP wurde entwickelt, um eine zuverlässige Kommunikation zwischen Militärbasen in das Ereignis einer Katastrophe, aber gerade dieses Design macht es anfällig für Denial-of-Service-Angriffe. Als TCP erstellt wurde, stellte niemand fest, dass es von mehr als einer Milliarde Client-Geräten verwendet werden würde. Der Schutz vor modernen Denial-of-Service-Angriffen war nur ein Teil des Designprozesses.

Der häufigste Denial-of-Service-Angriff gegen Webserver wird durch Spamming von SYN-Paketen (Synchronisierungen) ausgeführt. Das Senden eines SYN-Pakets ist der erste Schritt zum Initiieren einer TCP-Verbindung. Nach dem Empfang des SYN-Pakets antwortet der Server mit einem SYN-ACK-Paket (Synchronisierungsbestätigung). Abschließend sendet der Client ein ACK (Acknowledgement) -Paket und schließt die Verbindung ab.

Wenn der Client jedoch nicht innerhalb einer festgelegten Zeit auf das SYN-ACK-Paket antwortet, sendet der Server das Paket erneut und wartet auf eine Antwort . Es wird diesen Vorgang immer wieder wiederholen, was Speicher- und Prozessorzeit auf dem Server verschwenden kann. Wenn genug getan wird, kann es so viel Speicher und Prozessorzeit verschwenden, dass legitime Benutzer ihre Sitzungen gekürzt bekommen oder neue Sitzungen nicht starten können. Darüber hinaus kann die erhöhte Bandbreitennutzung von allen Paketen Netzwerke sättigen, was dazu führt, dass sie nicht den Verkehr transportieren können, den sie eigentlich wollen.

DNS Amplification Attacks

VERWANDT: Was ist DNS und sollte ich einen anderen DNS Server benutzen ?

Denial-of-Service-Angriffe können auch auf DNS-Server zielen: auf die Server, die Domainnamen (wie phhsnews.com) in IP-Adressen (12.345.678.900) übersetzen, mit denen Computer kommunizieren. Wenn Sie in Ihrem Browser phhsnews.com eingeben, wird es an einen DNS-Server gesendet. Der DNS-Server leitet Sie dann auf die tatsächliche Website. Geschwindigkeit und niedrige Latenz sind Hauptprobleme für DNS, daher arbeitet das Protokoll über UDP statt TCP. DNS ist ein kritischer Teil der Infrastruktur des Internets, und die Bandbreite, die von DNS-Anfragen verbraucht wird, ist im Allgemeinen minimal.

Jedoch wuchs DNS langsam, wobei neue Funktionen nach und nach hinzugefügt wurden. Dies führte zu einem Problem: DNS hatte eine Paketgröße von 512 Bytes, was für all diese neuen Funktionen nicht ausreichte. So veröffentlichte das IEEE 1999> die Spezifikation für Erweiterungsmechanismen für DNS (EDNS), die die Obergrenze auf 4096 Bytes erhöhte, wodurch mehr Informationen in jeder Anfrage enthalten sein konnten.

Diese Änderung machte DNS jedoch anfällig für "Verstärkungsattacken". Ein Angreifer kann speziell gestaltete Anforderungen an DNS-Server senden, um große Mengen an Informationen anzufordern und um deren Übermittlung an die IP-Adresse des Ziels zu bitten. Eine "Verstärkung" wird erzeugt, weil die Antwort des Servers viel größer ist als die Anfrage, die ihn generiert, und der DNS-Server sendet seine Antwort an die gefälschte IP.

Viele DNS-Server sind nicht dafür konfiguriert, fehlerhafte Anfragen zu erkennen oder zu löschen Angreifer senden wiederholt gefälschte Anfragen, das Opfer wird von riesigen EDNS-Paketen überflutet, die das Netzwerk verstopfen. Da so viele Daten nicht verarbeitet werden können, geht ihr legitimer Datenverkehr verloren.

Was ist ein DDoS-Angriff (Distributed Denial of Service)?

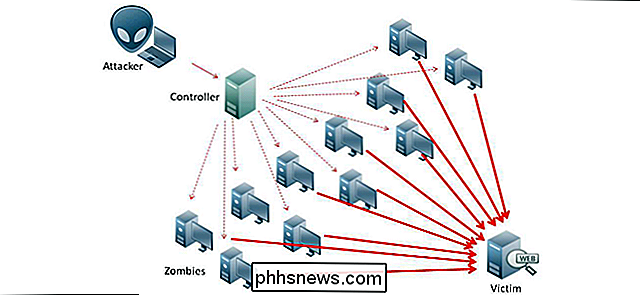

Ein Distributed-Denial-of-Service-Angriff hat mehrere (manchmal unwissende) Angreifer. Websites und Anwendungen sind so konzipiert, dass sie viele gleichzeitige Verbindungen bewältigen können - schließlich wären Websites nicht sehr nützlich, wenn jeweils nur eine Person sie besuchen könnte. Riesige Dienste wie Google, Facebook oder Amazon sind dafür ausgelegt, Millionen oder Dutzende von Millionen gleichzeitiger Benutzer zu verwalten. Aus diesem Grund ist es für einen einzelnen Angreifer nicht möglich, sie mit einem Denial-of-Service-Angriff zu Fall zu bringen. Aber viele Angreifer könnten das.

VERWANDTE: Was ist ein Botnet?

Am häufigsten werden Angreifer über ein Botnet rekrutiert. In einem Botnet infizieren Hacker alle Arten von internetfähigen Geräten mit Malware. Diese Geräte können Computer, Telefone oder sogar andere Geräte in Ihrem Haus sein, wie DVRs und Überwachungskameras. Sobald sie infiziert sind, können sie diese Geräte (sogenannte Zombies) benutzen, um periodisch einen Befehls- und Kontrollserver zu kontaktieren, um nach Anweisungen zu fragen. Diese Befehle reichen von der Kryptowährung bis hin zur Teilnahme an DDoS-Angriffen. Auf diese Weise brauchen sie nicht eine Tonne von Hackern, um sich zusammenzuschließen - sie können die unsicheren Geräte von normalen Heimarbeitern benutzen, um ihre schmutzige Arbeit zu verrichten.

Andere DDoS-Angriffe können freiwillig durchgeführt werden, üblicherweise aus politisch motivierten Gründen . Clients wie Low Orbit Ion Cannon machen DoS-Angriffe einfach und sind einfach zu verteilen. Denken Sie daran, dass es in den meisten Ländern illegal ist, (absichtlich) an einem DDoS-Angriff teilzunehmen.

Schließlich können einige DDoS-Angriffe unbeabsichtigt sein. Ursprünglich als Slashdot-Effekt bezeichnet und als "Umarmung des Todes" verallgemeinert, können riesige Mengen legitimen Datenverkehrs eine Website lahmlegen. Wahrscheinlich haben Sie das schon einmal gesehen - eine beliebte Site führt zu einem kleinen Blog und ein großer Zustrom von Nutzern bringt die Seite versehentlich zum Absturz. Technisch gesehen wird dies immer noch als DDoS klassifiziert, auch wenn es nicht beabsichtigt oder böswillig ist.

Wie kann ich mich vor Denial-of-Service-Attacken schützen?

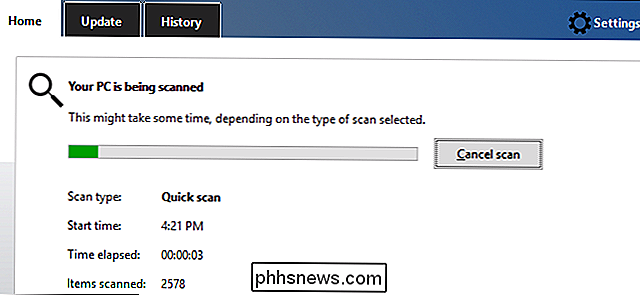

Typische Benutzer müssen sich keine Sorgen darüber machen, dass sie das Ziel von Denial-of-Service sind Dienstangriffe. Mit Ausnahme von Streamern und Pro-Gamern ist es sehr selten, dass ein DoS auf eine Person gerichtet ist. Trotzdem sollten Sie Ihr Möglichstes tun, um alle Ihre Geräte vor Malware zu schützen, die Sie zu einem Botnet machen könnte.

Wenn Sie jedoch Administrator eines Webservers sind, gibt es eine Fülle von Informationen darüber wie Sie Ihre Dienste gegen DoS-Angriffe absichern. Serverkonfiguration und Appliances können einige Angriffe abmildern. Andere können verhindert werden, indem sichergestellt wird, dass nicht authentifizierte Benutzer keine Vorgänge ausführen können, für die erhebliche Serverressourcen erforderlich sind. Leider hängt der Erfolg einer DoS-Attacke am häufigsten davon ab, wer die größere Pipe hat. Dienste wie Cloudflare und Incapsula bieten zwar Schutz vor Websites, können aber teuer sein.

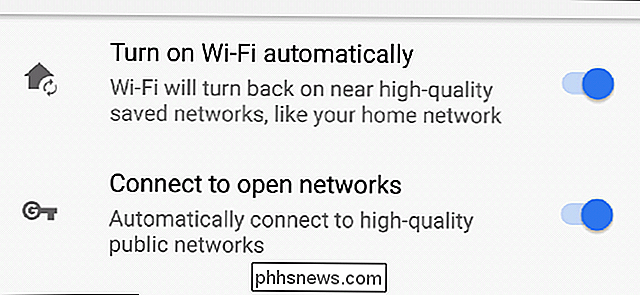

Sie deaktivieren Wi-Fi auf Ihrem Android-Smartphone, um die Akkulaufzeit zu verbessern. Aber wie oft haben Sie vergessen, es erneut zu aktivieren, sodass Sie letztendlich Ihre mobilen Daten auffressen, wenn Sie auf Wi-Fi zugreifen konnten? Mit Oreo gibt es diese Angst nicht mehr. VERBINDUNG: Verwendung des Wi-Fi-Assistenten von Android zur sicheren Verbindung mit öffentlichen Wi-Fi-Netzwerken (und Speichern von Daten) Oreo bringt eine Tonne kleinerer Verbesserungen mit Android und die Fähigkeit, WI-Fi je nach Standort intelligent zu aktivieren, ist einer von ihnen.

So erhalten Sie den Xbox One S-Controller ordnungsgemäß mit Android

Jahre nach dem Smartphone-Boom gibt es Hunderte von verschiedenen Bluetooth-Controllern für Android. Die meisten von ihnen funktionieren einfach out of the box, aber es gibt Ausnahmen, wie Microsoft neue Bluetooth-ausgestattete Xbox One S-Controller. Der Controller verbindet gut, aber aufgrund der Microsoft-Firmware sind die Tasten alle verschlüsselt und Sie können ' t einfach spielen Standard-Spiele.