So überprüfen Sie die Prüfsumme eines Linux-ISO-Servers und bestätigen, dass es nicht mit

Im vergangenen Monat wurde die Website von Linux Mint gehackt und eine modifizierte ISO-Datei mit einer Hintertür zum Download bereitgestellt . Obwohl das Problem schnell behoben wurde, zeigt es, wie wichtig es ist, heruntergeladene Linux-ISO-Dateien zu überprüfen, bevor sie ausgeführt und installiert werden. Hier ist, wie.

Linux-Distributionen veröffentlichen Prüfsummen, so dass Sie bestätigen können, dass die heruntergeladenen Dateien das sind, was sie angeblich sind, und diese sind oft signiert, so dass Sie überprüfen können, ob die Prüfsummen selbst manipuliert wurden. Dies ist besonders nützlich, wenn Sie ein ISO-Dokument von einem anderen Ort als der Haupt-Site herunterladen - wie beispielsweise ein Spiegel eines Drittanbieters oder über BItTorrent, wo es für Benutzer einfacher ist, Dateien zu manipulieren.

So funktioniert dieser Prozess

Der Prozess der Überprüfung einer ISO ist ein bisschen komplex. Bevor wir uns also den genauen Schritten zuwenden, wollen wir genau erklären, was der Prozess mit sich bringt:

- Sie laden die Linux-ISO-Datei von der Website der Linux-Distribution - oder woanders - wie gewohnt herunter .

- Sie laden eine Prüfsumme und ihre digitale Signatur von der Website der Linux-Distribution herunter. Dies können zwei separate TXT-Dateien sein, oder Sie erhalten eine einzelne TXT-Datei, die beide Daten enthält.

- Sie erhalten einen öffentlichen PGP-Schlüssel, der zur Linux-Distribution gehört. Sie können dies von der Website der Linux-Distribution oder von einem separaten Schlüsselserver erhalten, der von den gleichen Leuten verwaltet wird, abhängig von Ihrer Linux-Distribution.

- Sie werden den PGP-Schlüssel verwenden, um zu überprüfen, dass die digitale Signatur der Prüfsumme von derselben Person erstellt wurde den Schlüssel - in diesem Fall die Betreuer dieser Linux-Distribution. Dies bestätigt, dass die Prüfsumme selbst nicht manipuliert wurde.

- Sie erzeugen die Prüfsumme Ihrer heruntergeladenen ISO-Datei und überprüfen, ob sie mit der Prüfsummen-TXT-Datei übereinstimmt, die Sie heruntergeladen haben. Dies bestätigt, dass die ISO-Datei nicht manipuliert oder beschädigt wurde.

Der Prozess kann bei verschiedenen ISOs ein wenig abweichen, folgt jedoch normalerweise diesem allgemeinen Muster. Zum Beispiel gibt es verschiedene Arten von Prüfsummen. Traditionell waren MD5-Summen die beliebtesten. Allerdings werden SHA-256-Summen jetzt häufiger von modernen Linux-Distributionen verwendet, da SHA-256 gegenüber theoretischen Angriffen resistenter ist. Wir werden hier hauptsächlich SHA-256-Summen diskutieren, obwohl ein ähnlicher Prozess für MD5-Summen funktioniert. Einige Linux-Distributionen können auch SHA-1-Summen bereitstellen, obwohl diese noch seltener sind.

Ebenso signieren einige Distributionen ihre Prüfsummen nicht mit PGP. Sie müssen nur die Schritte 1, 2 und 5 ausführen, aber der Prozess ist viel anfälliger. Wenn der Angreifer die ISO-Datei zum Download ersetzen kann, kann er auch die Prüfsumme ersetzen.

Die Verwendung von PGP ist viel sicherer, aber nicht idiotensicher. Der Angreifer könnte diesen öffentlichen Schlüssel dennoch durch seinen eigenen ersetzen, er könnte Sie immer noch dazu bringen, zu glauben, dass die ISO-Norm richtig ist. Wenn der öffentliche Schlüssel jedoch auf einem anderen Server gehostet wird, wie dies bei Linux Mint der Fall ist, wird dies viel weniger wahrscheinlich (da sie zwei Server statt nur einen hacken müssten). Wenn der öffentliche Schlüssel jedoch wie bei einigen Distributionen auf demselben Server wie der ISO und der Prüfsumme gespeichert ist, bietet er nicht so viel Sicherheit.

Wenn Sie die PGP-Signatur überprüfen möchten in einer Prüfsummendatei und dann mit dem Herunterladen des Downloads mit dieser Prüfsumme, ist das alles, was Sie vernünftigerweise tun können, wenn ein Endbenutzer eine Linux-ISO herunterlädt. Sie sind immer noch viel sicherer als die Leute, die nicht stören.

So prüfen Sie eine Prüfsumme unter Linux

Wir verwenden hier Linux Mint als Beispiel, aber Sie müssen möglicherweise die Website Ihrer Linux-Distribution durchsuchen um die Verifizierungsoptionen zu finden, die es bietet. Für Linux Mint werden zwei Dateien zusammen mit dem ISO-Download auf seinen Download-Mirrors bereitgestellt. Laden Sie das ISO herunter, und laden Sie dann die Dateien "sha256sum.txt" und "sha256sum.txt.gpg" auf Ihren Computer herunter. Klicken Sie mit der rechten Maustaste auf die Dateien und wählen Sie "Link speichern unter", um sie herunterzuladen.

Öffnen Sie auf Ihrem Linux-Desktop ein Terminalfenster und laden Sie den PGP-Schlüssel herunter. In diesem Fall wird der PGP-Schlüssel von Linux Mint auf dem Schlüsselserver von Ubuntu gehostet, und wir müssen den folgenden Befehl ausführen, um ihn zu erhalten.

gpg --keyserver hkp: //keyserver.ubuntu.com --recv-keys 0FF405B2

Die Website Ihrer Linux-Distribution zeigt Ihnen den benötigten Schlüssel an.

Wir haben jetzt alles, was wir brauchen: Die ISO, die Prüfsumme Datei, die digitale Signaturdatei der Prüfsumme und der PGP-Schlüssel. Als nächstes wechseln Sie in den Ordner, in den sie heruntergeladen wurden ...

cd ~ / Downloads

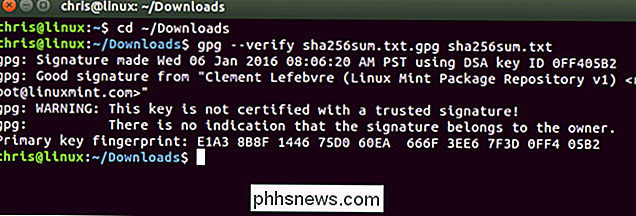

... und führen Sie den folgenden Befehl aus, um die Signatur der Prüfsummendatei zu überprüfen:

gpg --verify sha256sum.txt.gpg sha256sum .txt

Wenn der GPG-Befehl Sie darüber informiert, dass die heruntergeladene sha256sum.txt-Datei eine "gute Signatur" hat, können Sie fortfahren. In der vierten Zeile des Screenshots unten informiert GPG uns, dass dies eine "gute Signatur" ist, die behauptet, mit Clement Lefebvre, dem Schöpfer von Linux Mint, in Verbindung gebracht zu werden.

Mach dir keine Sorgen, dass der Schlüssel nicht mit einem " Vertrauenswürdige Signatur. "Dies liegt an der Funktionsweise der PGP-Verschlüsselung. Sie haben kein vertrauenswürdiges Web eingerichtet, indem Sie Schlüssel von vertrauenswürdigen Personen importieren. Dieser Fehler wird sehr häufig auftreten.

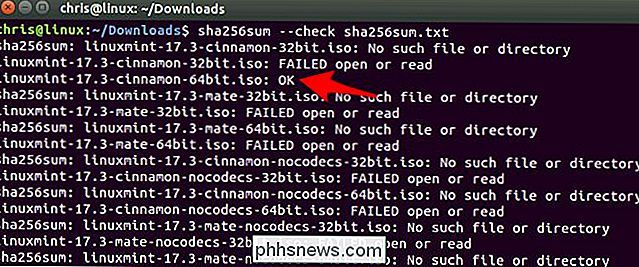

Schließlich, da wir wissen, dass die Prüfsumme von den Linux-Mint-Betreuern erstellt wurde, führen Sie den folgenden Befehl aus, um eine Prüfsumme aus der heruntergeladenen .iso-Datei zu generieren und diese mit der heruntergeladenen Prüfsummen-TXT-Datei zu vergleichen :

sha256sum --check sha256sum.txt

Wenn Sie nur eine einzige ISO-Datei heruntergeladen haben, sehen Sie eine Menge "Keine solche Datei oder Verzeichnis" -Nachrichten, aber Sie sollten eine "OK" -Meldung für die Datei sehen Sie haben heruntergeladen, wenn es mit der Prüfsumme übereinstimmt.

Sie können die Prüfsummenbefehle auch direkt in einer ISO-Datei ausführen. Es untersucht die .iso-Datei und spuckt ihre Prüfsumme aus. Sie können dann einfach überprüfen, ob es mit der gültigen Prüfsumme übereinstimmt, indem Sie beide mit Ihren Augen betrachten.

Um beispielsweise die SHA-256-Summe einer ISO-Datei zu erhalten:

sha256sum /path/to/file.iso

Oder, wenn Sie einen md5sum-Wert haben und die md5sum einer Datei erhalten müssen:

md5sum /path/to/file.iso

Compare das Ergebnis mit der Prüfsummen-TXT-Datei, um zu sehen, ob sie übereinstimmen.

So überprüfen Sie eine Prüfsumme unter Windows

Wenn Sie eine Linux-ISO von einer Windows-Maschine herunterladen, können Sie dort auch die Prüfsumme überprüfen - obwohl Windows nicht über die erforderliche Software verfügt. Daher müssen Sie das Open-Source-Tool Gpg4win herunterladen und installieren.

Suchen Sie die Signaturdatei und die Prüfsummen-Dateien Ihrer Linux-Distribution. Wir verwenden hier Fedora als Beispiel. Fedoras Website bietet Prüfsummen-Downloads und sagt uns, dass wir den Fedora-Signaturschlüssel von //getfedora.org/static/fedora.gpg.

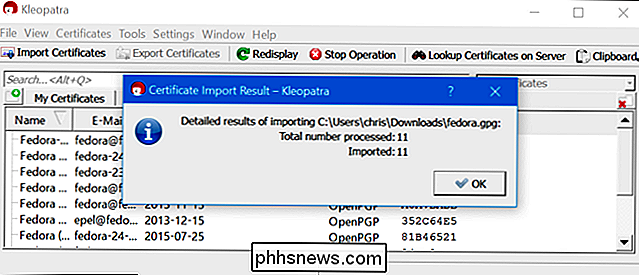

herunterladen können. Nachdem Sie diese Dateien heruntergeladen haben, müssen Sie den Signaturschlüssel mit installieren das Kleopatra-Programm, das in Gpg4win enthalten ist. Starten Sie Kleopatra und klicken Sie auf Datei> Zertifikate importieren. Wählen Sie die heruntergeladene .pgg-Datei aus.

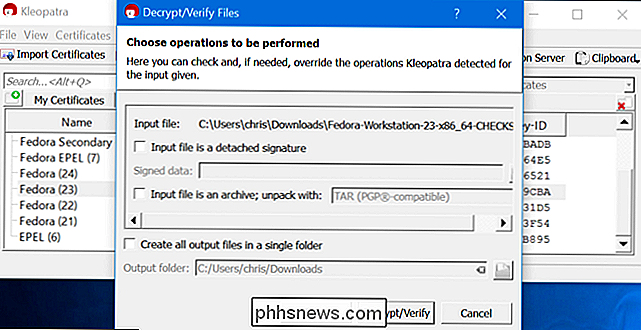

Sie können jetzt prüfen, ob die heruntergeladene Prüfsummen-Datei mit einer der importierten Schlüsseldateien signiert wurde. Klicken Sie dazu auf Datei> Dateien entschlüsseln / verifizieren. Wählen Sie die heruntergeladene Prüfsummendatei aus. Deaktivieren Sie die Option "Eingabedatei ist eine getrennte Signatur" und klicken Sie auf "Entschlüsseln / Verifizieren".

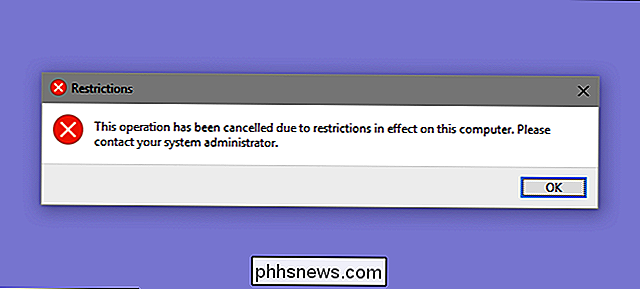

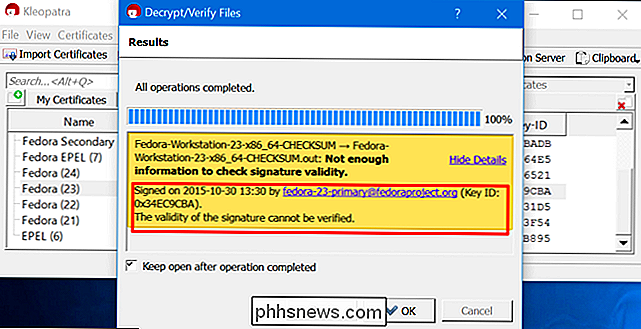

Sie werden sicher eine Fehlermeldung sehen, wenn Sie es auf diese Weise tun, da Sie nicht die Mühe der Bestätigung gemacht haben Diese Fedora-Zertifikate sind tatsächlich legitim. Das ist eine schwierigere Aufgabe. So funktioniert PGP - Sie treffen sich beispielsweise persönlich und tauschen Schlüssel persönlich aus und stellen ein Vertrauensnetz zusammen. Die meisten Leute verwenden es nicht auf diese Weise.

Sie können jedoch weitere Details anzeigen und bestätigen, dass die Prüfsummendatei mit einem der importierten Schlüssel signiert wurde. Dies ist viel besser, als einfach nur einer heruntergeladenen ISO-Datei zu vertrauen, ohne sie zu überprüfen.

Sie sollten jetzt Datei> Prüfsummen-Dateien überprüfen auswählen und bestätigen, dass die Informationen in der Prüfsummendatei mit der heruntergeladenen .iso-Datei übereinstimmen. Das hat aber bei uns nicht funktioniert - vielleicht ist es nur die Art, wie Fedoras Prüfsummendatei angelegt ist. Als wir dies mit der sha256sum.txt-Datei von Linux Mint ausprobiert haben, hat es funktioniert.

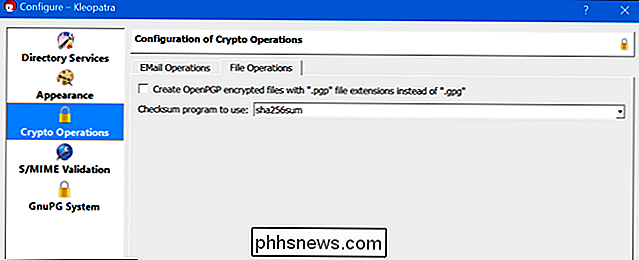

Wenn dies für Ihre Linux-Distribution Ihrer Wahl nicht funktioniert, finden Sie hier eine Problemumgehung. Klicken Sie zunächst auf Einstellungen> Kleopatra konfigurieren. Wählen Sie "Crypto Operations", wählen Sie "File Operations" und stellen Sie Kleopatra auf das Prüfsummenprogramm "sha256sum" ein, da diese Prüfsumme mit dieser erzeugt wurde. Wenn Sie eine MD5-Prüfsumme haben, wählen Sie hier "md5sum" in der Liste.

Klicken Sie nun auf Datei> Prüfsummen-Dateien erstellen und wählen Sie Ihre heruntergeladene ISO-Datei aus. Kleopatra erzeugt eine Prüfsumme aus der heruntergeladenen .iso-Datei und speichert sie in einer neuen Datei.

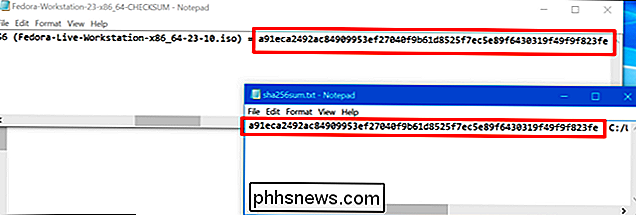

Sie können diese beiden Dateien - die heruntergeladene Prüfsummendatei und die gerade erzeugte Datei - in einem Texteditor wie Notepad öffnen. Vergewissern Sie sich, dass die Prüfsumme in beiden Augen identisch ist. Wenn es identisch ist, haben Sie bestätigt, dass Ihre heruntergeladene ISO-Datei nicht manipuliert wurde.

Diese Verifizierungsmethoden waren ursprünglich nicht zum Schutz vor Malware gedacht. Sie wurden entwickelt, um zu bestätigen, dass Ihre ISO-Datei korrekt heruntergeladen wurde und während des Downloads nicht beschädigt wurde, sodass Sie sie ohne Bedenken brennen und verwenden können. Sie sind keine absolut narrensichere Lösung, da Sie dem PGP-Schlüssel vertrauen müssen, den Sie herunterladen. Dies bietet jedoch viel mehr Sicherheit, als nur eine ISO-Datei zu verwenden, ohne sie überhaupt zu überprüfen.

Bildquelle: Eduardo Quagliato on Flickr

Warum verwendet Windows weiterhin Verknüpfungsdateien anstelle von symbolischen Verknüpfungen?

Da Windows sich weiterentwickelt hat und im Laufe der Zeit immer mehr Funktionen hinzufügt, werden Sie vielleicht neugierig, warum es weiterhin ältere verwendet "Features" wie Verknüpfungsdateien. Vor diesem Hintergrund hat der heutige SuperUser Q & A Post Antworten auf die Fragen eines verwirrten Lesers.

So bearbeitest du deine Minecraft World im Spiel und fliege mit WorldEdit

Während der primäre Reiz von Minecraft sich entwickelt, gibt es einige Aufgaben, die ziemlich langwierig sind und praktisch um ein betteln Kopieren und Einfügen-Schaltfläche. WorldEdit ist diese Schaltfläche (und so viel mehr). Lies weiter und wir zeigen dir, wie du dein Gebäude mit einem Ingame-Editor aufstocken kannst, der deine Minecraft-Welt in eine Leinwand verwandelt.