Was ist "Juice Jacking" und sollte ich öffentliche Ladegeräte vermeiden?

Ihr Smartphone muss wieder aufgeladen werden und und Sie sind Meilen vom Ladegerät zu Hause entfernt ; Dieser öffentliche Ladestation-Kiosk sieht ziemlich vielversprechend aus - schließen Sie einfach Ihr Telefon an und holen Sie sich die süße, süße Energie, nach der Sie sich sehnen. Was könnte schief gehen, oder? Dank gemeinsamer Merkmale in Handy-Hardware und Software-Design, eine ganze Reihe von Dingen - lesen Sie weiter, um mehr über Saft Jacking zu lernen und wie man es vermeidet.

Was genau ist Juice Jacking?

Unabhängig von der Art des modernen Smartphone Sie Ob Android-Gerät, iPhone oder BlackBerry - auf allen Telefonen gibt es eine gemeinsame Funktion: Das Netzteil und der Datenstrom werden über das gleiche Kabel übertragen. Unabhängig davon, ob Sie nun die Standard-USB-MiniB-Verbindung oder Apple-eigene Kabel verwenden, ist es dieselbe Situation: Das Kabel zum Aufladen des Akkus in Ihrem Telefon ist dasselbe Kabel, das Sie zum Übertragen und Synchronisieren Ihrer Daten verwenden.

Daten / Strom auf demselben Kabel, bietet einen Annäherungsvektor für einen böswilligen Benutzer, um während des Ladevorgangs Zugang zu Ihrem Telefon zu erhalten; Die Nutzung des USB-Daten- / Stromkabels, um illegal auf die Daten des Telefons zuzugreifen und / oder bösartigen Code auf das Gerät zu injizieren, wird als Juice Jacking bezeichnet.

Der Angriff könnte so einfach sein wie eine Verletzung der Privatsphäre, bei der sich Ihr Telefon mit einem Computer verbindet verborgen im Lademodul und Informationen wie private Fotos und Kontaktinformationen werden auf das bösartige Gerät übertragen. Der Angriff könnte auch so invasiv sein wie eine Injektion von bösartigem Code direkt in Ihr Gerät. Auf der diesjährigen Sicherheitskonferenz BlackHat präsentieren die Sicherheitsforscher Billy Lau, YeongJin Jang und Chengyu Song "MACTANS: Einbringen von Malware in iOS-Geräte über böswillige Ladegeräte", und hier ist ein Auszug aus ihrem Vortrag:

In dieser Präsentation Wir zeigen, wie ein iOS-Gerät innerhalb einer Minute nach dem Anschluss an ein bösartiges Ladegerät kompromittiert werden kann. Wir untersuchen zunächst die vorhandenen Sicherheitsmechanismen von Apple, um sie vor willkürlicher Softwareinstallation zu schützen, und beschreiben dann, wie USB-Funktionen genutzt werden können, um diese Abwehrmechanismen zu umgehen. Um die Beständigkeit der resultierenden Infektion zu gewährleisten, zeigen wir, wie ein Angreifer seine Software auf dieselbe Weise verbergen kann, wie Apple seine eigenen eingebauten Anwendungen versteckt.

Um die praktische Anwendung dieser Sicherheitslücken zu demonstrieren, haben wir ein Proof-of-Concept-Programm entwickelt. genannt Mactans, mit einem BeagleBoard. Diese Hardware wurde ausgewählt, um die Leichtigkeit aufzuzeigen, mit der unschuldig aussehende, bösartige USB-Ladegeräte gebaut werden können. Während Mactans mit begrenztem Zeitaufwand und kleinem Budget gebaut wurde, denken wir auch kurz darüber nach, was motiviertere, finanzkräftigere Gegner erreichen könnten.

Sie konnten billige Standardhardware und eine eklatante Sicherheitslücke nutzen in weniger als einer Minute Zugriff auf iOS-Geräte der aktuellen Generation, trotz der zahlreichen Sicherheitsvorkehrungen, die Apple getroffen hat, um solche Dinge gezielt zu vermeiden.

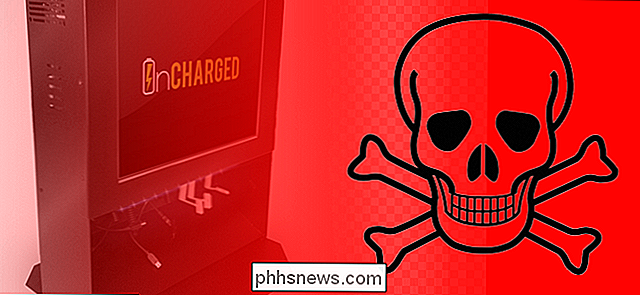

Diese Art von Exploit ist jedoch kaum ein neuer Blip auf dem Sicherheitsradar. Vor zwei Jahren haben Forscher von Aires Security, Brian Markus, Joseph Mlodzianowski und Robert Rowley, auf der Sicherheitskonferenz 2011 DEF CON einen Ladekiosk gebaut, um die Gefahren von Saftpressen aufzuzeigen und die Öffentlichkeit darauf aufmerksam zu machen, wie anfällig ihre Telefone waren verbunden mit einem Kiosk - das Bild oben wurde den Benutzern angezeigt, nachdem sie in den bösartigen Kiosk aufgebockt wurden. Selbst Geräte, die angewiesen wurden, Daten nicht zu koppeln oder zu teilen, wurden immer noch häufig über den Aires Security-Kiosk kompromittiert.

Noch beunruhigender ist, dass die Exposition gegenüber einem bösartigen Kiosk auch ohne sofortige Injektion von bösartigem Code ein anhaltendes Sicherheitsproblem verursachen könnte. In einem kürzlich erschienenen Artikel zu diesem Thema hebt der Sicherheitsforscher Jonathan Zdziarski hervor, dass die Sicherheitslücke bei iOS-Pairings bestehen bleibt und böswilligen Benutzern ein Fenster zu Ihrem Gerät bietet, selbst wenn Sie keinen Kontakt mehr zum Kiosk haben:

Wenn Sie mit der Funktionsweise der Kopplung auf Ihrem iPhone oder iPad nicht vertraut sind, baut Ihr Desktop eine vertrauenswürdige Beziehung zu Ihrem Gerät auf, damit iTunes, Xcode oder andere Tools mit ihm kommunizieren können. Sobald ein Desktop-Computer gekoppelt wurde, kann er auf eine Vielzahl persönlicher Informationen auf dem Gerät zugreifen, einschließlich Adressbuch, Notizen, Fotos, Musiksammlung, SMS-Datenbank, Schreibcache und kann sogar eine vollständige Sicherung des Telefons initiieren. Sobald ein Gerät gekoppelt ist, kann auf all dies und mehr jederzeit drahtlos zugegriffen werden, unabhängig davon, ob die WLAN-Synchronisierung aktiviert ist oder nicht. Eine Paarung dauert für die Lebensdauer des Dateisystems: Das heißt, sobald Ihr iPhone oder iPad mit einem anderen Gerät gekoppelt ist, dauert diese Paarungsbeziehung, bis Sie das Telefon in den Auslieferungszustand zurückversetzen.

Dieser Mechanismus soll Ihren iOS-Gerät schmerzlos und erfreulich, kann tatsächlich einen ziemlich schmerzhaften Zustand schaffen: der Kiosk, den Sie nur Ihr iPhone mit aufgeladen haben, kann theoretisch eine Wi-Fi-Nabelschnur zu Ihrem iOS-Gerät für den fortgesetzten Zugriff beibehalten, auch nachdem Sie Ihr Telefon ausgesteckt und zusammengebrochen in einen nahe gelegenen Flughafen-Sessel, um eine Runde (oder vierzig) Angry Birds zu spielen.

Wie besorgt sollte ich sein?

Wir sind alles andere als Panikmacher hier bei How-To Geek, und wir geben es dir immer straight: Zur Zeit ist das Jucken von Saft eine weitgehend theoretische Bedrohung, und die Wahrscheinlichkeit, dass die USB-Ladeports im Kiosk an Ihrem lokalen Flughafen tatsächlich eine geheime Front für einen Datenheber- und Malware-injizierenden Computer sind, ist sehr gering. Dies bedeutet jedoch nicht, dass Sie nur mit den Schultern zucken und sofort das sehr reale Sicherheitsrisiko vergessen sollten, das Ihr Smartphone oder Tablet in ein unbekanntes Gerät steckt.

Vor einigen Jahren war die Firefox-Erweiterung Firesheep die in sicherheitskreisen von der stadt gesprochen, war es gerade die weitgehend theoretische, aber immer noch sehr reale bedrohung einer einfachen browser-erweiterung, die es den anwendern erlaubt, die web-service-benutzersitzungen anderer benutzer auf dem lokalen wi-fi-knoten zu hijacken, die zu wesentlichen änderungen führten. Endbenutzer begannen, die Sicherheit ihrer Browsersitzungen ernsthafter zu nehmen (mit Techniken wie Tunneln über ihre Heim-Internetverbindungen oder Verbinden mit VPNs), und große Internetunternehmen nahmen größere Sicherheitsänderungen vor (wie die Verschlüsselung der gesamten Browsersitzung und nicht nur die Anmeldung) > Auf diese Weise wird die Gefahr, dass Menschen Saft konsumieren, verringert und der Druck auf Unternehmen erhöht, ihre Sicherheitspraktiken besser zu verwalten (zum Beispiel, dass sich Ihr iOS-Gerät so einfach paart) und macht Ihre Benutzererfahrung reibungslos, aber die Auswirkungen der lebenslangen Paarung mit 100% Vertrauen in das gekoppelte Gerät sind ziemlich ernst).

Wie kann ich Juice Jacking vermeiden?

Obwohl Juice Jacking ist nicht so weit verbreitet wie eine Bedrohung Bei direktem Diebstahl oder Angriff auf bösartige Viren durch kompromittierte Downloads sollten Sie dennoch Vorsichtsmaßnahmen ergreifen, um Bedrohungen durch böswillige Systeme vorzubeugen rsönliche Geräte.

Mit freundlicher Genehmigung von Exogear . Die naheliegendsten Vorsichtsmaßnahmen bestehen darin, dass Sie Ihr Telefon nicht mit einem Drittanbieter-System aufladen müssen:

Halten Sie Ihre Geräte auf "Aus":

Die naheliegendste Vorsichtsmaßnahme ist, Ihr mobiles Gerät aufgeladen zu halten. Machen Sie es sich zur Gewohnheit, Ihr Telefon zu Hause und im Büro aufzuladen, wenn Sie es nicht aktiv benutzen oder am Schreibtisch sitzen und arbeiten. Je weniger Sie auf einer roten 3% igen Batterieleiste auf Reisen oder unterwegs sind, desto besser. Tragen Sie ein persönliches Ladegerät:

Die Ladegeräte sind so klein und leicht, dass sie kaum mehr wiegen als das eigentliche USB-Kabel, an das sie angeschlossen sind. Werfen Sie ein Ladegerät in Ihre Tasche, damit Sie Ihr eigenes Telefon aufladen und die Kontrolle über den Datenport behalten können. Tragen Sie eine Ersatzbatterie:

Ob Sie sich für einen Ersatzakku entscheiden (für Geräte, die einen physischen Austausch ermöglichen) die Batterie) oder eine externe Reservebatterie (wie diese winzige 2600mAh), können Sie länger gehen, ohne Ihr Telefon an einen Kiosk oder eine Steckdose zu binden. Zusätzlich zu der Garantie, dass Ihr Telefon eine volle Batterie beibehält, gibt es zusätzliche Softwaretechniken, die Sie verwenden können (obwohl, wie Sie sich vorstellen können, diese nicht ideal sind und angesichts des sich ständig entwickelnden Wettrüstens von Sicherheitsexploits nicht funktionieren). Daher können wir keine dieser Techniken wirklich als effektiv bezeichnen, aber sie sind sicherlich effektiver als nichts.

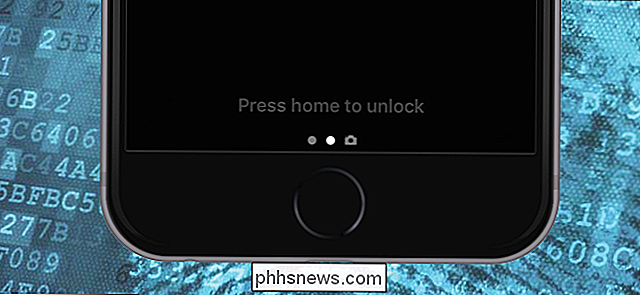

Sperren Sie Ihr Telefon:

Wenn Ihr Telefon gesperrt ist, ist es wirklich gesperrt und ohne die Eingabe nicht zugänglich einer PIN oder eines gleichwertigen Passworts sollte Ihr Telefon nicht mit dem Gerät gekoppelt werden, mit dem es verbunden ist. iOS-Geräte werden nur gepaart, wenn sie entsperrt sind - aber wie bereits erwähnt, findet die Kopplung innerhalb von Sekunden statt. Sie sollten also sicherstellen, dass das Telefon wirklich gesperrt ist. Das Telefon ausschalten:

Diese Technik funktioniert nur bei a Telefonmodell nach Telefonmodellbasis, da einige Telefone, obwohl ausgeschaltet, immer noch den gesamten USB-Stromkreis einschalten und den Zugriff auf den Flashspeicher im Gerät ermöglichen. Pairing deaktivieren (nur iOS-Geräte mit Jailbreak):

Jonathan Zdziarski, zuvor in diesem Artikel erwähnt, veröffentlichte eine kleine Anwendung für Jailbreak-iOS-Geräte, die es dem Endbenutzer ermöglicht, das Paarungsverhalten des Geräts zu steuern. Sie können seine Anwendung, PairLock, im Cydia Store und hier finden. Eine letzte Technik, die effektiv, aber unbequem ist, ist die Verwendung eines USB-Kabels, bei dem die Datenkabel entfernt oder kurzgeschlossen sind. Diese Kabel, die als reine Stromkabel verkauft werden, verfügen nicht über die zwei für die Datenübertragung erforderlichen Kabel und haben nur noch die zwei Kabel für die Stromübertragung. Einer der Nachteile eines solchen Kabels ist jedoch, dass Ihr Gerät normalerweise langsamer lädt, da moderne Ladegeräte die Datenkanäle verwenden, um mit dem Gerät zu kommunizieren und eine geeignete maximale Übertragungsschwelle festzulegen (bei dieser Kommunikation wird das Ladegerät standardmäßig verwendet) die niedrigste Sicherheitsschwelle.

Letztlich ist die beste Verteidigung gegen ein kompromittiertes mobiles Gerät das Bewusstsein. Halten Sie Ihr Gerät geladen, aktivieren Sie die Sicherheitsfunktionen des Betriebssystems (wissen Sie, dass diese nicht idiotensicher sind und jedes Sicherheitssystem ausgenutzt werden kann) und vermeiden Sie, Ihr Telefon an unbekannte Ladestationen und Computer anzuschließen von unbekannten Absendern.

So entsperren Sie Ihr iOS 10-Gerät mit einem einzigen Klick (wie in iOS 9)

In iOS 10 hat Apple eine kleine, aber grundlegende Änderung in der Art und Weise vorgenommen, wie Touch-ID-Benutzer ihr Telefon entsperren . Wenn Sie es satt haben, "Drücken Sie zum Öffnen nach Hause" oder "Drücken Sie zum Entsperren nach Hause" jedes Mal, wenn Sie Ihr Telefon greifen, gehen Sie wie in iOS 9 zurück.

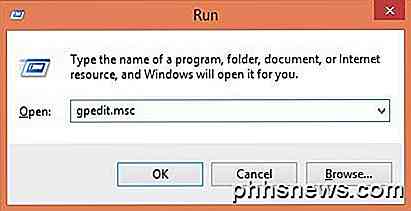

So verfolgen Sie, wenn jemand auf einen Ordner auf Ihrem Computer zugreift

Es gibt ein nettes kleines Feature, das in Windows integriert ist, mit dem Sie verfolgen können, wenn jemand etwas in einem bestimmten Ordner anzeigt, bearbeitet oder löscht. Wenn also ein Ordner oder eine Datei bekannt ist, auf die zugegriffen werden soll, ist dies die integrierte Methode, ohne dass Software von Drittanbietern verwendet werden muss.D