So verfolgen Sie, wenn jemand auf einen Ordner auf Ihrem Computer zugreift

Es gibt ein nettes kleines Feature, das in Windows integriert ist, mit dem Sie verfolgen können, wenn jemand etwas in einem bestimmten Ordner anzeigt, bearbeitet oder löscht. Wenn also ein Ordner oder eine Datei bekannt ist, auf die zugegriffen werden soll, ist dies die integrierte Methode, ohne dass Software von Drittanbietern verwendet werden muss.

Diese Funktion ist Teil einer Windows-Sicherheitsfunktion namens Gruppenrichtlinie, die von den meisten IT-Experten verwendet wird, die Computer im Unternehmensnetzwerk über Server verwalten, sie kann jedoch auch lokal auf einem PC ohne Server verwendet werden. Der einzige Nachteil bei der Verwendung von Gruppenrichtlinien besteht darin, dass sie in niedrigeren Versionen von Windows nicht verfügbar sind. Unter Windows 7 benötigen Sie Windows 7 Professional oder höher. Für Windows 8 benötigen Sie Pro oder Enterprise.

Der Begriff Gruppenrichtlinie bezieht sich grundsätzlich auf eine Reihe von Registrierungseinstellungen, die über eine grafische Benutzeroberfläche gesteuert werden können. Sie aktivieren oder deaktivieren verschiedene Einstellungen und diese Änderungen werden dann in der Windows-Registrierung aktualisiert.

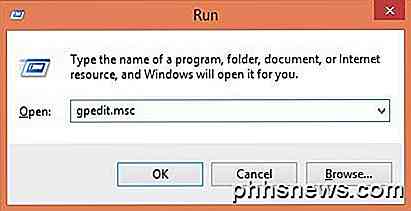

Um in Windows XP zum Richtlinieneditor zu gelangen, klicken Sie auf Start und dann auf Ausführen . Geben Sie in dem Textfeld " gpedit.msc " ohne die Anführungszeichen wie folgt ein :

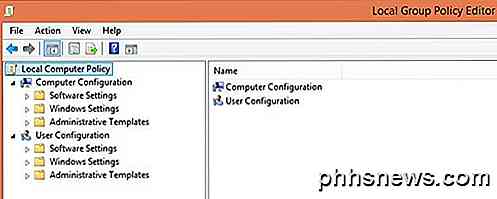

In Windows 7 würden Sie einfach auf die Schaltfläche Start klicken und gpedit.msc in das Suchfeld am unteren Rand des Startmenüs eingeben. In Windows 8 gehen Sie einfach zum Startbildschirm und beginnen Sie mit der Eingabe oder bewegen Sie den Mauszeiger ganz nach oben oder unten rechts auf dem Bildschirm, um die Charms- Leiste zu öffnen und auf Suchen zu klicken. Gib dann einfach gpedit ein . Jetzt sollten Sie etwas sehen, das dem folgenden Bild ähnelt:

Es gibt zwei Hauptkategorien von Richtlinien: Benutzer und Computer . Wie Sie vielleicht vermutet haben, steuern die Benutzerrichtlinien die Einstellungen für jeden Benutzer, während die Computereinstellungen systemweite Einstellungen sind und sich auf alle Benutzer auswirken. In unserem Fall möchten wir, dass unsere Einstellung für alle Benutzer gilt. Daher erweitern wir den Abschnitt " Computerkonfiguration ".

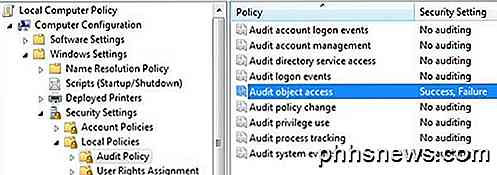

Erweitern Sie weiterhin die Windows-Einstellungen -> Sicherheitseinstellungen -> Lokale Richtlinien -> Überwachungsrichtlinie . Ich werde hier nicht viel von den anderen Einstellungen erklären, da dies hauptsächlich auf das Auditing eines Ordners ausgerichtet ist. Jetzt sehen Sie auf der rechten Seite eine Reihe von Richtlinien und ihre aktuellen Einstellungen. Über Überwachungsrichtlinien wird gesteuert, ob das Betriebssystem konfiguriert ist und bereit ist, Änderungen zu verfolgen.

Überprüfen Sie nun die Einstellung für den Zugriff auf Audit-Objekte, indem Sie darauf doppelklicken und sowohl Erfolg als auch Fehler auswählen. Klicken Sie auf "OK", und jetzt ist der erste Teil fertig, der Windows mitteilt, dass es bereit sein soll, Änderungen zu überwachen. Jetzt ist der nächste Schritt, es zu erzählen, was GENAU wir verfolgen wollen. Sie können jetzt die Gruppenrichtlinienkonsole schließen.

Navigieren Sie nun mit dem Windows Explorer, den Sie überwachen möchten, zu dem Ordner. Klicken Sie im Explorer mit der rechten Maustaste auf den Ordner und klicken Sie auf Eigenschaften . Klicken Sie auf die Registerkarte Sicherheit und Sie sehen etwas Ähnliches:

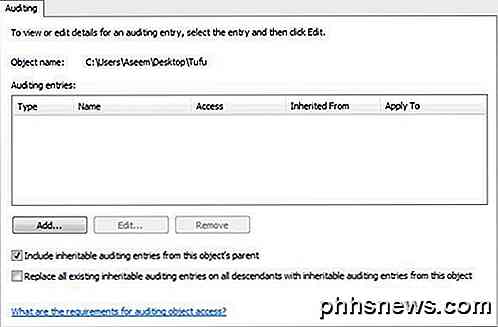

Klicken Sie nun auf die Schaltfläche Erweitert und klicken Sie auf die Registerkarte Überwachung. Hier konfigurieren wir tatsächlich, was wir für diesen Ordner überwachen möchten.

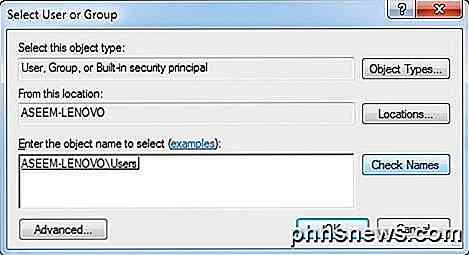

Gehen Sie weiter und klicken Sie auf die Schaltfläche Hinzufügen . In einem Dialogfeld werden Sie aufgefordert, einen Benutzer oder eine Gruppe auszuwählen. Geben Sie das Wort " Benutzer " in das Feld ein und klicken Sie auf Namen überprüfen . Die Box wird automatisch mit dem Namen der lokalen Benutzergruppe für Ihren Computer in der Form COMPUTERNAME \ Users aktualisiert.

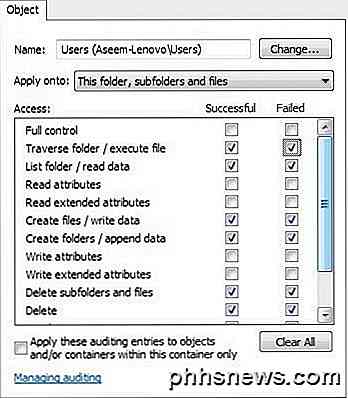

Klicken Sie auf OK und Sie erhalten einen weiteren Dialog namens " Audit Entry for X ". Das ist das wahre Fleisch von dem, was wir tun wollten. Hier wählen Sie aus, was Sie für diesen Ordner sehen möchten. Sie können individuell auswählen, welche Aktivitätstypen Sie verfolgen möchten, z. B. neue Dateien / Ordner löschen oder erstellen. Um die Arbeit zu vereinfachen, empfehle ich die Vollzugriffskontrolle, bei der automatisch alle anderen Optionen darunter ausgewählt werden. Tun Sie dies für Erfolg und Misserfolg . Auf diese Weise erhalten Sie, was auch immer an diesem Ordner oder den darin enthaltenen Dateien gemacht wird, einen Eintrag.

Klicken Sie nun auf OK und erneut auf OK. Klicken Sie erneut auf OK, um das Dialogfeld zu verlassen. Und jetzt haben Sie die Überwachung für einen Ordner erfolgreich konfiguriert! Sie fragen sich vielleicht, wie Sie die Ereignisse sehen?

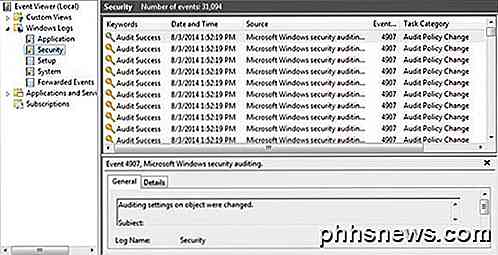

Um die Ereignisse anzuzeigen, müssen Sie in die Systemsteuerung wechseln und auf Verwaltung klicken. Öffnen Sie dann die Ereignisanzeige . Klicken Sie auf den Bereich " Sicherheit " und auf der rechten Seite finden Sie eine große Liste mit Ereignissen:

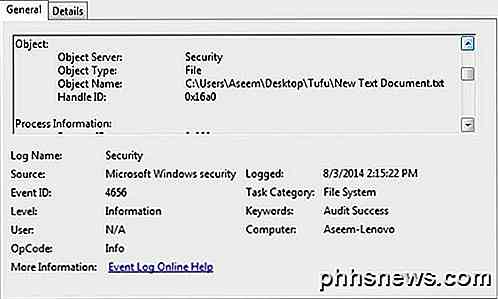

Wenn Sie eine Datei erstellen oder einfach den Ordner öffnen und in der Ereignisanzeige auf die Schaltfläche Aktualisieren klicken (die Schaltfläche mit den beiden grünen Pfeilen), sehen Sie eine Reihe von Ereignissen in der Kategorie Dateisystem . Diese betreffen alle Lösch-, Erstellungs-, Lese- und Schreibvorgänge für die Ordner / Dateien, die Sie auditieren. In Windows 7 wird nun alles unter der Task-Kategorie Dateisystem angezeigt. Um zu sehen, was passiert ist, müssen Sie auf jeden einzelnen klicken und einen Bildlauf durchführen.

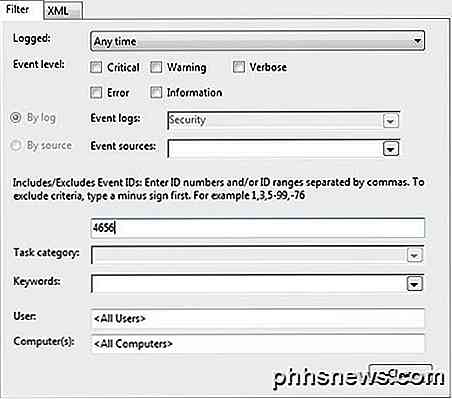

Um das Durchsehen so vieler Ereignisse zu erleichtern, kannst du einen Filter setzen und einfach die wichtigen Dinge sehen. Klicken Sie oben auf das Menü Ansicht und dann auf Filter . Wenn für Filter keine Option verfügbar ist, klicken Sie mit der rechten Maustaste auf das Sicherheitsprotokoll auf der linken Seite und wählen Sie Aktuelles Protokoll filtern . Geben Sie in das Feld Ereignis-ID die Nummer 4656 ein . Dies ist das Ereignis, das einem bestimmten Benutzer zugeordnet ist, der eine Dateisystemaktion ausführt, und gibt Ihnen die relevanten Informationen, ohne dass Sie Tausende von Einträgen durchsehen müssen.

Wenn Sie mehr Informationen über ein Ereignis erhalten möchten, doppelklicken Sie einfach darauf, um es anzuzeigen.

Dies ist die Information vom obigen Bildschirm:

Ein Handle für ein Objekt wurde angefordert.

Gegenstand:

Sicherheits-ID: Aseem-Lenovo \ Aseem

Kontoname: Aseem

Kontodomäne: Aseem-Lenovo

Anmelde-ID: 0x175a1

Objekt:

Objektserver: Sicherheit

Objekttyp: Datei

Objektname: C: \ Users \ Aseem \ Desktop \ Tufu \ Neuer Text Document.txt

Handle-ID: 0x16a0

Prozessinformationen:

Prozess-ID: 0x820

Prozessname: C: \ Windows \ explorer.exe

Zugriffsanforderungsinformationen:

Transaktions-ID: {00000000-0000-0000-0000-000000000000}

Zugriffe: LÖSCHEN

SYNCHRONISIEREN

ReadAttributes

Im obigen Beispiel war die Datei New Text Document.txt im Ordner Tufu auf meinem Desktop und die von mir angeforderten Zugriffe waren DELETE, gefolgt von SYNCHRONIZE. Was ich hier gemacht habe, war die Datei löschen. Hier ist ein anderes Beispiel:

Objekttyp: Datei

Objektname: C: \ Benutzer \ Aseem \ Desktop \ Tufu \ Address Labels.docx

Handle-ID: 0x178

Prozessinformationen:

Prozess-ID: 0x1008

Prozessname: C: \ Programme (x86) \ Microsoft Office \ Office14 \ WINWORD.EXE

Zugriffsanforderungsinformationen:

Transaktions-ID: {00000000-0000-0000-0000-000000000000}

Zugriffe: READ_CONTROL

SYNCHRONISIEREN

ReadData (oder ListDirectory)

WriteData (oder AddFile)

AppendData (oder AddSubdirectory oder CreatePipeInstance)

LesenEA

SchreibeEA

ReadAttributes

WriteAttribute

Zugriffsgründe: READ_CONTROL: gewährt durch Besitz

SYNCHRONIZE: Zugegeben von D: (A; ID; FA ;;; S-1-5-21-597862309-2018615179-2090787082-1000)

Während Sie dies durchlesen, können Sie sehen, dass ich mit dem Programm WINWORD.EXE auf Address Labels.docx zugegriffen habe und meine Zugriffe READ_CONTROL eingeschlossen haben und meine Zugriffsgründe auch READ_CONTROL waren. In der Regel werden Sie mehrere Zugriffe sehen, aber konzentrieren Sie sich nur auf den ersten, da dies normalerweise die Hauptzugriffsart ist. In diesem Fall habe ich die Datei einfach mit Word geöffnet. Es dauert ein wenig, die Ereignisse zu testen und zu lesen, um zu verstehen, was vor sich geht, aber wenn man es erst einmal hinter sich hat, ist es ein sehr zuverlässiges System. Ich empfehle, einen Testordner mit Dateien zu erstellen und verschiedene Aktionen auszuführen, um zu sehen, was in der Ereignisanzeige angezeigt wird.

Das wars so ziemlich! Eine schnelle und kostenlose Möglichkeit, den Zugriff oder Änderungen an einem Ordner zu verfolgen!

Zwei Dinge, die Sie nach dem Kauf eines neuen PC-Monitors tun sollten

Obwohl Monitore größtenteils Plug & Play-Geräte sind, müssen Sie einen neuen Monitor einrichten, anstatt ihn einfach anzuschließen und einzuschalten . Lesen Sie weiter, wie wir einem anderen Leser zeigen, wie er seinen neuen Monitor überprüfen und ihm dabei helfen kann, das beste Gesicht nach vorne zu bringen.

Obwohl die meisten von uns niemals Administratorzugriff benötigen, um unsere Arbeit an unseren Computern zu erledigen, gibt es Zeiten, in denen dies der Fall ist notwendig. Wenn wir diese Zugriffsebene benötigen, gibt es eine schnelle Möglichkeit, dies zu tun, während die UAC aktiviert ist? Der heutige SuperUser F & A-Beitrag enthält hilfreiche Antworten für Leser, die einen schnelleren, rationelleren Ansatz suchen.