Wie die Verschlüsselung mit einem Freezer umgangen werden kann

Geeks betrachten die Verschlüsselung oft als narrensicheres Werkzeug, um sicherzustellen, dass Daten geheim bleiben. Aber egal, ob Sie die Festplatte Ihres Computers oder den Speicher Ihres Smartphones verschlüsseln, Sie werden vielleicht überrascht sein, dass die Verschlüsselung bei kalten Temperaturen umgangen werden kann.

Es ist unwahrscheinlich, dass Ihre persönliche Verschlüsselung auf diese Weise umgangen wird Wird für Unternehmensspionage oder von Regierungen verwendet, um auf die Daten eines Verdächtigen zuzugreifen, wenn der Verdächtige den Verschlüsselungsschlüssel nicht preisgibt.

Funktionsweise der Full-Disk-Verschlüsselung

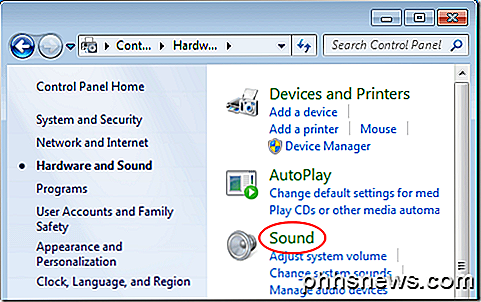

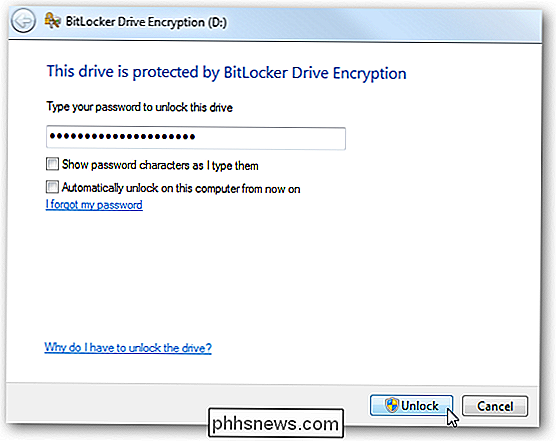

Ob Sie BitLocker zur Verschlüsselung Ihres Windows-Dateisystems von Android verwenden integrierte Verschlüsselungsfunktion, um den Speicher Ihres Smartphones oder eine beliebige Anzahl anderer Verschlüsselungslösungen für ganze Festplatten zu verschlüsseln, funktioniert jede Art von Verschlüsselungslösung ähnlich.

Daten werden in verschlüsselter, scheinbar verschlüsselter Form auf dem Speicher Ihres Geräts gespeichert. Wenn Sie Ihren Computer oder Ihr Smartphone booten, werden Sie zur Eingabe der Passphrase für die Verschlüsselung aufgefordert. Ihr Gerät speichert den Verschlüsselungsschlüssel in seinem Arbeitsspeicher und verwendet ihn zum Verschlüsseln und Entschlüsseln von Daten, solange Ihr Gerät eingeschaltet bleibt.

Angenommen, Sie haben ein Kennwort für den Sperrbildschirm auf Ihrem Gerät festgelegt und Angreifer können es nicht erraten. Sie müssen Ihr Gerät neu starten und von einem anderen Gerät (z. B. einem USB-Flash-Laufwerk) starten, um auf Ihre Daten zugreifen zu können. Wenn sich das Gerät ausschaltet, wird der Inhalt des RAM jedoch sehr schnell ausgeblendet. Wenn der Inhalt des RAMs verschwindet, ist der Verschlüsselungsschlüssel verloren und die Angreifer benötigen Ihre Verschlüsselungs-Passphrase, um Ihre Daten zu entschlüsseln.

So wird im Allgemeinen davon ausgegangen, dass Verschlüsselung funktioniert und Smart-Konzerne Laptops und Smartphones mit sensiblen Daten verschlüsseln Daten über sie.

Daten Remanenz im RAM

Wie oben erwähnt, verschwinden Daten sehr schnell aus dem RAM, nachdem der Computer ausgeschaltet wurde und der RAM Strom verliert. Ein Angreifer könnte versuchen, einen verschlüsselten Laptop schnell neu zu starten, von einem USB-Stick zu booten und ein Tool auszuführen, das den Inhalt des RAM kopiert, um den Verschlüsselungsschlüssel zu extrahieren. Dies würde jedoch normalerweise nicht funktionieren. Der Inhalt des RAM ist innerhalb weniger Sekunden verschwunden, und der Angreifer wird kein Glück mehr haben.

Die Zeit, die zum Verschwinden der Daten aus dem Arbeitsspeicher benötigt wird, kann durch Kühlung des Arbeitsspeichers erheblich verlängert werden. Forscher haben erfolgreiche Angriffe auf Computer mit der BitLocker-Verschlüsselung von Microsoft durchgeführt, indem sie eine Kiste mit verdichteter Druckluft auf den Arbeitsspeicher gesprüht und auf niedrige Temperaturen gebracht haben. Kürzlich haben Forscher ein Android-Handy für eine Stunde in den Gefrierschrank gelegt und konnten dann den Verschlüsselungsschlüssel nach dem Zurücksetzen aus seinem RAM wiederherstellen. (Der Bootloader muss für diesen Angriff entsperrt sein, aber es wäre theoretisch möglich, den RAM des Telefons zu entfernen und ihn zu analysieren.)

Sobald der Inhalt des RAM kopiert oder in eine Datei "abgelegt" wird, werden sie gelöscht kann automatisch analysiert werden, um den Verschlüsselungsschlüssel zu identifizieren, der den Zugriff auf die verschlüsselten Dateien ermöglicht.

Dies wird als "Kaltstart-Angriff" bezeichnet, da er auf physischen Zugriff auf den Computer angewiesen ist, um die im Computer verbleibenden Verschlüsselungsschlüssel zu erhalten RAM.

Verhindern von Kaltstartangriffen

Der einfachste Weg, einen Kaltstartangriff zu verhindern, besteht darin, sicherzustellen, dass sich Ihr Verschlüsselungsschlüssel nicht im RAM Ihres Computers befindet. Wenn Sie beispielsweise einen Unternehmens-Laptop mit vertraulichen Daten haben und befürchten, dass dieser gestohlen wird, sollten Sie ihn ausschalten oder in den Ruhezustand versetzen, wenn Sie ihn nicht verwenden. Dadurch wird der Verschlüsselungsschlüssel aus dem Arbeitsspeicher des Computers entfernt. Sie werden aufgefordert, Ihre Passphrase erneut einzugeben, wenn Sie den Computer erneut starten. Wenn Sie den Computer hingegen in den Energiesparmodus versetzen, bleibt der Verschlüsselungsschlüssel im Arbeitsspeicher des Computers. Dadurch besteht für Ihren Computer das Risiko von Kaltstart-Angriffen.

Die "TCG Platform Reset Attack Mitigation Specification" ist eine Antwort der Industrie auf dieses Problem. Diese Spezifikation zwingt das BIOS eines Geräts, den Speicher während des Bootvorgangs zu überschreiben. Die Speichermodule eines Geräts könnten jedoch unter Umgehung dieser Sicherheitsmaßnahme vom Computer entfernt und auf einem anderen Computer analysiert werden. Es gibt derzeit keine narrensichere Möglichkeit, diesen Angriff zu verhindern.

Müssen Sie sich wirklich Sorgen machen?

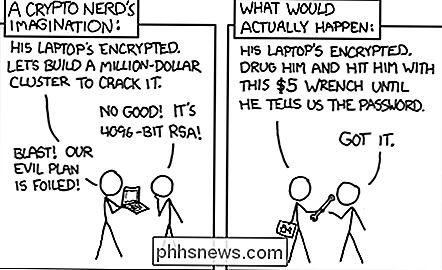

Als Geeks ist es interessant, theoretische Angriffe zu betrachten und wie wir sie verhindern können. Aber seien wir ehrlich: Die meisten Leute werden sich keine Gedanken über diese Cold-Boot-Angriffe machen müssen. Regierungen und Unternehmen, die sensible Daten schützen müssen, werden diesen Angriff im Hinterkopf behalten wollen, aber der durchschnittliche Geek sollte sich darüber keine Gedanken machen.

Wenn jemand wirklich Ihre verschlüsselten Dateien möchte, versuchen sie wahrscheinlich, Ihren Verschlüsselungsschlüssel herauszubekommen von Ihnen, anstatt einen Kaltstartangriff zu versuchen, der mehr Sachkenntnis erfordert.

Bildkredit: Frank Kovalcheck auf Flickr, Alex Gorzen auf Flickr, Blake Patterson auf Flickr, XKCD

Windows 10 ist heute out: sollte man upgraden?

Windows 10 ist endlich out - irgendwie. Microsoft versprach ursprünglich, dass jeder das kostenlose Upgrade-Angebot am 29. Juli nutzen könnte, aber Sie müssen möglicherweise eine Weile warten, bevor Microsoft das Upgrade auf Ihren PC anbietet. Wir empfehlen, auf Windows 10 zumindest ein wenig zu warten während.

Fehlerbehebung bei häufig auftretenden Google Chromecast-Problemen

Die meisten Nutzer haben eine reibungslose und störungsfreie Erfahrung mit Google Chromecast, aber wenn es sich nicht gut benimmt, geht die Erfahrung schnell von fehlerlos zu nahezu unbrauchbar. Lesen Sie weiter, wenn wir die einfachen Optimierungen und Korrekturen hervorheben, die Sie anwenden können, um ein fehlerhaftes Chromecast-Plug-in zu erhalten.