Was ist ein Botnet?

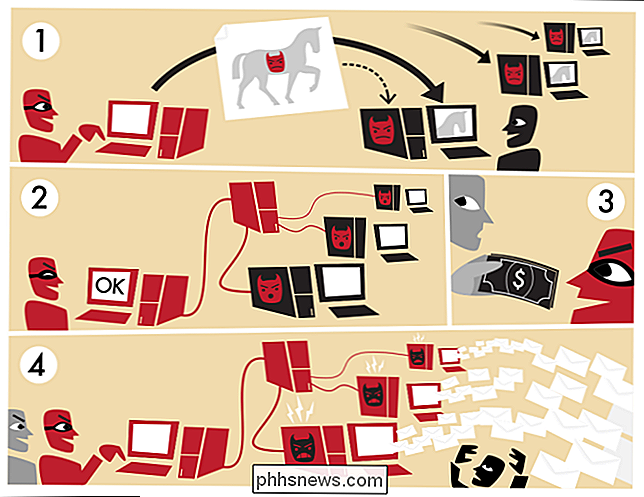

Botnetze sind Netzwerke, die aus ferngesteuerten Computern oder "Bots" bestehen. Diese Computer sind mit Malware infiziert, die eine Fernsteuerung ermöglicht. Einige Botnetze bestehen aus Hunderttausenden - oder sogar Millionen - Computern.

"Bot" ist nur ein kurzes Wort für "Roboter". Wie Roboter können Software-Bots entweder gut oder böse sein. Das Wort "Bot" bedeutet nicht immer eine schlechte Software, aber die meisten Leute beziehen sich auf die Art von Malware, wenn sie dieses Wort verwenden.

Erklärte Botnets

Wenn Ihr Computer Teil eines Botnetzes ist, ist er infiziert mit einer Art von Malware. Der Bot kontaktiert einen Remote-Server - oder er nimmt einfach Kontakt zu anderen Bots in der Nähe auf - und wartet auf Anweisungen von jedem, der das Botnet steuert. Dadurch kann ein Angreifer eine große Anzahl von Computern für bösartige Zwecke steuern.

Computer in einem Botnet können auch mit anderen Arten von Malware infiziert sein, z. B. Keyloggern, die Ihre Finanzinformationen aufzeichnen und an einen Remote-Server senden. Was einen Computer zu einem Botnet macht, ist, dass er zusammen mit vielen anderen Computern ferngesteuert wird. Die Ersteller des Botnets können später entscheiden, was mit dem Botnet geschehen soll, die Bots anweisen, weitere Arten von Malware herunterzuladen und sogar die Bots zusammen zu agieren.

Sie könnten sich genauso mit einem Bot infizieren, wie Sie infiziert werden mit jeder anderen Malware - zum Beispiel mit veralteter Software, dem extrem unsicheren Java-Browser-Plug-in oder dem Herunterladen und Ausführen von Raubkopien.

Bildquelle: Tom-b auf Wikimedia Commons

Ziele eines Botnetzes

VERBUNDEN: Wer macht all diese Malware - und warum?

Böswillige Leute, die Botnetze bauen, wollen sie vielleicht nicht für irgendeinen eigenen Zweck benutzen. Stattdessen möchten sie möglicherweise so viele Computer wie möglich infizieren und dann den Zugang zum Botnet an andere Personen vermieten. Heutzutage ist die meiste Malware für Profit gemacht.

Botnetze können für viele verschiedene Zwecke verwendet werden. Da sie es Hunderttausenden verschiedener Computer erlauben, gemeinsam zu agieren, könnte ein Botnet verwendet werden, um einen DDoS-Angriff (Distributed Denial-of-Service) auf einen Webserver auszuführen. Hunderttausende von Computern bombardieren gleichzeitig eine Website mit Datenverkehr, überlasten ihn und sorgen dafür, dass er schlecht funktioniert oder unerreichbar wird für Menschen, die ihn tatsächlich nutzen müssen.

Ein Botnetz könnte auch zum Versenden von Spam verwendet werden E-Mails. Das Versenden von E-Mails benötigt nicht viel Rechenleistung, erfordert aber etwas Rechenleistung. Spammer müssen keine legitimen Computerressourcen bezahlen, wenn sie ein Botnet verwenden. Botnetze könnten auch für "Klickbetrug" verwendet werden - das Laden von Webseiten im Hintergrund und das Anklicken von Werbelinks zum Websitebesitzer könnten durch die betrügerischen, falschen Klicks Geld verdienen. Ein Botnet könnte auch verwendet werden, um Bitcoins abzubauen, die dann gegen Bargeld verkauft werden können. Sicher, die meisten Computer können Bitcoin nicht profitabel abbauen, weil es mehr Strom kostet, als in Bitcoins erzeugt wird - aber dem Botnet-Besitzer ist das egal. Ihre Opfer werden die Stromrechnungen bezahlen und verkaufen die Bitcoins gewinnbringend.

Botnetze können auch nur dazu verwendet werden, andere Malware zu verbreiten - die Bot-Software funktioniert im Wesentlichen wie ein Trojaner und lädt andere böse Sachen auf Ihren Computer herunter Sie kommen herein. Die Verantwortlichen eines Botnets könnten die Computer im Botnet anweisen, zusätzliche Malware wie Keylogger, Adware und sogar bösartige Ransomware wie CryptoLocker herunterzuladen. Dies sind alles verschiedene Arten, wie die Urheber des Botnets - oder Menschen, denen sie Zugang zum Botnet gewähren - Geld verdienen können. Es ist leicht zu verstehen, warum Malware-Ersteller tun, was sie tun, wenn wir sie für das sehen, was sie sind - Kriminelle, die versuchen, Geld zu verdienen.

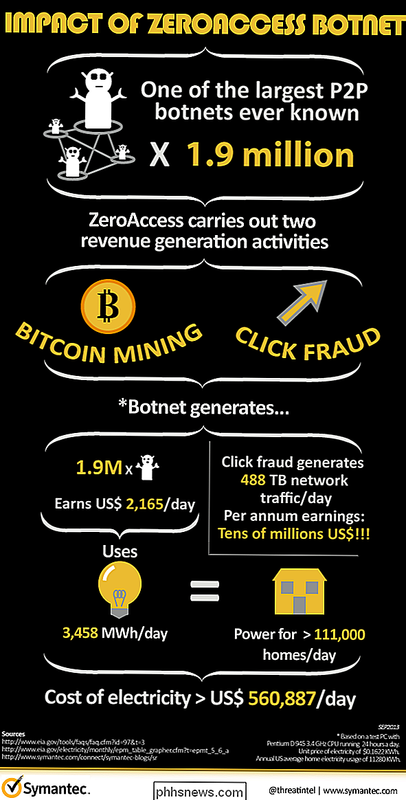

Symantecs Studie zum ZeroAccess-Botnet zeigt uns ein Beispiel. ZeroAccess besteht aus 1,9 Millionen Computern, die durch Bitcoin Mining und Klickbetrug Geld für die Eigentümer des Botnets generieren.

Wie Botnets kontrolliert werden

Botnets können auf verschiedene Arten gesteuert werden. Einige sind einfach und leichter zu vereiteln, während andere schwieriger und schwieriger zu entfernen sind.

Die einfachste Möglichkeit, ein Botnetz zu kontrollieren, besteht darin, dass sich jeder Bot mit einem Remote-Server verbindet. Zum Beispiel könnte jeder Bot alle paar Stunden eine Datei von //example.com/bot herunterladen und die Datei würde ihnen sagen, was zu tun ist. Ein solcher Server ist allgemein als ein Command-and-Control-Server bekannt. Alternativ können sich die Bots mit einem IRC-Kanal (Internet Relay Chat) verbinden, der irgendwo auf einem Server gehostet wird, und auf Anweisungen warten. Botnets, die diese Methoden verwenden, sind einfach zu stoppen - überwachen Sie, zu welchen Webservern ein Bot eine Verbindung herstellt, und gehen Sie dann zu diesen Webservern. Die Bots können nicht mit ihren Erschaffern kommunizieren.

Einige Botnetze können in einer verteilten Peer-to-Peer-Art kommunizieren. Bots sprechen mit anderen Bots in der Nähe, die mit anderen Bots in der Nähe sprechen, die mit anderen Bots in der Nähe sprechen, und so weiter. Es gibt keinen einzigen identifizierbaren Punkt, an dem die Bots ihre Anweisungen erhalten. Dies funktioniert ähnlich wie bei anderen verteilten Netzwerksystemen, wie dem von BitTorrent verwendeten DHT-Netzwerk und anderen Peer-to-Peer-Netzwerkprotokollen. Es kann möglich sein, ein Peer-to-Peer-Netzwerk zu bekämpfen, indem man gefälschte Befehle ausgibt oder die Bots voneinander isoliert.

RELATED: Ist Tor wirklich anonym und sicher?

Vor kurzem haben einige Botnetze begonnen Kommunikation über das Tor-Netzwerk. Tor ist ein verschlüsseltes Netzwerk, das so anonym wie möglich gestaltet ist. Ein Bot, der mit einem versteckten Dienst innerhalb des Tor-Netzwerks verbunden ist, wäre schwer zu vereiteln. Es ist theoretisch unmöglich herauszufinden, wo sich tatsächlich ein versteckter Dienst befindet, obwohl Geheimdienste wie die NSA ein paar Tricks auf Lager haben. Sie haben vielleicht von der Silk Road gehört, einer Online-Shopping-Site, die für illegale Drogen bekannt ist. Es wurde auch als versteckter Dienst von Tor gehostet, weshalb es so schwer war, die Seite herunter zu nehmen. Am Ende sieht es so aus, als ob die altmodische Detektivarbeit die Polizei zu dem Mann geführt hätte, der die Site betreibt - er ist also mit anderen Worten umgezogen. Ohne diese Ausrutscher hätten die Polizisten keine Möglichkeit gehabt, den Server aufzuspüren und auszuschalten.

Botnetze sind einfach organisierte Gruppen infizierter Computer, die Kriminelle für ihre eigenen Zwecke kontrollieren. Und wenn es um Malware geht, ist ihr Zweck normalerweise, Profit zu machen.

Bildquelle: Melinda Seckington auf Flickr

Minecraft benötigt kein Java mehr installiert; Es ist Zeit Java zu deinstallieren

Eine der größten Beschwerden, die Minecraft-Spieler haben, ist, dass Minecraft auf Java läuft - es ist ein Schmerz, weil es unsicher ist und häufige Updates benötigt, um Exploits zu vermeiden lieber nicht damit umgehen. Dank eines neuen Launcher müssen Sie in Minecraft nicht mehr Java installieren, damit Sie es endlich entfernen können.

So sehen Sie sich Amazon Instant Video unter Linux an

Amazon Instant Video verwendet das Flash-Plug-In. Sie können sich also vorstellen, dass es mit Flash unter Linux "einfach funktioniert". Du liegst falsch, aber du kannst Amazon Instant Video mit minimalem Optimierungsaufwand arbeiten lassen. Für die Zwecke dieses Artikels haben wir die neueste Version von Firefox unter Ubuntu 14.