So protokollieren Sie die Firewall-Aktivität mit dem Windows-Firewallprotokoll

Bei der Filterung des Internetdatenverkehrs verfügen alle Firewalls über eine Protokollierungsfunktion, die dokumentiert, wie die Firewall verschiedene Arten von Datenverkehr gehandhabt hat. Diese Protokolle können wertvolle Informationen wie Quell- und Ziel-IP-Adressen, Portnummern und Protokolle bereitstellen. Sie können auch die Windows-Firewall-Protokolldatei verwenden, um TCP- und UDP-Verbindungen und Pakete zu überwachen, die von der Firewall blockiert werden.

Warum und wann Firewall-Protokollierung sinnvoll ist

- Um zu überprüfen, ob neu hinzugefügte Firewall-Regeln ordnungsgemäß funktionieren oder sie debuggen wenn sie nicht wie erwartet funktionieren.

- So ermitteln Sie, ob die Windows-Firewall die Ursache für Anwendungsfehler ist - Mit der Protokollierungsfunktion der Firewall können Sie nach deaktivierten Port-Öffnungen, dynamischen Port-Öffnungen suchen, verworfene Pakete mit Push- und Dringlichkeits-Flags analysieren und analysieren verworfene Pakete im Sendepfad.

- Erkennung und Identifizierung bösartiger Aktivitäten - Mit der Firewall-Protokollierungsfunktion können Sie überprüfen, ob in Ihrem Netzwerk bösartige Aktivitäten auftreten oder nicht, obwohl Sie sich erinnern müssen, dass sie nicht die zum Verfolgen erforderlichen Informationen enthält (

- ) Wenn Sie wiederholt erfolglose Versuche bemerken, von einer IP-Adresse (oder einer Gruppe von IP-Adressen) aus auf Ihre Firewall und / oder andere High-Profile-Systeme zuzugreifen, möchten Sie dies möglicherweise tun eine Regel schreiben, um alle Verbindungen aus diesem IP-Bereich zu entfernen (stellen Sie sicher, dass die IP-Adresse nicht gefälscht wird).

- Ausgehende Verbindungen von internen Servern wie Webservern können ein Hinweis darauf sein, dass jemand Ihr System verwendet Starten Sie Angriffe gegen Computer in anderen Netzwerken.

So erstellen Sie die Protokolldatei

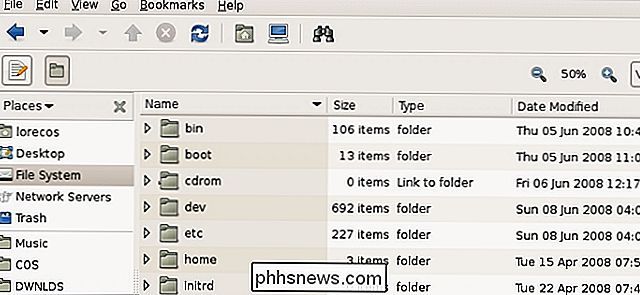

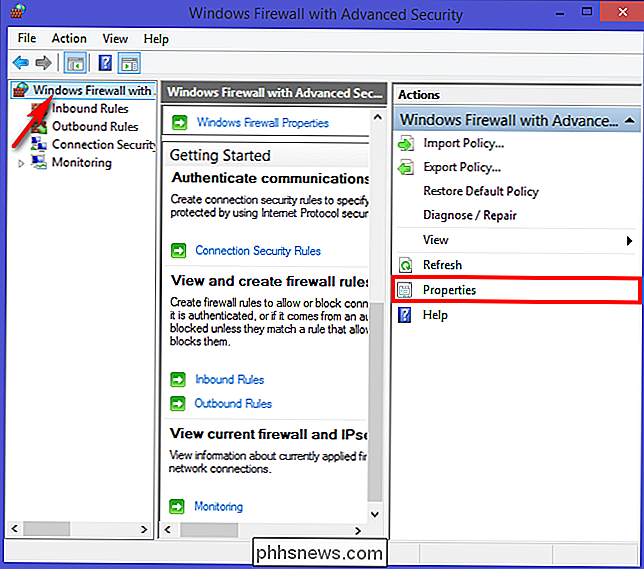

Standardmäßig ist die Protokolldatei deaktiviert, dh es werden keine Informationen in die Protokolldatei geschrieben. Um eine Logdatei zu erstellen, drücken Sie "Win key + R", um das Run-Feld zu öffnen. Geben Sie "wf.msc" ein und drücken Sie die Eingabetaste. Der Bildschirm "Windows-Firewall mit erweiterter Sicherheit" wird angezeigt. Klicken Sie auf der rechten Seite des Bildschirms auf "Eigenschaften".

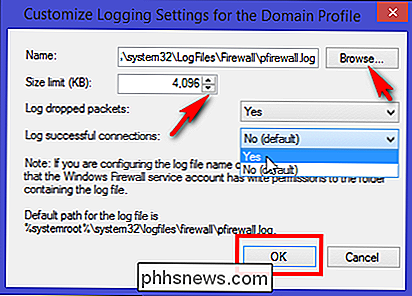

Ein neues Dialogfeld wird angezeigt. Klicken Sie nun auf die Registerkarte "Privates Profil" und wählen Sie "Anpassen" im Abschnitt "Logging".

Ein neues Fenster öffnet und wählen Sie Ihre maximale Protokollgröße, Speicherort und ob nur verworfene Pakete, erfolgreiche Verbindung oder beide. Ein abgeworfenes Paket ist ein Paket, das von der Windows-Firewall blockiert wurde. Eine erfolgreiche Verbindung bezieht sich sowohl auf eingehende Verbindungen als auch auf Verbindungen, die Sie über das Internet hergestellt haben. Dies bedeutet jedoch nicht immer, dass ein Eindringling erfolgreich eine Verbindung zu Ihrem Computer hergestellt hat.

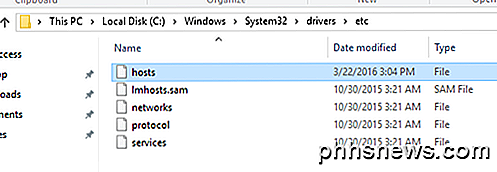

Standardmäßig schreibt die Windows-Firewall Protokolleinträge nach% SystemRoot% System32 LogFiles Firewall Pfirewall.logund speichert nur die letzten 4 MB Daten. In den meisten Produktionsumgebungen wird dieses Protokoll ständig auf Ihre Festplatte geschrieben. Wenn Sie die Größenbeschränkung der Protokolldatei ändern (um Aktivitäten über einen längeren Zeitraum zu protokollieren), kann dies zu Leistungseinbußen führen. Aus diesem Grund sollten Sie die Protokollierung nur aktivieren, wenn Sie aktiv ein Problem beheben und dann sofort die Protokollierung deaktivieren.

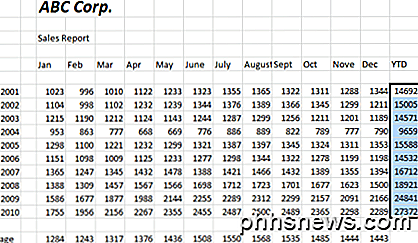

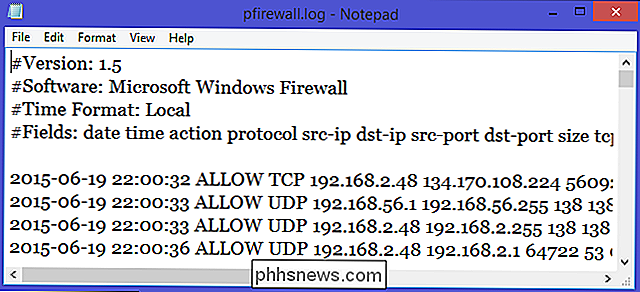

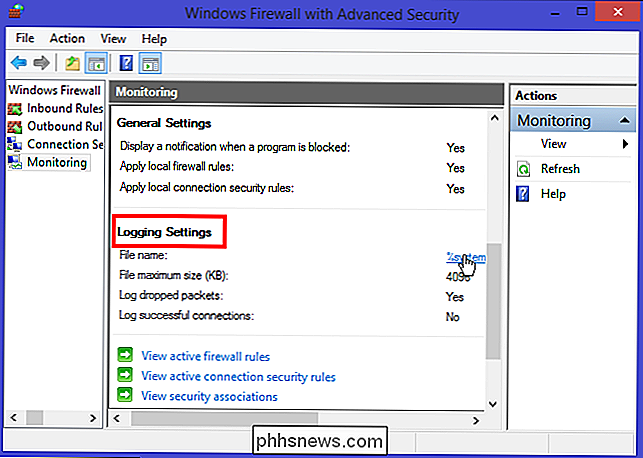

Klicken Sie anschließend auf das Register "Öffentliches Profil" und wiederholen Sie die gleichen Schritte wie für das Register "Privates Profil" . Sie haben jetzt das Protokoll für private und öffentliche Netzwerkverbindungen aktiviert. Die Protokolldatei wird in einem erweiterten W3C-Protokollformat (.log) erstellt, das Sie mit einem Texteditor Ihrer Wahl untersuchen oder in eine Tabelle importieren können. Eine einzelne Protokolldatei kann Tausende von Texteinträgen enthalten. Wenn Sie sie also über den Editor lesen, deaktivieren Sie den Zeilenumbruch, um die Spaltenformatierung beizubehalten. Wenn Sie die Protokolldatei in einer Tabellenkalkulation anzeigen, werden alle Felder zur besseren Analyse logisch in Spalten angezeigt.

Scrollen Sie auf dem Hauptbildschirm "Windows-Firewall mit erweiterter Sicherheit" nach unten, bis Sie den Link "Überwachung" sehen. Klicken Sie im Detailbereich unter "Protokollierungseinstellungen" auf den Dateipfad neben "Dateiname". Das Protokoll wird im Editor geöffnet.

Interpretieren des Windows-Firewallprotokolls

Das Windows-Firewall-Sicherheitsprotokoll enthält zwei Abschnitte. Der Header liefert statische, beschreibende Informationen über die Version des Protokolls und die verfügbaren Felder. Der Hauptteil des Protokolls sind die kompilierten Daten, die als Ergebnis von Datenverkehr eingegeben werden, der versucht, die Firewall zu überqueren. Es ist eine dynamische Liste und neue Einträge erscheinen am Ende des Protokolls. Die Felder werden von links nach rechts über die Seite geschrieben. Das Zeichen (-) wird verwendet, wenn für das Feld kein Eintrag verfügbar ist.

Gemäß der Microsoft Technet-Dokumentation enthält der Header der Protokolldatei:

Version - Zeigt an, welche Version des Windows-Firewall-Sicherheitsprotokolls installiert ist.

Software - Zeigt den Namen der Software an, die das Protokoll erstellt.

Zeit - Zeigt an, dass alle Zeitstempelinformationen im Protokoll in Ortszeit sind.

Felder - Zeigt eine Liste der für das Sicherheitsprotokoll verfügbaren Felder an Einträge, wenn Daten vorhanden sind.

Der Rumpf der Logdatei enthält:

Datum - Das Datumsfeld gibt das Datum im Format YYYY-MM-DD an.

Uhrzeit - Die Ortszeit wird in angezeigt die Protokolldatei im Format HH: MM: SS. Die Stunden werden im 24-Stunden-Format referenziert.

action - Während die Firewall den Datenverkehr verarbeitet, werden bestimmte Aktionen aufgezeichnet. Die protokollierten Aktionen sind DROP zum Trennen einer Verbindung, OPEN zum Öffnen einer Verbindung, CLOSE zum Schließen einer Verbindung, OPEN-INBOUND für eine eingehende Sitzung, die für den lokalen Computer geöffnet ist, und INFO-EVENTS-LOST für Ereignisse, die von der Windows-Firewall verarbeitet werden wurden nicht im Sicherheitsprotokoll aufgezeichnet.

Protokoll - Das verwendete Protokoll wie TCP, UDP oder ICMP.

src-ip - Zeigt die Quell-IP-Adresse an (die IP-Adresse des Computers, der versucht, eine Verbindung herzustellen).

dst-ip - Zeigt die Ziel-IP-Adresse eines Verbindungsversuchs an.

src-port - Die Portnummer auf dem sendenden Computer, von dem die Verbindung versucht wurde.

dst-port - Der Port, zu dem der sendender Computer versuchte eine Verbindung herzustellen.

size - Zeigt die Paketgröße in Bytes an.

tcpflags - Informationen über TCP-Steuerflags in TCP-Headern.

tcpsyn - Zeigt die TCP-Sequenznummer im Paket an

tcpack - Zeigt die TCP-Bestätigungsnummer im Paket an.

tcpwin - Zeigt den TCP w an Indow size, in Bytes, im Paket.

icmptype - Informationen zu den ICMP-Nachrichten.

icmpcode - Informationen zu den ICMP-Nachrichten.

info - Zeigt einen Eintrag an, der vom Typ der aufgetretenen Aktion abhängt.

Pfad - Zeigt die Richtung der Kommunikation an. Die verfügbaren Optionen sind SEND, RECEIVE, FORWARD und UNKNOWN.

Wie Sie bemerken, ist der Protokolleintrag in der Tat groß und kann bis zu 17 Informationen enthalten, die jedem Ereignis zugeordnet sind. Für die allgemeine Analyse sind jedoch nur die ersten acht Informationen wichtig. Mit den Details in Ihrer Hand können Sie nun die Informationen auf bösartige Aktivitäten analysieren oder Fehler bei der Anwendung beheben.

Wenn Sie eine bösartige Aktivität vermuten, öffnen Sie die Protokolldatei im Editor und filtern Sie alle Protokolleinträge mit DROP im Aktionsfeld und Beachten Sie, ob die Ziel-IP-Adresse mit einer anderen Zahl als 255 endet. Wenn Sie viele solcher Einträge finden, notieren Sie sich die Ziel-IP-Adressen der Pakete. Sobald Sie mit der Problembehandlung fertig sind, können Sie die Firewall-Protokollierung deaktivieren.

Die Behebung von Netzwerkproblemen kann manchmal ziemlich beängstigend sein. Eine empfohlene Vorgehensweise bei der Fehlerbehebung der Windows-Firewall besteht darin, die systemeigenen Protokolle zu aktivieren. Obwohl die Windows-Firewall-Protokolldatei für die Analyse der Gesamtsicherheit Ihres Netzwerks nicht hilfreich ist, ist sie dennoch eine gute Methode, wenn Sie überwachen möchten, was sich hinter den Kulissen abspielt.

12 Tipps zum schnellen Tippen auf der Tastatur Ihres iPhones oder iPads

Die Tastatur Ihres iPhones bietet einige versteckte Tricks, mit denen Sie schneller tippen können. iPads bieten auch versteckte Tricks an - wussten Sie, dass Sie die Tastatur Ihres iPads teilen und um den Bildschirm bewegen können? Einige dieser Tricks sind gut versteckt. Sie können sie niemals entdecken, bis Ihnen jemand davon erzählt - oder Sie lesen sie in einem Artikel wie diesem.

So ändern Sie den Speicherort des Internet Explorer-Download-Ordners

Beim Herunterladen von Dateien mit dem Internet Explorer wird standardmäßig der Hauptdownloads-Ordner für Ihr Benutzerkonto gespeichert. Wenn Sie Ihre Dateien lieber woanders speichern möchten, können Sie den Standardspeicherordner ändern. So geht's: Klicken Sie im Internet Explorer auf der rechten Seite der Symbolleiste auf die Schaltfläche Extras und dann im Dropdown-Menü auf "Downloads anzeigen".