So überprüfen Sie Ihren Router auf Malware

Die Router-Sicherheit der Benutzer ist ziemlich schlecht. Angreifer nutzen den Mangel an Herstellern und greifen große Mengen von Routern an. So überprüfen Sie, ob Ihr Router kompromittiert wurde.

Der Home-Router-Markt ist dem Android-Smartphone-Markt sehr ähnlich. Hersteller produzieren eine große Anzahl verschiedener Geräte und kümmern sich nicht um deren Aktualisierung, wodurch sie für Angriffe offen bleiben.

Wie Ihr Router der dunklen Seite beitreten kann

VERWANDT: Was ist DNS und sollte ich einen anderen DNS-Server verwenden ?

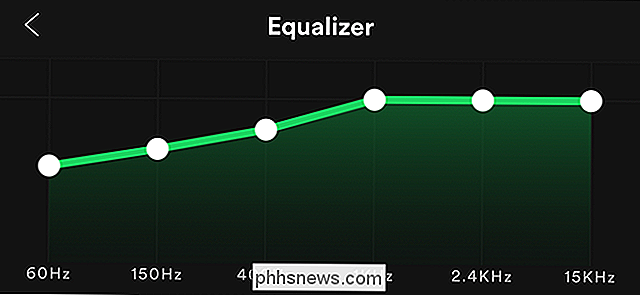

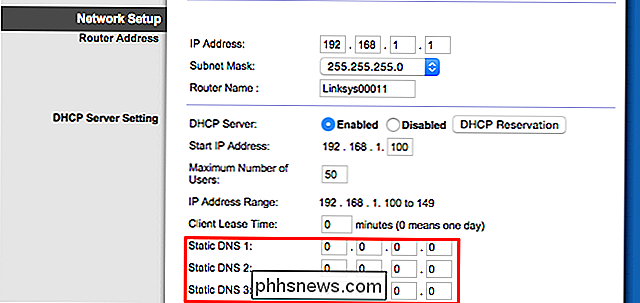

Angreifer versuchen häufig, die DNS-Servereinstellung auf Ihrem Router zu ändern und auf einen bösartigen DNS-Server zu zeigen. Wenn Sie versuchen, eine Verbindung zu einer Website herzustellen, z. B. auf der Website Ihrer Bank, werden Sie vom bösartigen DNS-Server aufgefordert, stattdessen eine Phishing-Site aufzurufen. In Ihrer Adressleiste steht möglicherweise noch bankofamerica.com, Sie befinden sich jedoch auf einer Phishing-Site. Der bösartige DNS-Server reagiert nicht unbedingt auf alle Abfragen. Es kann bei den meisten Anfragen einfach eine Zeitüberschreitung verursachen und dann Abfragen an den Standard-DNS-Server Ihres Internetdienstanbieters umleiten. Ungewöhnlich langsame DNS-Anfragen sind ein Zeichen dafür, dass Sie eine Infektion haben.

Scharfäugige Personen werden bemerken, dass eine solche Phishing-Seite keine HTTPS-Verschlüsselung hat, aber viele Leute würden es nicht bemerken. SSL-Stripping-Angriffe können sogar die Verschlüsselung bei der Übertragung entfernen.

Angreifer können auch nur Werbung einwerfen, Suchergebnisse umleiten oder versuchen, Drive-by-Downloads zu installieren. Sie können Anfragen für Google Analytics oder andere Skripts erfassen, die fast jede Website verwendet, und sie an einen Server weiterleiten, der ein Skript bereitstellt, das stattdessen Anzeigen einfügt. Wenn Sie auf einer legitimen Website wie How-To Geek oder der New York Times pornografische Werbung sehen, sind Sie wahrscheinlich mit etwas infiziert - entweder auf Ihrem Router oder Ihrem Computer selbst.

Viele Angriffe nutzen die siteübergreifende Anfrage Fälschungen (CSRF). Ein Angreifer bettet bösartiges JavaScript in eine Webseite ein, und JavaScript versucht, die webbasierte Verwaltungsseite des Routers zu laden und Einstellungen zu ändern. Da das JavaScript auf einem Gerät in Ihrem lokalen Netzwerk ausgeführt wird, kann der Code auf die Web-Schnittstelle zugreifen, die nur in Ihrem Netzwerk verfügbar ist.

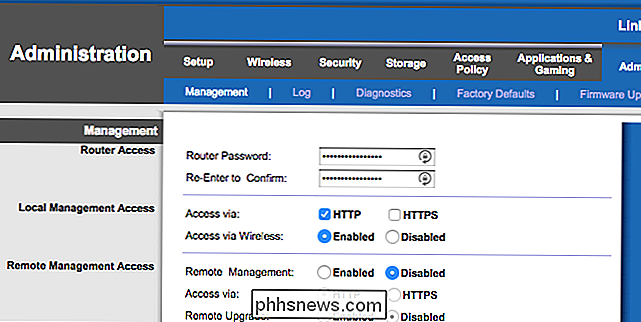

Bei einigen Routern können die Remote-Verwaltungsschnittstellen zusammen mit Standardbenutzernamen und Kennwörtern aktiviert werden, nach denen Bots suchen können solche Router im Internet und erhalten Zugriff. Andere Exploits können andere Routerprobleme ausnutzen. UPnP scheint beispielsweise auf vielen Routern anfällig zu sein.

So prüfen Sie

RELATED: 10 Nützliche Optionen, die Sie in der Webschnittstelle Ihres Routers konfigurieren können

Das einzige verräterische Zeichen, dass ein Router kompromittiert wurde ist, dass sein DNS-Server geändert wurde. Sie sollten die webbasierte Benutzeroberfläche Ihres Routers besuchen und die DNS-Servereinstellung überprüfen.

Zunächst müssen Sie auf die webbasierte Einrichtungsseite Ihres Routers zugreifen. Überprüfen Sie die Gateway-Adresse der Netzwerkverbindung oder lesen Sie in der Dokumentation Ihres Routers nach, wie das funktioniert.

Melden Sie sich gegebenenfalls mit dem Benutzernamen und dem Kennwort Ihres Routers an. Suchen Sie nach einer "DNS" -Einstellung, häufig auf dem Bildschirm mit den WAN- oder Internetverbindungseinstellungen. Wenn es auf "Automatisch" eingestellt ist, ist das in Ordnung - es erhält es von Ihrem ISP. Wenn es auf "Manuell" eingestellt ist und dort benutzerdefinierte DNS-Server eingetragen sind, kann das sehr wohl ein Problem sein.

Es ist kein Problem, wenn Sie Ihren Router so konfiguriert haben, dass er gute alternative DNS-Server verwendet - zum Beispiel 8.8.8.8 und 8.8.4.4 für Google DNS oder 208.67.222.222 und 208.67.220.220 für OpenDNS. Aber wenn dort DNS-Server sind, die Sie nicht erkennen, ist das ein Zeichen, dass Malware Ihren Router zur Verwendung von DNS-Servern geändert hat. Führen Sie im Zweifelsfall eine Websuche nach den DNS-Serveradressen durch, um festzustellen, ob sie legitim sind oder nicht. Etwas wie "0.0.0.0" ist in Ordnung und bedeutet oft nur, dass das Feld leer ist und der Router automatisch einen DNS-Server erhält.

Experten empfehlen, diese Einstellung gelegentlich zu überprüfen, um festzustellen, ob Ihr Router kompromittiert wurde oder nicht.

Hilfe, Es gibt einen bösartigen DNS-Server!

Wenn hier ein bösartiger DNS-Server konfiguriert ist, können Sie ihn deaktivieren und Ihrem Router mitteilen, dass er den automatischen DNS-Server von Ihrem ISP verwenden oder die Adressen von legitimen DNS-Servern wie Google DNS oder OpenDNS hier eingeben soll Wenn Sie den DNS-Server hier eingeben, sollten Sie alle Einstellungen Ihres Routers löschen und auf Werkseinstellungen zurücksetzen, bevor Sie ihn erneut einrichten - nur um sicher zu gehen. Verwenden Sie dann die folgenden Tricks, um den Router vor weiteren Angriffen zu schützen:

Verhindern des Abhackens Ihres Routers gegen Angriffe

RELATED:

Sichern Ihres kabellosen Routers: 8 Dinge, die Sie jetzt tun können Sie können sicher verhärten Ihr Router gegen diese Angriffe - etwas. Wenn der Router Sicherheitslücken hat, die der Hersteller nicht repariert hat, können Sie ihn nicht vollständig sichern.

Firmware-Updates installieren

- : Stellen Sie sicher, dass die neueste Firmware für Ihren Router installiert ist. Aktivieren Sie automatische Firmware-Updates, wenn der Router dies anbietet - die meisten Router leider nicht. Dies stellt zumindest sicher, dass Sie vor Fehlern, die gepatcht wurden, geschützt sind. Remote-Zugriff deaktivieren

- : Remote-Zugriff auf die webbasierten Verwaltungsseiten des Routers deaktivieren. Passwort ändern

- : Ändern Sie den Passwort für die webbasierte Administrationsoberfläche des Routers, so dass Angreifer nicht einfach mit der Standardschnittstelle eindringen können. Ausschalten UPnP

- : UPnP war besonders anfällig. Selbst wenn UPnP auf Ihrem Router nicht angreifbar ist, kann eine Malware, die irgendwo in Ihrem lokalen Netzwerk ausgeführt wird, UPnP verwenden, um Ihren DNS-Server zu ändern. So funktioniert UPnP - es vertraut allen Anfragen, die von Ihrem lokalen Netzwerk kommen. DNSSEC soll zusätzliche Sicherheit bieten, aber es ist kein Allheilmittel. In der realen Welt vertraut jedes Client-Betriebssystem nur dem konfigurierten DNS-Server. Der bösartige DNS-Server könnte behaupten, dass ein DNS-Eintrag keine DNSSEC-Informationen hat oder dass er DNSSEC-Informationen hat und die IP-Adresse, die weitergeleitet wird, die echte ist.

Bildquelle: nrkbeta on Flickr

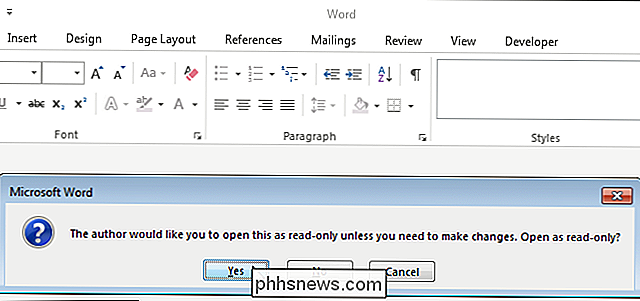

So erzwingen, dass Benutzer ein Dokument nur schreibgeschützt öffnen

Wenn Sie ein Dokument freigeben und Änderungen vermeiden möchten, können Sie Word zur Eingabeaufforderung zwingen Der Benutzer öffnet das Dokument nur als gelesen, wenn er die Datei öffnet. Wir zeigen Ihnen, wie Sie diese Einstellung aktivieren. Öffnen Sie die Datei, die Sie öffnen möchten, als schreibgeschützt und klicken Sie auf die Registerkarte "Datei".

So deaktivieren Sie die iCloud-Foto- und Videofreigabe von OS X

Apples neue Fotos-App schließt die Lücke zwischen Macs und iOS-Geräten mit Fotosynchronisierung mit iCloud. Es ist ein großartiges kleines Feature, aber es ist sicher zu sagen, dass einige Leute es nicht wollen. Der Vorteil von iCloud Foto-Sharing ist nicht sofort offensichtlich, es sei denn, Sie verwenden mehrere Apple-Geräte wie ein iPhone, ein iPad oder einen Mac.