So kann ein Angreifer die Zwei-Faktor-Authentifizierung umgehen

Zwei-Faktor-Authentifizierungssysteme sind nicht so sicher wie sie scheinen. Ein Angreifer benötigt Ihr physisches Authentifizierungs-Token nicht, wenn er Ihre Telefongesellschaft oder den sicheren Dienst dazu bringen kann, sie einzulassen.

Zusätzliche Authentifizierung ist immer hilfreich. Obwohl nichts die perfekte Sicherheit bietet, die wir alle wollen, stellt die Zwei-Faktor-Authentifizierung den Angreifern, die Ihre Sachen haben wollen, mehr Hindernisse in den Weg.

Ihre Telefongesellschaft ist ein schwacher Link

VERBUNDEN: Sichern Sie sich mit zwei Schritt-Verifizierung dieser 16 Web Services

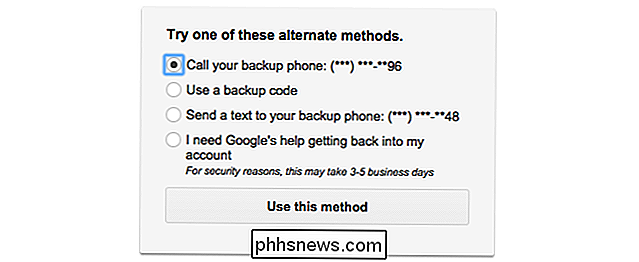

Die zweistufigen Authentifizierungssysteme auf vielen Websites funktionieren, indem Sie eine Nachricht per SMS an Ihr Telefon senden, wenn sich jemand anmeldet. Selbst wenn Sie eine spezielle App auf Ihrem Telefon verwenden, um Codes zu generieren, Es besteht eine gute Chance, dass Ihr Dienst Ihrer Wahl die Möglichkeit bietet, sich einzuloggen, indem Sie einen SMS-Code an Ihr Telefon senden. Oder der Dienst ermöglicht es Ihnen möglicherweise, den Zwei-Faktor-Authentifizierungsschutz von Ihrem Konto zu entfernen, nachdem Sie bestätigt haben, dass Sie Zugriff auf eine Telefonnummer haben, die Sie als Wiederherstellungsnummer konfiguriert haben.

Das klingt alles gut. Du hast dein Handy und es hat eine Telefonnummer. Es hat eine physische SIM-Karte darin, die es an diese Telefonnummer mit Ihrem Handy-Provider bindet. Es scheint alles sehr körperlich. Aber leider ist Ihre Telefonnummer nicht so sicher wie Sie denken.

Wenn Sie schon einmal eine bestehende Telefonnummer auf eine neue SIM-Karte verschieben mussten, nachdem Sie Ihr Telefon verloren haben oder nur ein neues bekommen, werden Sie es tun Wissen Sie, was Sie oft tun können, ganz am Telefon - oder vielleicht sogar online. Alles, was ein Angreifer tun muss, ist, die Kundendienstabteilung Ihrer Mobiltelefongesellschaft anzurufen und so zu tun, als ob Sie Sie wären. Sie müssen wissen, was Ihre Telefonnummer ist und einige persönliche Details über Sie wissen. Dies sind die Arten von Details - zum Beispiel die Kreditkartennummer, die letzten vier Ziffern einer SSN und andere -, die regelmäßig in großen Datenbanken auslaufen und für Identitätsdiebstahl verwendet werden. Der Angreifer kann versuchen, Ihre Telefonnummer auf ihr Telefon zu verschieben.

Es gibt noch einfachere Möglichkeiten. Oder Sie können zum Beispiel eine Anrufweiterleitung am Ende des Telefonunternehmens einrichten, so dass eingehende Sprachanrufe an ihr Telefon weitergeleitet werden und nicht an Ihr Telefon weitergeleitet werden.

Ein Angreifer benötigt möglicherweise keinen Zugriff auf Ihre vollständige Telefonnummer . Sie können auf Ihre Voicemail zugreifen, versuchen, sich um 3 Uhr morgens bei Websites anzumelden und dann die Bestätigungscodes aus Ihrer Voicemailbox zu holen. Wie sicher ist das Voice-Mail-System Ihrer Telefongesellschaft? Wie sicher ist Ihre Voicemail-PIN - haben Sie überhaupt eine eingestellt? Nicht jeder hat! Und wenn ja, wie viel Aufwand würde es für einen Angreifer erfordern, Ihre Voicemail-PIN durch Anruf bei Ihrer Telefongesellschaft zurückzusetzen?

Mit Ihrer Telefonnummer ist alles vorbei

VERWANDT: Wie Sie vermeiden können Aussperrung bei Verwendung der Zwei-Faktor-Authentifizierung

Ihre Telefonnummer wird zur Schwachstelle. Ihr Angreifer kann die Bestätigung in zwei Schritten aus Ihrem Konto entfernen oder Bestätigungscodes in zwei Schritten per SMS oder Sprachanrufe erhalten. Wenn Sie feststellen, dass etwas nicht in Ordnung ist, können Sie auf diese Konten zugreifen.

Dies ist ein Problem für praktisch jeden Dienst. Onlinedienste möchten nicht, dass Personen den Zugriff auf ihre Konten verlieren, sodass Sie diese Zwei-Faktor-Authentifizierung im Allgemeinen mit Ihrer Telefonnummer umgehen und entfernen können. Das hilft, wenn Sie Ihr Telefon zurücksetzen oder ein neues erhalten und Ihre Zwei-Faktor-Authentifizierungscodes verloren haben - aber Sie haben immer noch Ihre Telefonnummer.

Theoretisch sollte hier eine Menge Schutz vorhanden sein . In Wirklichkeit haben Sie es mit den Kundendienstmitarbeitern von Mobilfunkanbietern zu tun. Diese Systeme sind oft auf Effizienz ausgelegt, und ein Kundendienstmitarbeiter kann einige der Sicherheitsvorkehrungen übersehen, mit denen ein Kunde konfrontiert ist, der verärgert und ungeduldig erscheint und über ausreichend Informationen verfügt. Ihre Telefongesellschaft und ihr Kundendienst sind ein Schwachpunkt in Ihrer Sicherheit.

Der Schutz Ihrer Telefonnummer ist schwierig. Realistisch gesehen sollten Mobiltelefongesellschaften mehr Sicherheitsvorkehrungen treffen, um dies weniger riskant zu machen. In Wirklichkeit möchten Sie wahrscheinlich selbst etwas tun, anstatt darauf zu warten, dass große Unternehmen ihre Kundendienstverfahren reparieren. Bei einigen Diensten können Sie die Wiederherstellung deaktivieren oder über Telefonnummern zurücksetzen und davor warnen. Wenn es sich jedoch um ein unternehmenskritisches System handelt, können Sie sicherere Rücksetzverfahren wie beispielsweise Rücksetzcodes wählen, die Sie in einem Banktresor sperren können Du brauchst sie immer.

Andere Zurückstellungsverfahren

VERWANDT: Sicherheitsfragen sind unsicher: So schützen Sie Ihre Konten

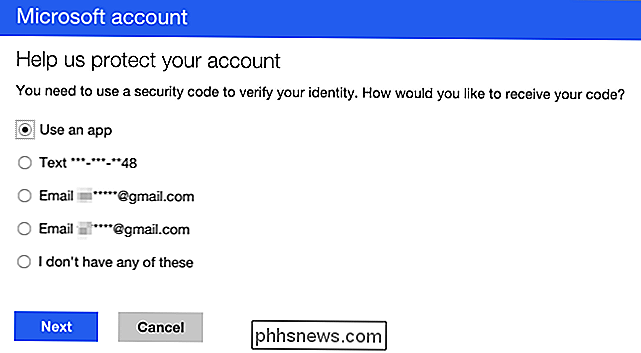

Es geht auch nicht nur um Ihre Telefonnummer. Bei vielen Diensten können Sie diese Zwei-Faktor-Authentifizierung auf andere Weise entfernen, wenn Sie behaupten, dass Sie den Code verloren haben und sich anmelden müssen. Solange Sie genügend persönliche Details über das Konto kennen, können Sie möglicherweise einsteigen

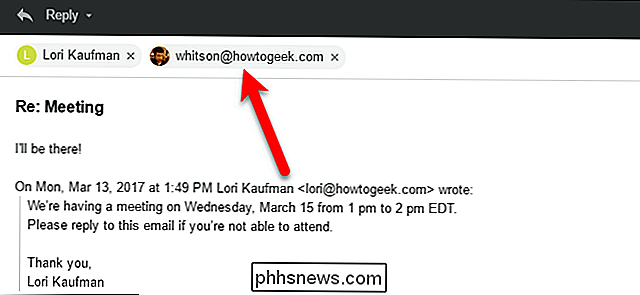

Probieren Sie es selbst aus - gehen Sie zu dem Service, den Sie mit der Zwei-Faktor-Authentifizierung gesichert haben, und geben Sie vor, den Code verloren zu haben. Sehen Sie, was es braucht, um hineinzukommen. Sie müssen vielleicht im schlimmsten Fall persönliche Details angeben oder unsichere "Sicherheitsfragen" beantworten. Es hängt davon ab, wie der Dienst konfiguriert ist. Sie können es möglicherweise zurücksetzen, indem Sie eine E-Mail an einen anderen E-Mail-Account senden. In diesem Fall kann dieser E-Mail-Account zu einem schwachen Link werden. Im Idealfall brauchen Sie nur Zugang zu einer Telefonnummer oder Wiederherstellungscodes - und, wie wir gesehen haben, ist der Teil der Telefonnummer ein schwacher Link.

Hier ist etwas anderes beängstigend: Es geht nicht nur darum, zwei- Schritt Überprüfung. Ein Angreifer könnte ähnliche Tricks versuchen, um Ihr Passwort vollständig zu umgehen. Dies kann funktionieren, da Onlinedienste sicherstellen möchten, dass Benutzer wieder auf ihre Konten zugreifen können, auch wenn sie ihre Kennwörter verlieren.

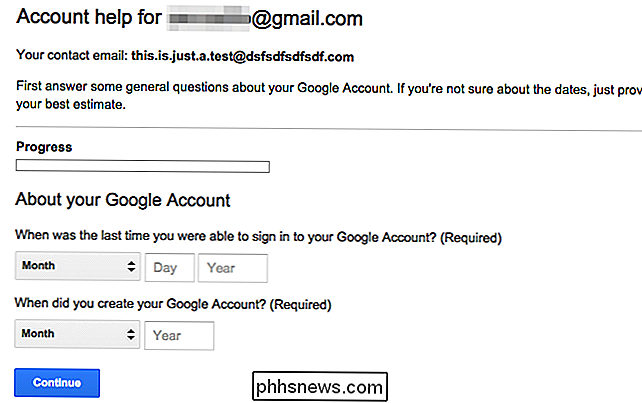

Sehen Sie sich beispielsweise das System zur Wiederherstellung des Google-Kontos an. Dies ist eine letzte Option für die Wiederherstellung Ihres Kontos. Wenn Sie behaupten, keine Kennwörter zu kennen, werden Sie möglicherweise nach Informationen zu Ihrem Konto gefragt, beispielsweise wann Sie es erstellt haben und an wen Sie häufig eine E-Mail senden. Ein Angreifer, der genug über Sie weiß, könnte theoretisch Verfahren zum Zurücksetzen von Kennwörtern verwenden, um auf Ihre Konten zuzugreifen.

Wir haben noch nie gehört, dass Googles Kontowiederherstellung missbraucht wird, aber Google ist nicht das einzige Unternehmen mit Tools wie Dies. Sie können nicht alle vollständig idiotensicher sein, besonders wenn ein Angreifer genug über Sie weiß.

Unabhängig von den Problemen ist ein Konto mit zweistufiger Verifizierung immer sicherer als das gleiche Konto ohne Bestätigung in zwei Schritten. Aber die Zwei-Faktor-Authentifizierung ist keine Königsdisziplin, wie wir bei Angriffen gesehen haben, die die größte Schwachstelle missbrauchen: Ihre Telefongesellschaft.

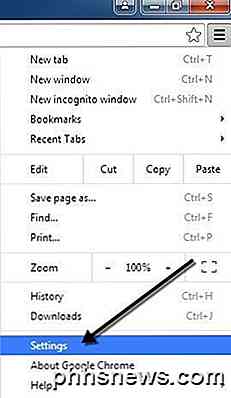

Wie Einrichten mehrerer Homepage in Ihrem Webbrowser

Obwohl ich SpeedDial als meine Standard-Startseite für neue Tabs verwende, möchte ich auch, dass mein Browser mit mehreren Tabs geladen wird, wenn ich ihn zum ersten Mal öffne. Normalerweise checke ich meine E-Mails und lese bestimmte Nachrichtenseiten. Wenn ich also Chrome am Morgen öffne, ist es schön, dass diese beiden Websites automatisch zusammen mit dem Browser auf ihren eigenen Tabs geöffnet werden.In di

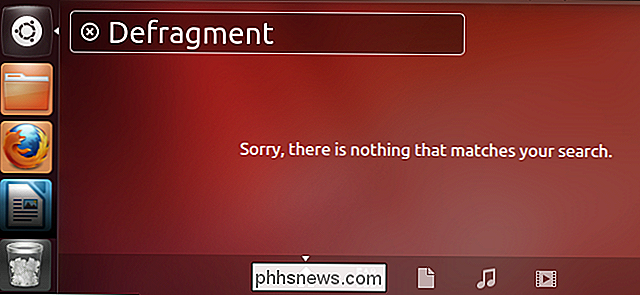

Muss ich meine SSD mit Software von Drittanbietern "optimieren"?

Herkömmliche mechanische Festplattenlaufwerke müssen für eine optimale Leistung defragmentiert werden, obwohl Windows dies jetzt sehr gut erledigt . Einige Softwarehersteller behaupten, dass ihre Tools SSDs "optimieren" können, so wie Festplatten-Defragmentierer mechanische Laufwerke beschleunigen könnten.