Kann mein Internetanbieter wirklich meine Daten verkaufen? Wie kann ich mich selbst schützen?

Vielleicht haben Sie in letzter Zeit viele Nachrichten über Internetdienstanbieter (ISPs) gehört, die Ihren Browserverlauf verfolgen und all Ihre Daten verkaufen. Was bedeutet das und wie können Sie sich am besten schützen?

Was passierte

: Was ist Netzneutralität?

Traditionell ist die Federal Trade Commission (FTC) für die Regulierung von ISPs zuständig . Anfang 2015 stimmte die Federal Communications Commission (FCC) dafür, den Breitband-Internetzugang als Teil des "Netzbetreiber-Service" zu klassifizieren, um so die Netzneutralität zu erhöhen. Dadurch wurde die Regulierung von ISPs von der FTC auf die FCC verlagert.

Die FCC hat dann Beschränkungen eingeführt, was ISPs mit ihren Kunden tun dürfen und dürfen. ISPs wären daran gehindert, den Suchverkehr umzuleiten, zusätzliche Anzeigen in Webseiten einzufügen und Nutzerdaten (wie Standort- und Browserverlauf) unter anderen Praktiken zu verkaufen, die auf Kosten der Nutzer rentabel sind.

Im März 2017 haben der Senat und der House stimmte über eine Resolution des Kongressberichts (Congressional Review Act, CRA) ab, um die Datenschutzbestimmungen der FCC aufzuheben und sie daran zu hindern, zukünftige Regelungen zu treffen. Ihre Begründung für den Gesetzentwurf war, dass Unternehmen wie Google und Facebook diese Informationen verkaufen dürfen und dass die Vorschriften die Konkurrenz durch ISPs auf ungerechte Weise verhindern. Die Gesetzgeber behaupteten, dass Google einen Marktanteil von 81% bei der Suche hat, da es mehr Marktkontrolle als jeder ISP hat. Während die Dominanz von Google bei der Suche real ist, haben Internetnutzer die Möglichkeit, Google oder Facebook oder eine andere Website zu meiden. Die meisten Leute verwenden Google für die Suche, aber es gibt viele andere Optionen und es ist einfach zu wechseln. Mit Tools wie Privacy Badger können Google- oder Facebook-Analysen im Web ganz einfach vermieden werden. Im Vergleich dazu läuft Ihr gesamter Internetverkehr über Ihren ISP, und nur sehr wenige Amerikaner haben mehr als eine oder zwei Wahlmöglichkeiten.

Der Entwurf wurde Anfang April vom Präsidenten unterzeichnet. Obwohl nicht alle Vorschriften der FCC in Kraft getreten waren, bevor sie ungültig wurden, ist dies immer noch ein schwerer Schlag für die Privatsphäre der Amerikaner im Internet. Da ISPs immer noch als "common carrier" klassifiziert sind, hat keine andere Aufsichtsbehörde die Aufsicht, diese Regeln wieder einzuführen.

Aktuell, aber nicht so neu

Viele der FCC-Bestimmungen sollten 2017 und 2018 beginnen. Große ISPs haben Tracking ihrer Nutzer seit Jahren. Verizon hat bekanntermaßen einen Supercookie in alle Browseranfragen ihrer Kunden eingefügt, sodass sie (und Dritte) einzelne Nutzer im Web verfolgen können. Der Supercookie wurde zu den Anfragen hinzugefügt, nachdem sie die Computer der Benutzer verlassen hatten. Daher gab es keine Möglichkeit, sie zu umgehen, bis Verizon nachgab und ein Opt-Out-Modul hinzufügte. Für eine Weile hat AT & T den Kunden zusätzliche 30 US-Dollar pro Monat berechnet, um ihre Internetnutzung nicht zu verfolgen. Dieser Fall war die Inspiration für die Datenschutzbestimmungen der FCC.

Es ist leicht zu denken: "Nun, es geht uns nicht schlechter als vor einem Jahr." Und das mag teilweise stimmen. Wir leben nach den gleichen Regeln wie damals. Es ist nur so, dass sie sich jetzt nicht zum Besseren verändern werden. Es ist immer noch nicht möglich, die Internet-Geschichte einer Person zu kaufen; Die Daten werden anonymisiert und an Werbetreibende und andere Organisationen in großen Mengen verkauft.

Diese neuen Vorschriften (die jetzt nicht in Kraft treten) hätten jedoch ein erhebliches Loch in die Privatsphäre des Internets gelegt. Wenn Sie tief in anonymisierte Daten vertiefen, kann es leicht sein, seinen Besitzer zu finden. Plus, es gibt das Argument, dass ISPs tatsächlich Double-Dip sind. Die Position, dass diese Entscheidung ISPs in einen wettbewerbsfähigeren Raum mit Diensten wie Google versetzt, ist ein wenig unaufrichtig. ISPs regieren die "letzte Meile" zu ihren Kunden, und wir zahlen bereits gutes Geld für den Zugang.

Wie kann ich mich schützen?

Viele Menschen sind besorgt über die Verabschiedung der Gesetzesvorlage und wollen Wege zum Schutz selbst von den neugierigen Augen ihres ISP. Glücklicherweise gibt es einige Dinge, die Sie tun können, um Ihre Privatsphäre zu schützen. Die meisten dieser Methoden sind darauf ausgerichtet, Sie vor Angriffen von Man-in-the-Middle (MitM) zu schützen. Die Reise, die Ihre Daten auf dem Weg von Ihrem PC zu einem Internet-Server und zurück nehmen, durchläuft eine Vielzahl von Vermittlern. Bei einem MitM-Angriff fügt sich ein böswilliger Akteur irgendwo auf dieser Reise in das System ein, um Ihre Daten abzufangen, zu speichern oder sogar zu verändern.

Traditionell wird angenommen, dass ein MitM ein schlechter Akteur ist, der sich in den Prozess einfügt; Sie vertrauen den Routern, Firewalls und ISPs zwischen Ihnen und Ihrem Ziel. Wenn Sie jedoch Ihrem ISP nicht vertrauen können, werden die Dinge komplizierter. Beachten Sie, dass dies für den gesamten Internetverkehr gilt, nicht nur für das, was Sie in Ihrem Browser sehen. Die guten Nachrichten (wenn Sie es so nennen können), ist, dass MitM-Angriffe ein altes und weit verbreitetes Problem sind, dass wir ziemlich gute Werkzeuge entwickelt haben, mit denen Sie sich schützen können.

Verwenden Sie HTTPS, wo Sie

RELATED : Was ist HTTPS und warum sollte ich das tun?

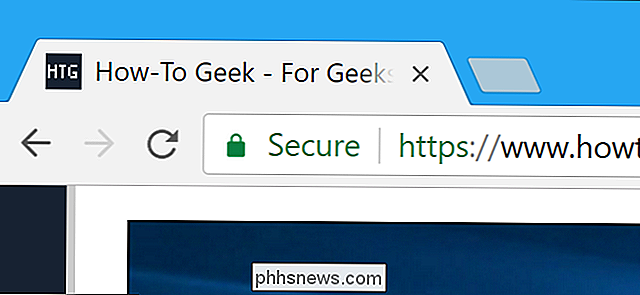

HTTPS verschlüsselt die Verbindung zwischen Ihrem Computer und einer Website unter Verwendung eines Protokolls namens TLS (oder des älteren SSL). In der Vergangenheit wurde dies hauptsächlich für sensible Informationen wie Anmeldeseiten oder Bankinformationen verwendet. Die Implementierung von HTTPS wurde jedoch einfacher und billiger. Heutzutage ist mehr als die Hälfte des gesamten Internetverkehrs verschlüsselt.

Wenn Sie HTTPS verwenden, wird der Inhalt von Datenpaketen verschlüsselt, einschließlich der tatsächlichen URL, die Sie gerade besuchen. Der Hostname Ihres Ziels (z. B. phhsnews.com) wird jedoch unverschlüsselt aufbewahrt, da die Knoten zwischen Ihrem Gerät und dem Zielort Ihrer Daten wissen müssen, wohin Sie Ihren Datenverkehr senden sollen. Obwohl ISPs nicht sehen können, was Sie über HTTPS senden, können sie dennoch feststellen, welche Websites Sie besuchen.

Es gibt noch einige Metadaten (Daten über Daten), die nicht mit HTTPS ausgeblendet werden können. Jeder, der Ihren Traffic überwacht, weiß, wie viel in einer bestimmten Anfrage heruntergeladen wird. Wenn ein Server nur eine Datei oder Seite einer bestimmten Größe hat, kann dies ein Werbegeschenk sein. Es ist auch einfach zu bestimmen, wie lange Anfragen gestellt werden und wie lange Verbindungen dauern (etwa die Länge eines Streaming-Videos).

Lassen Sie uns das alles zusammenfassen. Stellen Sie sich vor, es gibt einen MitM zwischen mir und dem Internet, der meine Pakete abfängt. Wenn ich HTTPS verwende, könnten sie zum Beispiel sagen, dass ich um 23:58 Uhr zu reddit.com gegangen bin, aber sie würden nicht wissen, ob ich die Startseite, Technologie oder etwas anderes besuche -Safe-für-Arbeit-Seite. Mit etwas Aufwand ist es möglich, dass sie die Seite basierend auf der Menge der übertragenen Daten ermitteln können, aber es ist unwahrscheinlich, dass Sie eine dynamische Website mit vielen Inhalten besuchen. Da ich die Seite einmal lade und sie sich nicht in Echtzeit ändert, sollte die Verbindungslänge kurz und schwer zu erlernen sein.

HTTPS ist großartig, aber es ist kein Wunder, wenn es darum geht, Sie vor Ihrem ISP zu schützen. Wie bereits erwähnt, verdunkelt es Inhalte, kann aber Metadaten nicht schützen. Während vom Endbenutzer wenig oder gar keine Anstrengungen erforderlich sind, müssen Serverbesitzer ihre Server für die Verwendung konfigurieren. Leider gibt es immer noch viele Websites, die HTTPS nicht unterstützen. Außerdem kann nur Webbrowser-Datenverkehr mit HTTPS verschlüsselt werden. Das TLS-Protokoll wird in anderen Anwendungen verwendet, ist jedoch für Benutzer normalerweise nicht sichtbar. Dies macht es schwierig zu sagen, wann oder ob Ihr Anwendungsverkehr verschlüsselt wird.

Verwenden Sie ein VPN, um all Ihren Datenverkehr zu verschlüsseln

VERWANDT: Was ist ein VPN und warum brauche ich einen?

Ein virtuelles privates Netzwerk (VPN) erstellt eine sichere Verbindung zwischen Ihrem Gerät und einem Endpunkt. Es ist im Wesentlichen so, als hätte man ein privates Netzwerk innerhalb des öffentlichen Internetnetzes geschaffen, weshalb wir eine VPN-Verbindung oft als Tunnel bezeichnen. Wenn Sie ein VPN verwenden, wird Ihr gesamter Datenverkehr lokal auf Ihrem Gerät verschlüsselt und anschließend über den Tunnel an den Endpunkt Ihres VPNs gesendet - normalerweise an einen Server mit dem von Ihnen verwendeten VPN-Dienst. Am Endpunkt wird Ihr Datenverkehr entschlüsselt und anschließend an das gewünschte Ziel gesendet. Der Rückverkehr wird an den VPN-Endpunkt zurückgeschickt, wo er verschlüsselt und dann durch den Tunnel an Sie zurückgeschickt wird.

Eine der häufigsten Anwendungen für VPNs besteht darin, Mitarbeitern den Remotezugriff auf Unternehmensressourcen zu ermöglichen. Es gilt als bewährte Methode, interne Unternehmensressourcen vom Internet getrennt zu halten. Benutzer können zu einem VPN-Endpunkt in einem Unternehmensnetzwerk tunneln, der ihnen dann den Zugriff auf Server, Drucker und andere Computer ermöglicht, ohne sie aus dem Internet zu entfernen.

In den letzten Jahren wurden VPNs für den persönlichen Gebrauch populär, um Sicherheit und Privatsphäre zu verbessern. Nehmen Sie das Beispiel des kostenlosen Wi-Fi im Café. Es ist einfach, den Verkehr in ungesicherten Wi-Fi-Netzwerken zu erkennen. Es ist auch möglich, dass du dich mit einem bösen Zwillings-Netzwerk verbindest - einem gefälschten Wi-Fi-Zugangspunkt, der sich als legitim tarnt -, der darauf hofft, Malware zu bedienen. Wenn Sie ein VPN verwenden, sehen sie nur verschlüsselte Daten, ohne Angabe, wo oder mit wem Sie kommunizieren. Der VPN-Tunnel bietet auch Integrität, dh ein böswilliger Außenstehender kann den Datenverkehr nicht ändern.

Wenn Sie ein VPN verwenden, kann Ihr ISP den durch den verschlüsselten Tunnel gehenden Inhalt nicht sehen oder ändern. Da alle Daten bis zum Endpunkt verschlüsselt sind, wissen sie nicht, welche Websites Sie besuchen oder welche Daten Sie senden. ISPs können feststellen, dass Sie ein VPN verwenden und den Endpunkt des VPN sehen (ein guter Indikator dafür, welchen VPN-Dienst Sie verwenden). Sie wissen auch, wie viel Datenverkehr zu welchen Zeiten produziert wird.

Die Verwendung eines VPN kann sich auch auf die Netzwerkleistung auswirken. Congestion auf einem VPN kann Sie verlangsamen, aber in seltenen Fällen können Sie während eines VPN eine höhere Geschwindigkeit erzielen. Sie sollten auch prüfen, ob das VPN irgendwelche Informationen ausgibt.

RELATED: So wählen Sie den besten VPN-Service für Ihre Bedürfnisse

Unternehmen und Hochschulen bieten häufig kostenlosen VPN-Zugang für ihre Benutzer. Achten Sie darauf, die Nutzungsrichtlinie zu überprüfen; Ihre Administratoren möchten wahrscheinlich nicht, dass Sie Videos streamen oder etwas tun, was nicht mit der Arbeit in ihrem Netzwerk zusammenhängt. Alternativ können Sie für den Zugang zu einem VPN-Dienst bezahlen, in der Regel 5-10 $ pro Monat. Sie sollten einige Nachforschungen anstellen, um das beste VPN für Ihre Anforderungen zu finden, aber wir haben einen praktischen Leitfaden für die Auswahl des besten VPN-Dienstes zusammengestellt, der Ihnen dabei helfen kann.

Denken Sie daran, Sie müssen dazu in der Lage sein Vertrauen Sie Ihrem VPN-Anbieter. Das VPN verhindert, dass Ihr ISP den getunnelten Verkehr sieht. Ihr Datenverkehr muss jedoch entschlüsselt werden, sobald er den Endpunkt erreicht hat, sodass der Endpunkt ihn an das richtige Ziel weiterleiten kann. Dies bedeutet, dass Ihr VPN-Anbieter diese Informationen sehen kann. Viele VPN-Dienste geben an, Ihren Datenverkehr nicht zu protokollieren, zu verwenden oder zu verkaufen. Es gibt jedoch oft keine Möglichkeit zu sagen, ob sie diese Versprechen einhalten oder nicht. Selbst wenn sie ehrlich sind, ist es möglich, dass ihr ISP die Daten extrahiert.

Insbesondere sollten Sie auf freie VPNs achten. In letzter Zeit sind VPN-Browser-Erweiterungen populär geworden, hauptsächlich wegen ihrer geringen / kostenlosen Kosten und Benutzerfreundlichkeit. Das Ausführen eines VPN-Dienstes ist teuer, und die Betreiber tun das nicht aus der Güte ihres Herzens. Wenn Sie einen dieser kostenlosen Dienste verwenden, wird oft nur die Möglichkeit aktiviert, Sie auszuspionieren und Anzeigen von Ihrem ISP an das VPN zu senden. Denken Sie daran: Wenn Sie nicht für einen Dienst mit Betriebskosten bezahlen, sind Sie das Produkt.

Letztlich sind VPNs eine nützliche, aber unvollkommene Lösung. Sie bieten eine Möglichkeit, das Vertrauen von Ihrem ISP an eine dritte Partei zu übertragen, aber es gibt keinen einfachen Weg festzustellen, ob ein VPN-Anbieter vertrauenswürdig ist. Wenn Sie wissen, dass Ihr ISP nicht vertrauenswürdig ist, können VPNs einen Versuch wert sein. HTTPS / TLS sollte mit einem VPN verwendet werden, um Ihre Sicherheit und Privatsphäre weiter zu verbessern.

Also, was ist mit Tor?

VERWANDT: Ist Tor wirklich anonym und sicher?

Der Onion Router (Tor) ist ein System, das den Verkehr verschlüsselt und anonymisiert. Tor ist komplex und ganze Artikel können (und wurden) darauf geschrieben werden. Während Tor für viele Menschen hilfreich ist, kann es schwierig sein, es richtig zu benutzen. Auf die Qualität und Leistung Ihrer täglichen Internetnutzung wirkt sich Tor wesentlich auffälliger (negativer) aus als die anderen in diesem Artikel erwähnten Methoden.

Alles zusammen

ISPs haben noch keine gewonnen neue Befugnisse aus diesem Gesetz, aber es hat die Regierung daran gehindert, Ihre Privatsphäre zu gewährleisten. Es gibt keine Wunderwaffe, um zu verhindern, dass Ihr ISP Sie ausspioniert, aber es gibt noch genug Munition. Verwenden Sie nach Möglichkeit HTTPS, um den Nachrichteninhalt zwischen Ihnen und dem Ziel zu schützen. Erwägen Sie, ein VPN zu verwenden, um Ihren ISP zu tunneln. Wenn Sie Änderungen vornehmen, sollten Sie sich vor anderen Quellen des Ausspionierens und Spionierens schützen. Konfigurieren Sie die Einstellungen Ihres Betriebssystems, um die Privatsphäre zu verbessern (Windows und OSX) und Ihren Webbrowser (Chrome, Firefox oder Opera). Verwenden Sie eine Suchmaschine, die auch Ihre Privatsphäre respektiert. Der Schutz Ihrer Privatsphäre ist ein harter Kampf, jetzt mehr denn je, aber How-To Geek hilft Ihnen dabei.

Bildquelle: DennisM2.

So spielen Sie Spotify Music auf dem Amazon Echo

Amazon Echo verwendet Amazon Prime Music als Standarddienst für jede Musik, die Sie wiedergeben möchten. Sie können aber auch Ihren Spotify-Account mit dem Amazon Echo verbinden und Alexa über den Dienst des Drittanbieters dazu bringen, alles abzuspielen. Prime Music auf dem Amazon Echo kann in vielen Fällen noch in Ordnung sein, als ob Sie nur hören wollen ein bestimmtes Lied oder sag Alexa einfach, dass sie ein bisschen Musik der 90er spielen soll.

So finden und löschen Sie die gespeicherten Sprachdaten von Google Assistant

Bei jeder Verwendung von Google Assistant wird eine Aufzeichnung des Befehls in Google hochgeladen - so funktioniert es. Eine Kopie dieser Aufzeichnung wird auch in Ihrem Google-Konto gespeichert, es sei denn, Sie gehen manuell hinein und entfernen sie. VERWANDT: Die besten Dinge, die Google Assistant auf Ihrem Android-Telefon erledigen kann Also, warum sind das Daten?