Wie schlecht sind die AMD Ryzen- und Epyc-CPU-Fehler?

AMD hat nun bestätigt, dass die von CTS-Labs entdeckten "AMD-Fehler" echt sind. Wir empfehlen, das BIOS-Update zu installieren, das sie repariert, sobald sie verfügbar ist. Aber, mach dir keine Sorgen. Die Gefahr dieser Fehler wurde übertrieben.

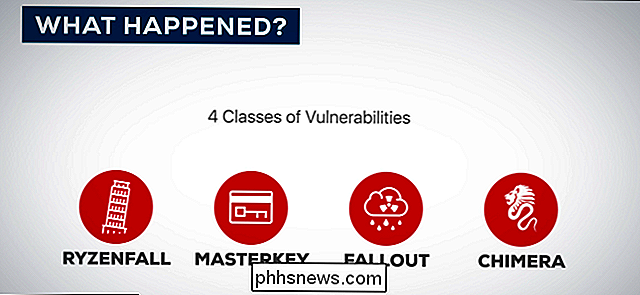

Es wurden vier verschiedene Schwachstellen identifiziert, die Ryzenfall, Masterkey, Fallout und Chimera heißen. Diese Schwachstellen betreffen AMD Ryzen-Prozessoren und EPYC-Server-Prozessoren, die beide auf der Zen-Mikroarchitektur von AMD basieren. Momentan gab es keine Berichte darüber, dass diese Schwachstellen in freier Wildbahn ausgenutzt wurden. Die Fehler selbst wurden erst kürzlich bestätigt. Und leider gibt es noch keine Möglichkeit festzustellen, ob eine CPU kompromittiert wurde. Aber, hier ist, was wir wissen.

Der Angreifer benötigt administrativen Zugriff

VERWANDT: Wie werden die Meltdown und Spectre Fehler meinen PC beeinflussen?

Das wirkliche Essen hier ist, dass jede einzelne Schwachstelle CTS-Labs angekündigt erfordert administrativen Zugriff auf einen Computer mit einer AMD Ryzen oder EPYC-CPU auszunutzen. Und wenn der Angreifer administrativen Zugriff auf Ihren Computer hat, kann er Keylogger installieren, alles beobachten, was Sie tun, alle Ihre Daten stehlen und viele andere bösartige Angriffe durchführen.

Mit anderen Worten, diese Sicherheitslücken ermöglichen einem Angreifer hat Ihren Computer bereits kompromittiert, um zusätzliche schlimme Dinge zu tun, die er nicht tun sollte.

Diese Schwachstellen sind natürlich immer noch ein Problem. Im schlimmsten Fall kann ein Angreifer die CPU selbst effektiv kompromittieren und Malware darin verstecken, die auch dann bestehen bleibt, wenn Sie Ihren PC neu starten oder Ihr Betriebssystem neu installieren. Das ist schlecht und AMD arbeitet an einer Lösung. Ein Angreifer benötigt jedoch administrativen Zugriff auf Ihren PC, um diesen Angriff auszuführen.

Mit anderen Worten, das ist viel weniger beängstigend als die Meltdown- und Spectre-Sicherheitslücken, die Software ohne Administratorzugriff - sogar JavaScript-Code - erlauben eine Webseite in einem Webbrowser - um Daten zu lesen, auf die sie keinen Zugriff haben sollten.

Und anders als Patches für Meltdown und Spectre könnten bestehende Systeme gebremst werden, sagt AMD, dass es bei der Behebung dieser Fehler keine Auswirkungen auf die Performance geben wird .

Was sind MASTERKEY, FALLOUT, RYZENFALL und CHIMERA?

VERWANDT: Intel Management Engine, erklärt: Der kleine Computer in Ihrer CPU

Drei der vier Sicherheitslücken sind Angriffe auf AMD Platform Security Processor oder PSP. Dies ist ein kleiner, eingebetteter Sicherheits-Coprozessor, der in AMDs CPUs integriert ist. Es läuft tatsächlich auf einer separaten ARM-CPU. Es ist AMDs Version der Intel Management Engine (Intel ME) oder Apple Secure Enclave.

Dieser Sicherheitsprozessor soll vollständig vom Rest des Computers isoliert sein und darf nur vertrauenswürdigen, sicheren Code ausführen. Es hat auch vollen Zugriff auf alles auf dem System. Zum Beispiel behandelt es Trusted Platform Module (TPM) -Funktionen, die Dinge wie Geräteverschlüsselung ermöglichen. Das PSP verfügt über eine Firmware, die über System-BIOS-Updates aktualisiert werden kann, akzeptiert aber nur Updates, die von AMD kryptografisch signiert wurden, was Angreifer theoretisch nicht knacken kann.

Die MASTERKEY-Schwachstelle ermöglicht einem Angreifer mit administrativem Zugriff ein Computer, der die Signaturprüfung umgeht und ihre eigene Firmware im AMD Platform Security Processor installiert. Diese bösartige Firmware hätte dann vollen Zugriff auf das System und würde selbst beim Neustart oder bei der Neuinstallation des Betriebssystems bestehen bleiben.

Das PSP legt dem Computer auch eine API offen. Die Sicherheitsanfälligkeiten von FALLOUT und RYZENFALL nutzen Fehler aus, die die PSP für die Ausführung von Code im PSP- oder Systemverwaltungsmodus (SMM) bereitstellt. Der Angreifer sollte nicht in der Lage sein, Code innerhalb dieser geschützten Umgebungen auszuführen, und könnte persistente Malware in die SMM-Umgebung installieren.

Viele Sockel AM4- und TR4-Motherboards haben einen "Promontory-Chipsatz". Dies ist eine Hardwarekomponente auf dem Motherboard Kommunikation zwischen der AMD CPU, dem Speicher und anderen Systemgeräten. Es hat vollen Zugriff auf alle Speicher und Geräte auf dem System. Die CHIMERA-Schwachstelle nutzt jedoch Schwachstellen im Promontory-Chipsatz aus. Um dies zu nutzen, muss ein Angreifer einen neuen Hardwaretreiber installieren und diesen Treiber dann verwenden, um den Chipsatz zu knacken und Code auf dem Chipsatzprozessor selbst auszuführen. Dieses Problem betrifft nur einige Ryzen Workstation und Ryzen Pro Systeme, da der Chipsatz nicht auf EPYC Server Plattformen verwendet wird.

Jeder einzelne AMD-Fehler - MASTERKEY, FALLOUT, RYZENFALL und CHIMERA - erfordert, dass ein Angreifer Ihren PC kompromittiert und Software mit Administratorzugriff ausführt, um sie auszunutzen. Dieser Angreifer kann dann jedoch bösartigen Code verbergen, der von herkömmlichen Sicherheitsprogrammen nicht gefunden wird.

Weitere Einzelheiten finden Sie in AMDs technischer Bewertung und dieser technischen Zusammenfassung von Trail of Bits.

CTS-Labs, die veröffentlicht haben diese Flüsse, denkt AMD spielt ihre Schwere herunter. Obwohl wir uns einig sind, dass dies potentiell ernsthafte Probleme sind, die behoben werden sollten, ist es wichtig, darauf hinzuweisen, wie schwierig sie zu nutzen sind - im Gegensatz zu Meltdown und Spectre.

BIOS-Updates sind auf dem Weg

So prüfen Sie Ihre BIOS-Version und aktualisieren Sie sie

AMD repariert die Probleme MASTERKEY, FALLOUT und RYZENFALL über Firmware-Updates auf dem AMD Platform Security Processor (PSP). Diese Updates sind über BIOS-Updates verfügbar. Sie müssen diese BIOS-Updates von Ihrem PC-Hersteller erhalten, oder, wenn Sie Ihren eigenen PC gebaut haben, von Ihrem Motherboard-Hersteller.

Am 21. März sagte AMD, dass es geplant, diese Updates "in den kommenden Wochen" zu veröffentlichen Achten Sie auf BIOS-Updates vor Ende April. CTS-Labs denkt, dass diese Zeitleiste "drastisch optimistisch" ist, aber wir werden sehen, was passiert.

AMD hat auch gesagt, dass es mit ASMedia, dem Drittanbieter, der den Promontory-Chipsatz entwickelt, zusammenarbeiten wird, um den CHIMERA-Angriff zu patchen . Wie CTS-Labs feststellt, hat AMD jedoch keine Zeitleiste für diesen Patch bereitgestellt. Fixes für CHIMERA werden auch über zukünftige BIOS-Updates zur Verfügung gestellt.

Bildquelle: Joerg Huettenhoelscher / Shutterstock.com, CTS Labs

So fügen Sie Ihrem Mac mehr Touch-ID-Finger hinzu

Die Touch-ID des neuen MacBook Pro erleichtert die Anmeldung so viel einfacher: Legen Sie einfach Ihren Finger auf den Netzschalter, und schon sind Sie dabei Es ist eine kleine Sache, aber es macht den Computer aufwachen und fast sofort einloggen. Dies funktioniert standardmäßig mit jedem Finger, den Sie wählen, wenn Sie Ihren Mac zum ersten Mal einrichten, aber manchmal möchten Sie vielleicht einen anderen Finger verwenden .

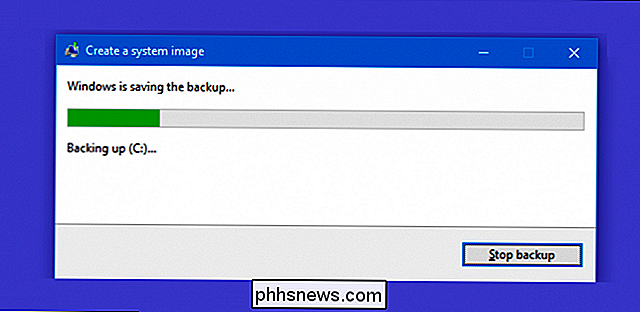

So erstellen Sie eine Systemabbildsicherung in Windows 7, 8 oder 10

Die integrierten Sicherungsprogramme in Windows sind ziemlich solide. Werfen Sie einen Blick darauf, wie Sie ein vollständiges Backup-Image Ihres PCs erstellen können, ohne ein Drittanbieter-Dienstprogramm zu benötigen. Öffnen Sie das System Backup Image Tool. In Windows 10 gehen Sie zu Systemsteuerung> Sichern und Wiederherstellen (Windows 7)> Erstellen eines Systemabbilds.