Was sind MD5-, SHA-1- und SHA-256-Hashes und wie überprüfe ich sie?

Manchmal werden MD5-, SHA-1- oder SHA-256-Hashes angezeigt neben Downloads während Ihrer Internet-Reisen, aber nicht wirklich bekannt, was sie sind. Diese scheinbar zufälligen Textfolgen ermöglichen es Ihnen zu überprüfen, ob heruntergeladene Dateien nicht beschädigt oder manipuliert sind. Sie können dies mit den in Windows, macOS und Linux integrierten Befehlen tun.

Funktionsweise von Hashes und ihre Verwendung für die Datenüberprüfung

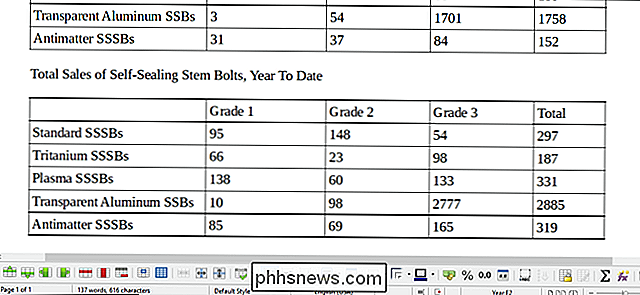

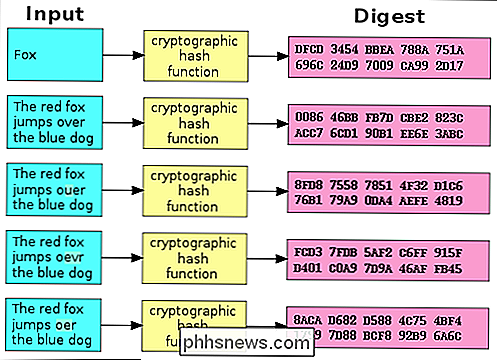

Hashes sind die Produkte von kryptografischen Algorithmen, die eine Zeichenkette erzeugen. Oft haben diese Strings unabhängig von der Größe der Eingabedaten eine feste Länge. Schauen Sie sich die obige Tabelle an und Sie werden sehen, dass sowohl "Fox" als auch "Der rote Fuchs springt über den blauen Hund" die gleiche Länge ergibt.

Vergleichen Sie nun das zweite Beispiel in der Grafik mit dem dritten, vierten und fünfte. Sie werden feststellen, dass die resultierenden Hashwerte trotz einer sehr kleinen Änderung der Eingabedaten sehr unterschiedlich sind. Selbst wenn jemand einen sehr kleinen Teil der Eingabedaten ändert, ändert sich der Hash-Wert drastisch.

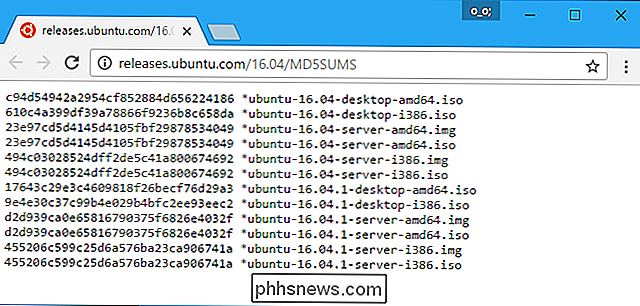

MD5, SHA-1 und SHA-256 sind alle unterschiedliche Hash-Funktionen. Softwarehersteller nehmen oft einen Dateidownload - wie eine Linux-ISO-Datei oder sogar eine Windows-EXE-Datei - und führen sie über eine Hash-Funktion aus. Sie bieten dann eine offizielle Liste der Hashes auf ihren Websites an.

Auf diese Weise können Sie die Datei herunterladen und dann die Hash-Funktion ausführen, um zu bestätigen, dass Sie die echte Originaldatei haben und dass sie während des Downloads nicht beschädigt wurde böswillig manipulieren oder manipulieren. Wie wir oben gesehen haben, wird sogar eine kleine Änderung an der Datei den Hash drastisch verändern.

Diese können auch nützlich sein, wenn Sie eine Datei haben, die Sie von einer inoffiziellen Quelle erhalten haben und bestätigen wollen, dass sie legitim ist. Nehmen wir an, Sie haben eine Linux-ISO-Datei, die Sie von irgendwo bekommen haben, und Sie möchten bestätigen, dass sie nicht manipuliert wurde. Sie können den Hash der betreffenden ISO-Datei online auf der Website der Linux-Distribution nachsehen. Sie können dann die Hash-Funktion auf Ihrem Computer ausführen und sicherstellen, dass sie mit dem Hash-Wert übereinstimmt, den Sie erwarten. Dies bestätigt, dass die Datei, die Sie haben, genau die gleiche Datei ist, die auf der Website der Linux-Distribution zum Download angeboten wird.

Wie man Hash-Funktionen auf jedem Betriebssystem vergleicht

In diesem Sinne schauen wir uns an, wie Überprüfen Sie den Hash einer heruntergeladenen Datei und vergleichen Sie ihn mit dem, den Sie erhalten haben. Hier sind Methoden für Windows, Mac OS und Linux. Die Hashwerte sind immer identisch, wenn Sie die gleiche Hash-Funktion für dieselbe Datei verwenden. Es spielt keine Rolle, welches Betriebssystem Sie verwenden.

Windows

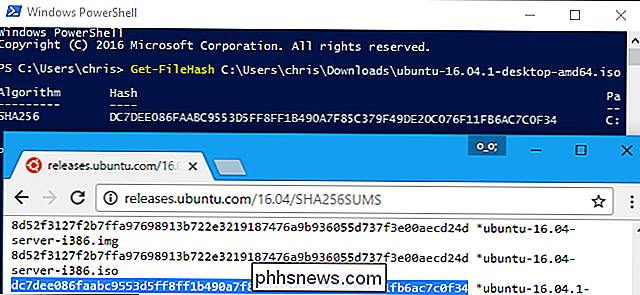

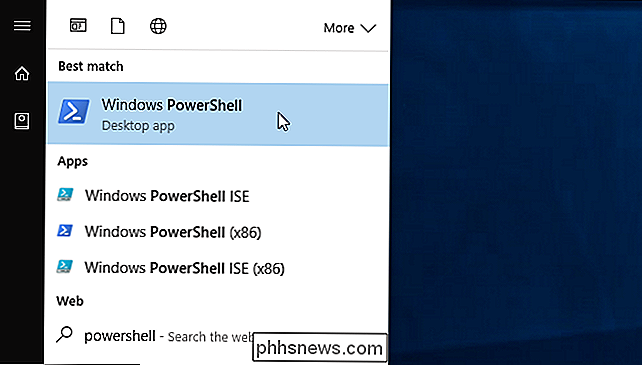

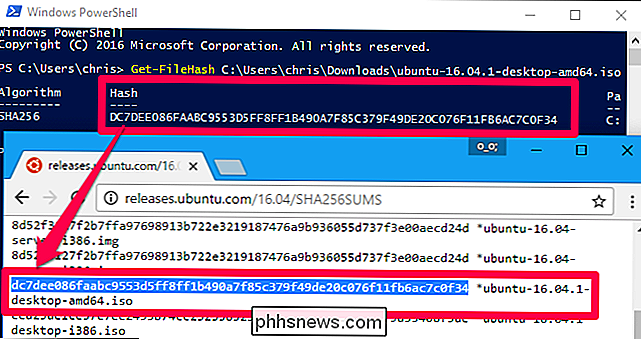

Dieser Vorgang ist dank PowerShell ohne Software von Drittanbietern unter Windows möglich.

Öffnen Sie zunächst ein PowerShell-Fenster, indem Sie "Windows" starten PowerShell "Verknüpfung in Ihrem Startmenü.

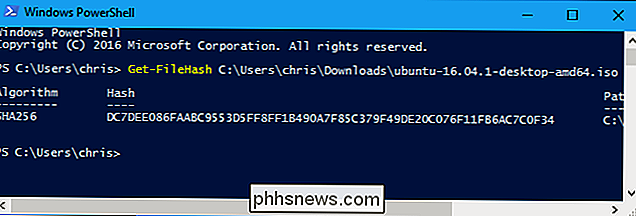

Führen Sie den folgenden Befehl, ersetzen" C: Pfad zu Datei.iso "mit dem Pfad zu jeder Datei, die Sie den Hash anzeigen möchten:

Get-FileHash C : Pfad zu Datei.iso

Es wird einige Zeit dauern, um den Hash der Datei zu generieren, abhängig von der Größe der Datei, dem Algorithmus, den Sie verwenden, und der Geschwindigkeit des Laufwerks, auf dem sich die Datei befindet .

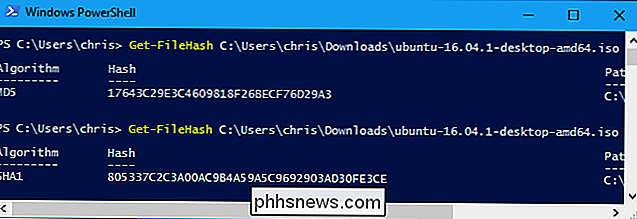

Standardmäßig zeigt der Befehl den SHA-256-Hash für eine Datei an. Sie können jedoch den Hashalgorithmus angeben, den Sie verwenden möchten, wenn Sie eine MD5, SHA-1 oder eine andere Art von Hash benötigen.

Führen Sie einen der folgenden Befehle aus, um einen anderen Hashalgorithmus anzugeben:

Get-FileHash C: Pfad zu Datei.iso -Algorithmus MD5

Get-FileHash C: Pfad zu Datei.iso -Algorithmus SHA1

Get-FileHash C: Pfad zu Datei.iso -Algorithmus SHA256

Get-FileHash C: Pfad zu Datei.iso -Algorithmus SHA384

Get-FileHash C: Pfad zu Datei.iso -Algorithmus SHA512

Get-FileHash C: Pfad to file.iso -Algorithmus MACTripleDES

Get-FileHash C: Pfad zu Datei.iso -Algorithmus RIPEMD160

Vergleichen Sie das Ergebnis der Hash-Funktion mit dem erwarteten Ergebnis. Wenn der Wert gleich ist, wurde die Datei nicht beschädigt, verfälscht oder auf andere Weise vom Original geändert.

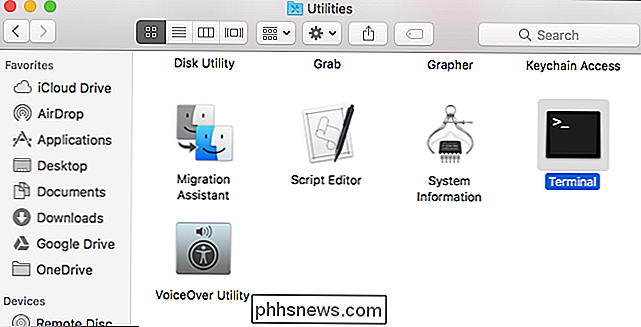

macOS

macOS enthält Befehle zum Anzeigen verschiedener Arten von Hashes. Um auf sie zuzugreifen, starten Sie ein Terminal-Fenster. Sie finden es unter Finder> Programme> Dienstprogramme> Terminal.

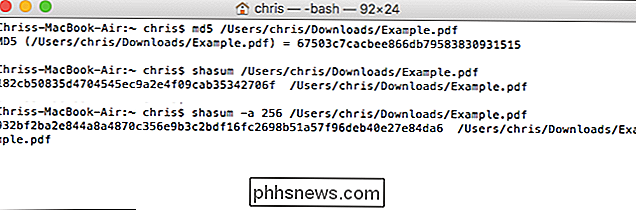

Der Befehlmd5zeigt den MD5-Hash einer Datei an:

md5 / Pfad / zu / Datei

DerBefehl shasumzeigt standardmäßig den SHA-1-Hash einer Datei an. Das bedeutet, dass die folgenden Befehle identisch sind:

shasum / Pfad / zu / Datei

shasum -a 1 / Pfad / zu / Datei

Um den SHA-256-Hash einer Datei anzuzeigen, führen Sie den folgenden Befehl aus:

shasum -a 256 / pfad / zu / file

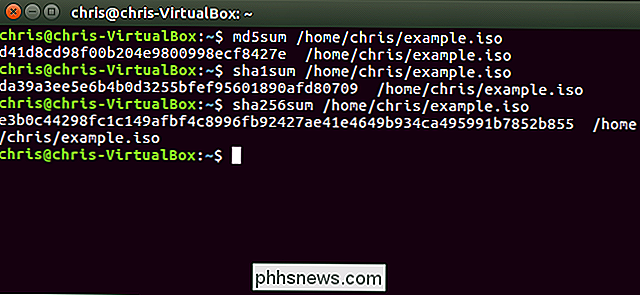

Linux

Greifen Sie unter Linux auf ein Terminal zu und führen Sie einen der folgenden Befehle aus, um den Hash für eine Datei anzuzeigen, je nachdem, welchen Hash-Typ Sie verwenden möchten Ansicht:

md5sum / Pfad / zu / Datei

sha1sum / Pfad / zu / Datei

sha256sum / Pfad / zu / Datei

Einige Hashes sind kryptographisch signiert für noch mehr Sicherheit

Während Hashes können Ihnen helfen, zu bestätigen, dass eine Datei nicht manipuliert wurde, es gibt immer noch einen Angriffsweg hier. Ein Angreifer kann die Kontrolle über die Website einer Linux-Distribution erlangen und die darauf erscheinenden Hashes ändern, oder ein Angreifer kann einen Man-in-the-Middle-Angriff ausführen und die Webseite während der Übertragung ändern, wenn Sie über HTTP auf die Website zugreifen verschlüsselte HTTPS.

Aus diesem Grund bieten moderne Linux-Distributionen oft mehr als Hashes, die auf Webseiten aufgelistet sind. Sie signieren diese Hashes kryptografisch, um sie vor Angreifern zu schützen, die versuchen könnten, die Hashes zu ändern. Sie sollten die kryptografische Signatur überprüfen, um sicherzustellen, dass die Hash-Datei tatsächlich von der Linux-Distribution signiert wurde, wenn Sie absolut sicher sein wollen, dass Hash und Datei nicht manipuliert wurden.

RELATED: So überprüfen Sie a Linux ISO-Prüfsumme und bestätigen, dass sie nicht mit

manipuliert wurde Die Überprüfung der kryptografischen Signatur ist ein komplizierterer Prozess. Lesen Sie unseren Leitfaden zum Verifizieren, dass Linux ISOs nicht manipuliert wurden, um vollständige Anweisungen zu erhalten.

Bildquelle: Jorge Stolfi / Wikimedia

So verwenden Sie die Einhand-Tastatur auf Ihrem iPhone

Mit iOS 11 hat Apple dem iPhone eine einhändige Tastaturoption hinzugefügt. Dies sollte es einfacher machen zu tippen, während Sie ein größeres iPhone in einer Hand halten. Sowohl Rechtshänder- als auch Linkshänder-Tastaturen sind verfügbar. Beachten Sie, dass diese Einhand-Tastatur nur auf 4,7- und 5,5-Zoll-iPhones (wie dem iPhone 8 und 8 Plus) existiert - sie existiert nicht auf kleineren iPhones wie das SE, noch existiert es auf dem iPod Touch oder iPad.

Welche Chrome-Version habe ich?

Chrome ist Chrome, oder? Sie laden den Browser von Google herunter - jetzt der beliebteste der Welt - und Sie denken, Sie haben die gleiche Erfahrung wie alle anderen. Aber wie die meisten großen Softwarehersteller veröffentlicht Google Chrome in verschiedenen "Channels", testet Funktionen in instabileren Versionen, bevor sie auf den Release-Build zugreifen, den Hunderte von Millionen Menschen jeden Tag verwenden.