Keine Panik, aber alle USB-Geräte haben ein massives Sicherheitsproblem

USB-Geräte sind anscheinend gefährlicher als wir uns jemals vorgestellt haben. Es geht nicht um Malware, die den AutoPlay-Mechanismus in Windows verwendet - dieses Mal ist es ein grundlegender Konstruktionsfehler in USB selbst.

RELATED: Wie AutoRun-Malware ein Problem unter Windows wurde und wie es war (meistens) Behoben

Jetzt sollten Sie keine verdächtigen USB-Sticks, die Sie herumliegen, aufheben und benutzen. Selbst wenn Sie sicherstellen würden, dass sie frei von bösartiger Software sind, könnten sie böswillige Firmware haben.

Es ist alles in der Firmware

USB steht für "Universal Serial Bus". Es soll ein universeller Typ sein Port- und Kommunikationsprotokoll, mit dem Sie viele verschiedene Geräte an Ihren Computer anschließen können. Speichergeräte wie Flash-Laufwerke und externe Festplatten, Mäuse, Tastaturen, Game-Controller, Audio-Headsets, Netzwerkadapter und viele andere Geräte verwenden USB über den gleichen Porttyp.

Diese USB-Geräte und andere Komponenten in Ihr Computer führt eine Art von Software aus, die als "Firmware" bezeichnet wird. Wenn Sie ein Gerät an Ihren Computer anschließen, ermöglicht die Firmware des Geräts, dass das Gerät tatsächlich funktioniert. Zum Beispiel würde eine typische USB-Flash-Laufwerk-Firmware die Übertragung der Dateien hin und her verwalten. Die Firmware einer USB-Tastatur wandelt physische Tastendrücke auf einer Tastatur in digitale Tastendruckdaten um, die über die USB-Verbindung zum Computer gesendet werden.

Diese Firmware selbst ist keine normale Software, auf die Ihr Computer zugreifen kann. Es ist der Code, der das Gerät selbst ausführt, und es gibt keine echte Möglichkeit, die Firmware eines USB-Geräts zu überprüfen und zu verifizieren.

Was eine böswillige Firmware tun kann

Der Schlüssel zu diesem Problem ist das Designziel, das USB-Geräte erfüllen können viele verschiedene Dinge. Zum Beispiel könnte ein USB-Flash-Laufwerk mit bösartiger Firmware als USB-Tastatur funktionieren. Wenn Sie es an Ihren Computer anschließen, könnte es Aktionen mit der Tastatur zum Computer senden, als würde jemand am Computer die Tasten tippen. Dank Tastaturkürzeln könnte beispielsweise eine bösartige Firmware, die als Tastatur funktioniert, ein Eingabeaufforderungsfenster öffnen, ein Programm von einem Remote-Server herunterladen, es ausführen und einer UAC-Eingabeaufforderung zustimmen.

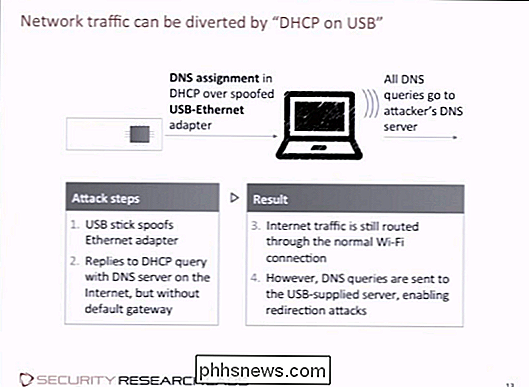

Schlimmer noch, ein USB-Flash Laufwerk könnte normal funktionieren, aber die Firmware könnte Dateien ändern, wenn sie das Gerät verlassen und sie infizieren. Ein angeschlossenes Gerät könnte als USB-Ethernet-Adapter fungieren und den Datenverkehr über bösartige Server leiten. Ein Telefon oder ein USB-Gerät mit einer eigenen Internetverbindung kann diese Verbindung verwenden, um Informationen von Ihrem Computer weiterzuleiten.

VERWANDT: Nicht alle "Viren" sind Viren: 10 Erklärte Malware-Begriffe

Ein geänderter Speicher Das Gerät könnte als Boot-Gerät fungieren, wenn es den Computer bootet, und der Computer würde dann von USB booten und eine Malware laden (bekannt als Rootkit), die dann das eigentliche Betriebssystem startet, das darunter läuft.

Wichtig: USB-Geräten können mehrere Profile zugeordnet sein. Ein USB-Flash-Laufwerk könnte beim Einlegen ein Flash-Laufwerk, eine Tastatur und ein USB-Ethernet-Netzwerkadapter sein. Es könnte als normales Flash-Laufwerk fungieren, während es sich das Recht vorbehält, andere Dinge zu tun.

Dies ist nur ein grundlegendes Problem mit USB selbst. Es ermöglicht die Erstellung von bösartigen Geräten, die vorgeben, nur ein Gerätetyp zu sein, aber auch andere Gerätetypen.

Computer könnten die Firmware eines USB-Geräts infizieren

Das ist bisher ziemlich erschreckend, aber nicht vollständig. Ja, jemand könnte ein modifiziertes Gerät mit einer schädlichen Firmware erstellen, aber Sie werden wahrscheinlich nicht auf diese stoßen. Wie hoch ist die Wahrscheinlichkeit, dass Sie ein speziell gestaltetes bösartiges USB-Gerät erhalten?

Die Proof-of-Concept-Malware "BadUSB" bringt dies auf eine neue, gruseligere Ebene. Die Forscher von SR Labs haben zwei Monate lang den grundlegenden USB-Firmware-Code auf vielen Geräten re-entwickelt und festgestellt, dass er tatsächlich neu programmiert und modifiziert werden kann. Mit anderen Worten, ein infizierter Computer könnte die Firmware eines angeschlossenen USB-Geräts neu programmieren und dieses USB-Gerät in ein bösartiges Gerät verwandeln. Dieses Gerät könnte dann andere Computer infizieren, mit denen es verbunden war, und das Gerät könnte sich von Computer zu USB-Gerät zu Computer zu USB-Gerät und weiter und weiter ausbreiten.

VERBINDUNG: Was ist "Juice Jacking" und sollte ich öffentliche Ladegeräte vermeiden?

Dies ist in der Vergangenheit mit USB-Laufwerken passiert, die Malware enthalten, die von der AutoPlay-Funktion von Windows abhängig ist, um automatisch Malware auf angeschlossenen Computern auszuführen zu. Aber jetzt können Antivirenprogramme diese neue Art von Infektion, die sich von Gerät zu Gerät ausbreiten könnte, nicht erkennen oder blockieren.

Dies könnte möglicherweise mit "Juice Jacking" -Angriffen kombiniert werden, um ein Gerät zu infizieren, wenn es über USB von einem schädlichen USB geladen wird port.

Die gute Nachricht ist, dass dies nur mit etwa 50% der USB-Geräte Ende 2014 möglich ist. Die schlechte Nachricht ist, dass Sie nicht erkennen können, welche Geräte anfällig sind und welche nicht, ohne sie zu öffnen Untersuchung der internen Schaltung. Hersteller werden hoffentlich USB-Geräte sicherer gestalten, um ihre Firmware vor zukünftigen Änderungen zu schützen. In der Zwischenzeit sind jedoch viele USB-Geräte in der Wildnis anfällig für eine Neuprogrammierung.

Ist das ein echtes Problem?

Bisher hat sich dies als eine theoretische Schwachstelle erwiesen. Wirkliche Angriffe wurden demonstriert, also ist es eine echte Schwachstelle - aber wir haben noch nicht gesehen, dass sie von irgendwelchen echten Schadprogrammen in der Wildnis ausgenutzt wurde. Einige Leute haben theoretisiert, dass die NSA seit einiger Zeit von diesem Problem gewusst hat und es benutzt hat. Der COTTONMOUTH-Exploit der NSA scheint die Verwendung modifizierter USB-Geräte zu beinhalten, um Ziele anzugreifen, obwohl es scheint, dass der NSA auch spezielle Hardware in diese USB-Geräte implantiert hat.

Dennoch ist dieses Problem wahrscheinlich nicht so schnell. In einem alltäglichen Sinne müssen Sie wahrscheinlich nicht den Xbox-Controller Ihres Freundes oder andere gängige Geräte mit viel Misstrauen betrachten. Dies ist jedoch ein Kernfehler in USB selbst, der behoben werden sollte.

Wie Sie sich schützen können

Sie sollten vorsichtig sein, wenn Sie mit verdächtigen Geräten zu tun haben. In den Tagen der Windows AutoPlay-Malware hörten wir gelegentlich von USB-Flash-Laufwerken, die auf Firmenparkplätzen verblieben waren. Die Hoffnung war, dass ein Mitarbeiter das Flash-Laufwerk abholen und an einen Firmencomputer anschließen würde. Dann würde die Malware des Laufwerks automatisch laufen und den Computer infizieren. Es gab Kampagnen, um das Bewusstsein dafür zu schärfen, Menschen zu ermutigen, USB-Geräte nicht von den Parkplätzen zu nehmen und sie mit ihren Computern zu verbinden.

Da AutoPlay jetzt standardmäßig deaktiviert ist, glauben wir, dass das Problem gelöst ist. Aber diese USB-Firmware-Probleme zeigen verdächtige Geräte können immer noch gefährlich sein. USB-Geräte nicht von den Parkplätzen oder von der Straße abholen und anschließen.

Wie viel Sie sich Sorgen machen sollten, hängt natürlich davon ab, wer Sie sind und was Sie tun. Unternehmen mit kritischen Geschäftsgeheimnissen oder Finanzdaten möchten möglicherweise besonders vorsichtig sein, welche USB-Geräte an welche Computer angeschlossen werden können, um die Ausbreitung von Infektionen zu verhindern.

Dieses Problem wurde bisher nur bei Proof-of-Concept-Angriffen beobachtet stellt in den Geräten, die wir jeden Tag verwenden, einen großen Sicherheitsdefizit dar. Es ist etwas zu beachten, und - idealerweise - etwas, das gelöst werden sollte, um die Sicherheit von USB selbst zu verbessern.

Bildquelle: Harco Rutgers auf Flickr

Der Unterschied zwischen allen Philips Hue-Glühbirnen

Vor nicht allzu langer Zeit hat Philips sein intelligentes Beleuchtungssystem Hue vorgestellt. Seitdem hat das Unternehmen seine Produktpalette erweitert eine ziemlich Anordnung von Glühbirnen und Leuchten zur Auswahl. Es kann jedoch ein wenig verwirrend sein, wenn Sie für Philips Hue Lichter nach Hause zu kaufen, wie es eine Tonne von verschiedenen Lampen zur Verfügung stehen.

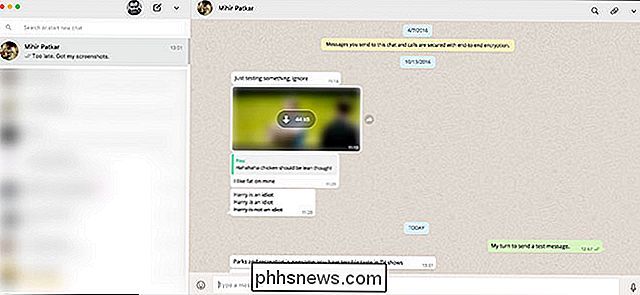

So senden und empfangen Sie WhatsApp-Nachrichten auf Ihrem Computer

WhatsApp, jetzt im Besitz von Facebook, ist eine der beliebtesten verfügbaren Messaging-Apps. In Teilen der Welt wird SMS fast vollständig ersetzt. Im Gegensatz zu vielen anderen Messaging-Apps können Sie WhatsApp nur auf einem einzigen Gerät verwenden: Ihrem Smartphone. Wenn Sie sich an einem anderen Telefon anmelden, werden Sie vom ersten abgemeldet.